Ngày 15 tháng 2 năm 2023Ravie Lakshmanan Tiền điện tử / ransomware

Một chiến dịch mới có động cơ tài chính bắt đầu vào tháng 12 năm 2022 đã chứng kiến tác nhân đe dọa không xác định đằng sau chiến dịch này triển khai một chủng ransomware mới có tên là MortalKombat và một phần mềm độc hại clipper có tên là Laplas.

Cisco Talos cho biết họ “đã quan sát thấy kẻ tấn công đang quét internet để tìm các máy nạn nhân có cổng 3389 của giao thức máy tính từ xa (RDP) bị lộ”.

Theo công ty an ninh mạng, các cuộc tấn công chủ yếu tập trung vào các cá nhân, doanh nghiệp nhỏ và tổ chức lớn ở Hoa Kỳ và ở mức độ thấp hơn ở Anh, Thổ Nhĩ Kỳ và Philippines.

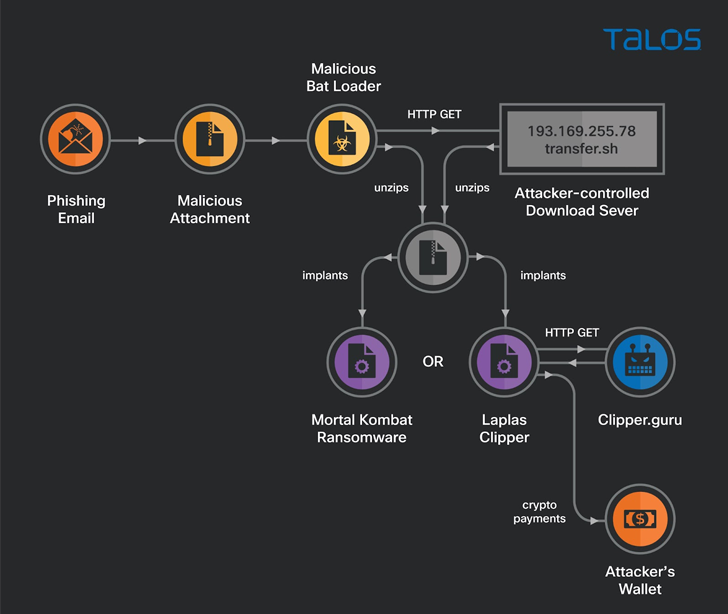

Điểm khởi đầu của chuỗi tấn công nhiều giai đoạn là một email lừa đảo mang tệp ZIP độc hại được sử dụng làm đường dẫn để phân phối clipper hoặc ransomware.

Ngoài việc sử dụng email dụ dỗ có chủ đề tiền điện tử mạo danh CoinPayments, tác nhân đe dọa còn được biết là xóa các dấu hiệu lây nhiễm nhằm cố gắng che đậy dấu vết của nó.

MortalKombat, lần đầu tiên được phát hiện vào tháng 1 năm 2023, có khả năng mã hóa các tệp hệ thống, ứng dụng, bản sao lưu và máy ảo trong hệ thống bị xâm nhập. Nó còn làm hỏng Windows Explorer, vô hiệu hóa cửa sổ lệnh Run và xóa các ứng dụng và thư mục khỏi quá trình khởi động Windows.

Chetan Raghuprasad, nhà nghiên cứu của Cisco Talos, cho biết một phân tích mã nguồn của ransomware tiết lộ rằng nó là một phần của dòng ransomware Xorist.

Laplas clipper là một biến thể Golang của phần mềm độc hại được đưa ra ánh sáng vào tháng 11 năm 2022. Nó được thiết kế để theo dõi khay nhớ tạm cho bất kỳ địa chỉ ví tiền điện tử nào và thay thế nó bằng một ví do tác nhân kiểm soát để thực hiện các giao dịch gian lận.

Raghuprasad giải thích: “Trình cắt đọc nội dung khay nhớ tạm của máy nạn nhân và thực thi chức năng thực hiện khớp mẫu biểu thức chính quy để phát hiện địa chỉ ví tiền điện tử.

“Khi địa chỉ ví tiền điện tử được xác định, clipper sẽ gửi địa chỉ ví đó trở lại bot clipper. Đáp lại, clipper nhận được địa chỉ ví do kẻ tấn công kiểm soát tương tự như của nạn nhân và ghi đè địa chỉ ví tiền điện tử ban đầu vào khay nhớ tạm.”