SonicWall đã công bố một cảnh báo tư vấn về bộ ba lỗ hổng bảo mật trong thiết bị Truy cập Di động An toàn (SMA) 1000, bao gồm cả lỗ hổng bỏ qua xác thực mức độ nghiêm trọng cao.

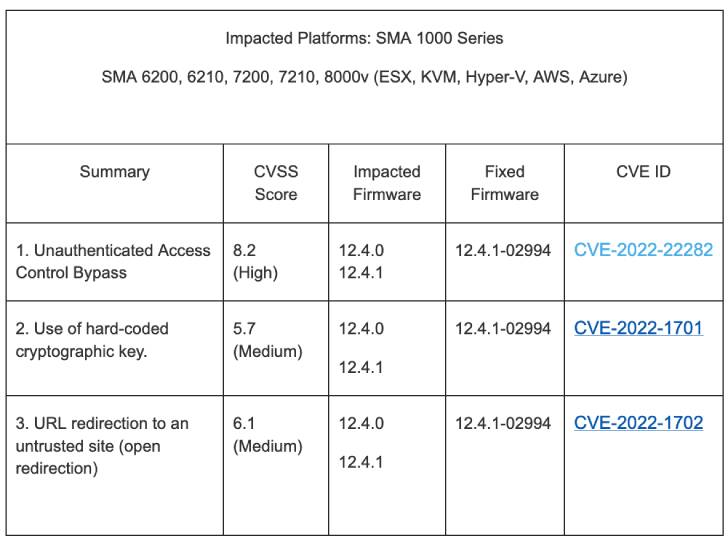

Các điểm yếu trong câu hỏi ảnh hưởng đến SMA 6200, 6210, 7200, 7210, 8000v chạy phiên bản phần sụn 12.4.0 và 12.4.1. Dưới đây là danh sách các lỗ hổng bảo mật –

CVE-2022-22282 (điểm CVSS: 8,2) – Bỏ qua kiểm soát truy cập không được xác thực CVE-2022-1702 (điểm CVSS: 6,1) – Chuyển hướng URL đến một trang web không đáng tin cậy (chuyển hướng mở) CVE-2022-1701 (điểm CVSS: 5,7) – Sử dụng khóa mật mã dùng chung và được mã hóa cứng

Việc khai thác thành công các lỗi nói trên có thể cho phép kẻ tấn công truy cập trái phép vào tài nguyên nội bộ và thậm chí chuyển hướng nạn nhân tiềm năng đến các trang web độc hại.

Tom Wyatt của Đội bảo mật tấn công Mimecast đã được ghi nhận là người đã phát hiện và báo cáo các lỗ hổng bảo mật.

SonicWall lưu ý rằng các sai sót không ảnh hưởng đến dòng SMA 1000 chạy phiên bản trước 12.4.0, dòng SMA 100, Máy chủ quản lý trung tâm (CMS) và máy khách truy cập từ xa.

Mặc dù không có bằng chứng cho thấy những lỗ hổng này đang bị khai thác trong tự nhiên, nhưng người dùng nên áp dụng các bản sửa lỗi vì các thiết bị SonicWall đã từng là một mối nguy hiểm hấp dẫn trong quá khứ đối với các cuộc tấn công ransomware.

Công ty an ninh mạng cho biết: “Không có biện pháp giảm nhẹ tạm thời nào. “SonicWall kêu gọi những khách hàng bị ảnh hưởng thực hiện các bản vá hiện hành càng sớm càng tốt.”

.