Một nhóm môi giới truy cập ban đầu được theo dõi là Prophet Spider đã được liên kết với một tập hợp các hoạt động độc hại khai thác lỗ hổng Log4Shell trong Máy chủ VMware Horizon chưa được vá.

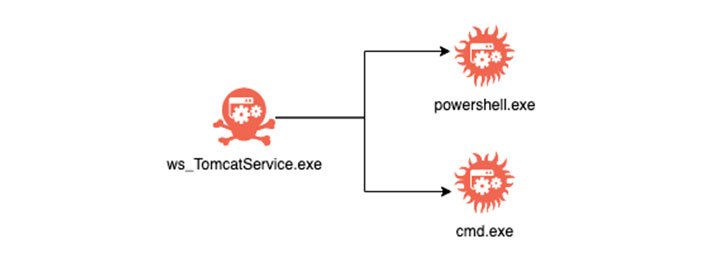

Các trọng tải được quan sát bao gồm các công cụ khai thác tiền điện tử, Cobalt Strike Beacons và web shell, chứng thực lời khuyên trước đó từ Dịch vụ Y tế Quốc gia Vương quốc Anh (NHS) đã gióng lên hồi chuông cảnh báo về việc khai thác tích cực các lỗ hổng trong máy chủ VMware Horizon để loại bỏ các web shell độc hại và thiết lập tính bền bỉ trên các mạng bị ảnh hưởng vì các cuộc tấn công tiếp theo.

Log4Shell là một biệt danh được sử dụng để chỉ một vụ khai thác ảnh hưởng đến thư viện Apache Log4j phổ biến dẫn đến việc thực thi mã từ xa bằng cách ghi một chuỗi được chế tạo đặc biệt. Kể từ khi công khai lỗ hổng vào tháng trước, các tác nhân đe dọa đã nhanh chóng vận hành vectơ tấn công mới này cho một loạt các chiến dịch xâm nhập để giành toàn quyền kiểm soát các máy chủ bị ảnh hưởng.

BlackBerry cho biết họ đã quan sát thấy các trường hợp về chiến thuật, kỹ thuật và quy trình phản ánh khai thác (TTP) trước đây được cho là do nhóm Prophet Spider eCrime, bao gồm việc sử dụng đường dẫn thư mục “C: Windows Temp 7fde ” để lưu trữ các tệp độc hại và “wget .bin “có thể thực thi để tìm nạp các tệp nhị phân bổ sung cũng như các phần chồng chéo trong cơ sở hạ tầng được nhóm sử dụng.

CrowdStrike lưu ý vào tháng 8 năm 2021, khi nhóm này bị phát hiện tích cực khai thác các lỗ hổng trong các máy chủ WebLogic của Oracle để đạt được mục tiêu truy cập vào các môi trường mục tiêu.

Giống như nhiều nhà môi giới truy cập ban đầu khác, chỗ đứng được bán cho người trả giá cao nhất trên các diễn đàn ngầm nằm trong dark web, người sau đó khai thác quyền truy cập để triển khai ransomware. Prophet Spider được biết là sẽ hoạt động ít nhất từ tháng 5 năm 2017.

Đây không phải là lần đầu tiên các hệ thống sử dụng Internet chạy VMware Horizon bị tấn công bằng cách sử dụng khai thác Log4Shell. Đầu tháng này, Microsoft đã gọi một nhà điều hành có trụ sở tại Trung Quốc được theo dõi là DEV-0401 để triển khai một dòng ransomware mới có tên là NightSky trên các máy chủ bị xâm nhập.

Cuộc tấn công dữ dội nhằm vào các máy chủ Horizon cũng đã khiến VMware thúc giục khách hàng của mình áp dụng các bản vá ngay lập tức. Nhà cung cấp dịch vụ ảo hóa cảnh báo: “Sự phân chia của lỗ hổng này rất nghiêm trọng đối với bất kỳ hệ thống nào, đặc biệt là những hệ thống chấp nhận lưu lượng truy cập từ Internet mở”.

“Khi một nhóm môi giới truy cập quan tâm đến một lỗ hổng có phạm vi không rõ ràng, đó là một dấu hiệu tốt cho thấy những kẻ tấn công thấy giá trị đáng kể trong việc khai thác nó,” Tony Lee, phó chủ tịch hoạt động kỹ thuật dịch vụ toàn cầu của BlackBerry, cho biết.

“Có khả năng chúng ta sẽ tiếp tục thấy các nhóm tội phạm khám phá các cơ hội của lỗ hổng Log4Shell, vì vậy đó là một vectơ tấn công mà những người bảo vệ cần phải thực hiện cảnh giác liên tục”, Lee nói thêm.

.

.