Ngày 03 tháng 1 năm 2023Ravie Lakshmanan Hậu khai thác / Phần mềm độc hại

Các lĩnh vực tài chính và bảo hiểm ở châu Âu đã trở thành mục tiêu của sâu Raspberry Robin, vì phần mềm độc hại này tiếp tục phát triển các khả năng sau khai thác của nó trong khi vẫn nằm trong tầm ngắm.

“Điểm độc nhất của phần mềm độc hại là nó rất phức tạp và rất phức tạp để phân tách tĩnh,” Security Joes cho biết trong một báo cáo mới được công bố hôm thứ Hai.

Các cuộc xâm nhập, được quan sát thấy đối với các tổ chức nói tiếng Tây Ban Nha và tiếng Bồ Đào Nha, đáng chú ý là đã thu thập nhiều dữ liệu máy nạn nhân hơn so với tài liệu trước đây, với phần mềm độc hại hiện có các kỹ thuật tinh vi để chống lại sự phân tích.

Raspberry Robin, còn được gọi là sâu QNAP, đang được một số tác nhân đe dọa sử dụng như một phương tiện để giành chỗ đứng trong các mạng mục tiêu. Lây lan qua các ổ USB bị nhiễm và các phương pháp khác, khuôn khổ gần đây đã được đưa vào sử dụng trong các cuộc tấn công nhằm vào các lĩnh vực viễn thông và chính phủ.

Microsoft đang theo dõi những người điều hành Raspberry Robin dưới biệt danh DEV-0856.

Cuộc điều tra pháp y của Security Joes về một cuộc tấn công như vậy đã tiết lộ việc sử dụng tệp 7-Zip, được tải xuống từ trình duyệt của nạn nhân thông qua kỹ thuật xã hội và chứa tệp trình cài đặt MSI được thiết kế để loại bỏ nhiều mô-đun.

Trong một trường hợp khác, một tệp ZIP được cho là đã được nạn nhân tải xuống thông qua một quảng cáo lừa đảo được lưu trữ trên một miền được biết là phân phối phần mềm quảng cáo.

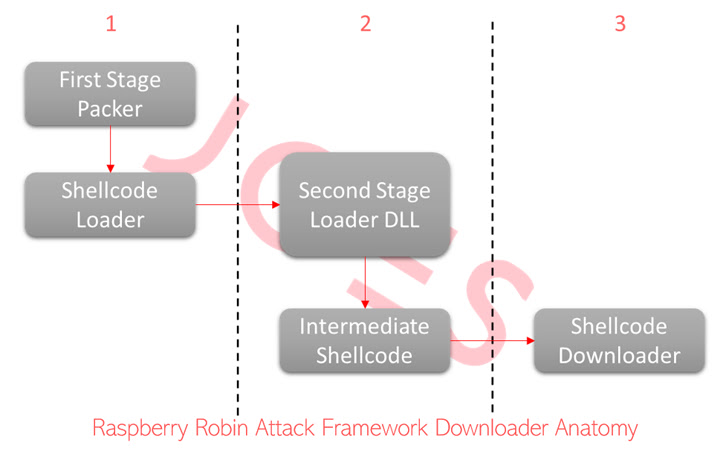

Tệp lưu trữ, được lưu trữ trong máy chủ Discord, chứa mã JavaScript được mã hóa, khi thực thi, sẽ loại bỏ trình tải xuống được bảo vệ bằng nhiều lớp che giấu và mã hóa để tránh bị phát hiện.

Trình tải xuống shellcode chủ yếu được thiết kế để tìm nạp các tệp thực thi bổ sung, nhưng nó cũng đã có những nâng cấp đáng kể cho phép nó lập hồ sơ nạn nhân để cung cấp các tải trọng phù hợp, trong một số trường hợp, thậm chí còn sử dụng một hình thức mánh khóe bằng cách cung cấp phần mềm độc hại giả mạo.

Điều này liên quan đến việc thu thập Mã định danh duy nhất toàn cầu (UUID), tên bộ xử lý, thiết bị hiển thị được đính kèm và số phút đã trôi qua kể từ khi khởi động hệ thống, cùng với thông tin tên máy chủ và tên người dùng được thu thập bởi các phiên bản phần mềm độc hại cũ hơn.

Sau đó, dữ liệu trinh sát được mã hóa bằng khóa được mã hóa cứng và được truyền đến máy chủ chỉ huy và kiểm soát (C2), máy chủ này sẽ phản hồi lại bằng tệp nhị phân Windows mà sau đó được thực thi trên máy.

“Chúng tôi không chỉ phát hiện ra một phiên bản phần mềm độc hại phức tạp hơn nhiều lần mà chúng tôi còn phát hiện ra rằng báo hiệu C2, từng có một URL với tên người dùng và tên máy chủ ở dạng văn bản thuần túy, hiện có tải trọng được mã hóa RC4 mạnh mẽ”, mối đe dọa nhà nghiên cứu Felipe Duarte cho biết.