Hôm thứ Hai, Microsoft đã công bố hướng dẫn về một lỗ hổng bảo mật zero-day mới được phát hiện trong bộ năng suất Office có thể bị khai thác để thực thi mã trên các hệ thống bị ảnh hưởng.

Điểm yếu, hiện được gán mã nhận dạng CVE-2022-30190, được xếp hạng 7,8 trên 10 về mức độ nghiêm trọng trên hệ thống chấm điểm lỗ hổng CVSS. Các phiên bản Microsoft Office Office 2013, Office 2016, Office 2019 và Office 2021 cũng như các phiên bản Professional Plus đều bị ảnh hưởng.

“Để giúp bảo vệ khách hàng, chúng tôi đã xuất bản CVE-2022-30190 và hướng dẫn bổ sung tại đây”, người phát ngôn của Microsoft nói với The Hacker News trong một tuyên bố gửi qua email.

Lỗ hổng Follina, xuất hiện vào cuối tuần trước, liên quan đến một vụ khai thác trong thế giới thực, tận dụng thiếu sót trong tài liệu Word được vũ khí hóa để thực thi mã PowerShell tùy ý bằng cách sử dụng lược đồ URI “ms-msdt:”. Mẫu đã được tải lên VirusTotal từ Belarus.

Nhưng những dấu hiệu đầu tiên của việc khai thác lỗ hổng này là từ ngày 12 tháng 4 năm 2022, khi một mẫu thứ hai được tải lên cơ sở dữ liệu phần mềm độc hại. Hiện vật này được cho là đã nhắm mục tiêu vào một người dùng ở Nga bằng một tài liệu Word độc hại (“приглашение на интервью.doc”) giả mạo như một lời mời phỏng vấn với Đài Sputnik.

“Một lỗ hổng thực thi mã từ xa tồn tại khi MSDT được gọi bằng giao thức URL từ một ứng dụng gọi điện như Word”, Microsoft cho biết trong một lời khuyên cho CVE-2022-30190.

“Kẻ tấn công khai thác thành công lỗ hổng này có thể chạy mã tùy ý với các đặc quyền của ứng dụng gọi điện. Sau đó kẻ tấn công có thể cài đặt chương trình, xem, thay đổi hoặc xóa dữ liệu hoặc tạo tài khoản mới trong ngữ cảnh được quyền của người dùng cho phép.”

Gã khổng lồ công nghệ đã ghi nhận gã điên, một thành viên của Shadow Chaser Group, vì đã báo cáo lỗ hổng vào ngày 12 tháng 4, trùng với việc phát hiện ra vụ khai thác hoang dã nhắm vào người dùng Nga, cho thấy công ty đã biết về lỗ hổng.

Thật vậy, theo ảnh chụp màn hình được chia sẻ bởi nhà nghiên cứu trên Twitter, Microsoft đã đóng báo cáo vào ngày 21 tháng 4 năm 2022 cho biết “sự cố đã được khắc phục”, đồng thời bác bỏ lỗ hổng là “không phải vấn đề bảo mật” vì nó yêu cầu mã xác nhận được cung cấp bởi hỗ trợ kỹ thuật viên khi khởi động công cụ chẩn đoán.

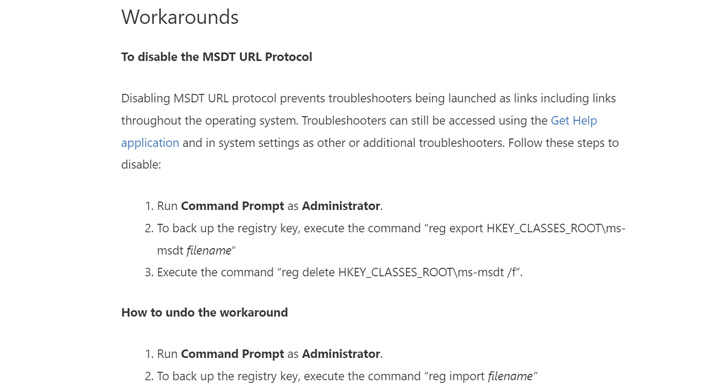

Bên cạnh việc phát hành các quy tắc phát hiện cho Microsoft Defender cho Endpoint, công ty có trụ sở tại Redmond đã đưa ra các giải pháp thay thế trong hướng dẫn để vô hiệu hóa giao thức URL MSDT thông qua sửa đổi Windows Registry.

“Nếu ứng dụng gọi điện là ứng dụng Microsoft Office, theo mặc định, Microsoft Office sẽ mở tài liệu từ internet trong Chế độ xem được bảo vệ hoặc Ứng dụng bảo vệ cho Office, cả hai đều ngăn chặn cuộc tấn công hiện tại”, Microsoft cho biết.

Đây không phải là lần đầu tiên các lược đồ giao thức Microsoft Office như “ms-msdt:” bị đưa vào máy quét vì khả năng bị lạm dụng. Đầu tháng 1 này, công ty bảo mật SySS của Đức đã tiết lộ cách có thể mở tệp trực tiếp thông qua các URL được thiết kế đặc biệt như “ms-excel: ofv | u | https:///192.168.1.10/poc[.]xls. “

.