Nền tảng lừa đảo dưới dạng dịch vụ (PhaaS) được gọi là Robin Banks đã chuyển cơ sở hạ tầng tấn công sang DDoS-Guard, một nhà cung cấp dịch vụ lưu trữ chống đạn của Nga.

Việc chuyển đổi diễn ra sau khi “cloudflare tách cơ sở hạ tầng lừa đảo của Robin Banks khỏi các dịch vụ của mình, gây ra sự gián đoạn nhiều ngày cho hoạt động”, theo báo cáo từ công ty an ninh mạng IronNet.

Robin Banks lần đầu tiên được ghi nhận vào tháng 7 năm 2022 khi khả năng của nền tảng này cung cấp bộ công cụ lừa đảo sẵn sàng cho các đối tượng tội phạm được tiết lộ, khiến nó có thể đánh cắp thông tin tài chính của khách hàng của các ngân hàng phổ biến và các dịch vụ trực tuyến khác.

Nó cũng được phát hiện nhắc người dùng nhập thông tin đăng nhập của Google và Microsoft trên các trang đích giả mạo, cho thấy nỗ lực của một phần tác giả phần mềm độc hại nhằm kiếm tiền từ quyền truy cập ban đầu vào mạng công ty cho các hoạt động sau khai thác như gián điệp và ransomware.

Trong những tháng gần đây, quyết định chặn danh sách cơ sở hạ tầng của Cloudflare sau khi bị tiết lộ công khai đã khiến diễn viên Robin Banks chuyển giao diện người dùng và phần phụ trợ sang DDoS-Guard, công ty trước đây đã lưu trữ mạng xã hội công nghệ thay thế Parler và Kiwi khét tiếng. Trang trại.

Các nhà nghiên cứu lưu ý: “Nhà cung cấp dịch vụ lưu trữ này cũng nổi tiếng trong việc không tuân thủ các yêu cầu gỡ xuống, do đó khiến nó trở nên hấp dẫn hơn trong mắt các tác nhân đe dọa”, các nhà nghiên cứu lưu ý.

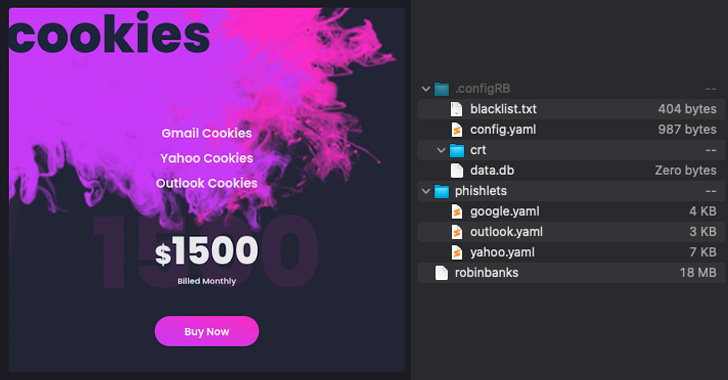

Đứng đầu trong số các bản cập nhật mới được giới thiệu là chức năng đánh cắp cookie, được coi là nỗ lực phục vụ nhóm khách hàng rộng hơn, chẳng hạn như các nhóm mối đe dọa liên tục nâng cao (APT) đang tìm cách xâm phạm môi trường doanh nghiệp cụ thể. Nó được cung cấp với giá 1.500 đô la mỗi tháng.

Điều này đạt được bằng cách sử dụng lại mã từ evilginx2, một khuôn khổ tấn công kẻ thù ở giữa (AiTM) mã nguồn mở được sử dụng để lấy cắp thông tin xác thực và cookie phiên từ Google, Yahoo và Microsoft Outlook ngay cả trên các tài khoản có xác thực đa yếu tố (MFA ) được kích hoạt.

Robin Banks cũng được cho là đã kết hợp một biện pháp bảo mật mới yêu cầu khách hàng của mình bật xác thực hai yếu tố (2FA) để xem thông tin bị đánh cắp qua dịch vụ hoặc nhận dữ liệu thông qua bot Telegram.

Một tính năng đáng chú ý khác là việc sử dụng Adspect, một dịch vụ phát hiện gian lận quảng cáo, để chuyển hướng các mục tiêu của các chiến dịch lừa đảo đến các trang web giả mạo, đồng thời khiến các máy quét và lưu lượng truy cập không mong muốn đến các trang web lành tính lọt vào tầm ngắm.

Các phát hiện chỉ là kết quả mới nhất trong một loạt các dịch vụ PhaaS mới đã xuất hiện trong bối cảnh mối đe dọa, bao gồm Frappo, EvilProxy và Caffeine, khiến tội phạm mạng dễ tiếp cận hơn với những kẻ xấu nghiệp dư và có kinh nghiệm.

Hơn nữa, những cải tiến cũng cho thấy nhu cầu ngày càng tăng của các tác nhân đe dọa dựa vào các phương pháp khác nhau như AiTM và đánh bom nhanh (hay còn gọi là MFA mệt mỏi) – như đã quan sát gần đây trong trường hợp của Uber – để phá vỡ các biện pháp an ninh và giành quyền truy cập ban đầu.

“Cơ sở hạ tầng của bộ công cụ lừa đảo Robin Banks chủ yếu dựa vào mã nguồn mở và công cụ có sẵn, là ví dụ điển hình về việc hạ thấp rào cản gia nhập để không chỉ tiến hành các cuộc tấn công lừa đảo mà còn để tạo ra một PhaaS các nhà nghiên cứu cho biết.