Microsoft đang cảnh báo về sự gia tăng giữa các nhà nước quốc gia và các tác nhân tội phạm ngày càng tận dụng các lỗ hổng zero-day được tiết lộ công khai để xâm phạm môi trường mục tiêu.

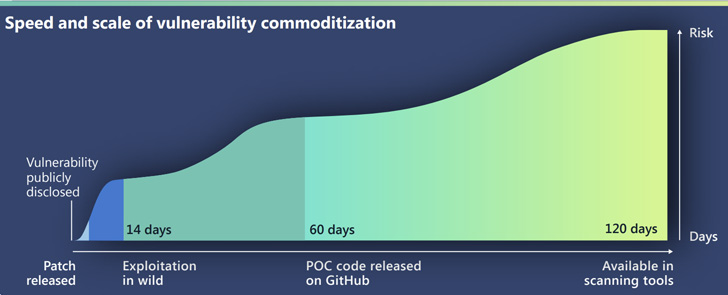

Gã khổng lồ công nghệ, trong Báo cáo Phòng thủ Kỹ thuật số dài 114 trang, cho biết họ đã “quan sát thấy sự giảm thời gian từ khi thông báo về một lỗ hổng bảo mật và việc phổ biến hóa lỗ hổng đó”, khiến các tổ chức bắt buộc phải vá các khai thác như vậy một cách kịp thời.

Điều này cũng được chứng thực với lời khuyên vào tháng 4 năm 2022 từ Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA), cơ quan phát hiện ra rằng những kẻ xấu đang “tích cực” nhắm vào các lỗi phần mềm mới được tiết lộ chống lại các mục tiêu rộng rãi trên toàn cầu.

Microsoft lưu ý rằng chỉ mất trung bình 14 ngày để khai thác có sẵn trong tự nhiên sau khi công khai lỗ hổng, nói rằng mặc dù các cuộc tấn công zero-day ban đầu có phạm vi hạn chế, nhưng chúng có xu hướng nhanh chóng được các tác nhân đe dọa khác áp dụng, dẫn đến các sự kiện thăm dò bừa bãi trước khi các bản vá được cài đặt.

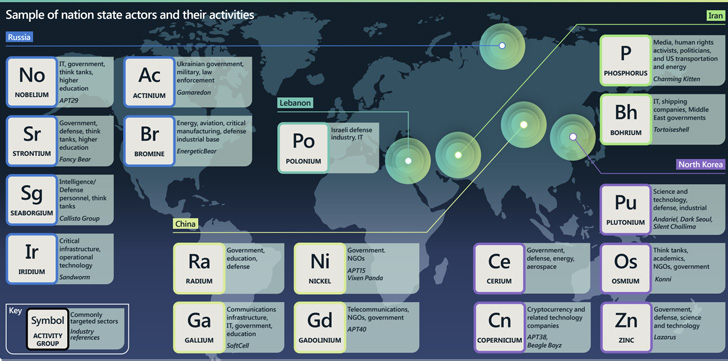

Nó tiếp tục cáo buộc các nhóm do nhà nước Trung Quốc bảo trợ là “đặc biệt thành thạo” trong việc khám phá và phát triển các khai thác zero-day.

Điều này càng được củng cố bởi thực tế là Cục Quản lý Không gian mạng Trung Quốc (CAC) đã ban hành quy định báo cáo lỗ hổng bảo mật mới vào tháng 9 năm 2021 yêu cầu các lỗi bảo mật phải được báo cáo cho chính phủ trước khi chúng được chia sẻ với các nhà phát triển sản phẩm.

Redmond cho biết thêm, luật này có thể cho phép các phần tử được chính phủ hậu thuẫn tích trữ và vũ khí hóa các lỗi được báo cáo, dẫn đến việc tăng cường sử dụng zero-day cho các hoạt động gián điệp nhằm thúc đẩy lợi ích kinh tế và quân sự của Trung Quốc.

Một số lỗ hổng được các diễn viên Trung Quốc khai thác lần đầu tiên trước khi bị các nhóm đối thủ khác bắt đầu bao gồm:

CVE-2021-35211 (Điểm CVSS: 10,0) – Một lỗ hổng thực thi mã từ xa trong Máy chủ truyền tệp được quản lý SolarWinds Serv-U và phần mềm Serv-U Secure FTP đã được DEV-0322 khai thác.

CVE-2021-40539 (Điểm CVSS: 9,8) – Một lỗ hổng bỏ qua xác thực trong Zoho manageengine ADSelfService Plus đã được DEV-0322 (TiltedTemple) khai thác.

CVE-2021-44077 (Điểm CVSS: 9,8) – Một lỗ hổng thực thi mã từ xa chưa được xác thực trong Zoho ManageEngine ServiceDesk Plus đã được DEV-0322 (TiltedTemple) khai thác.

CVE-2021-42321 (Điểm CVSS: 8,8) – Một lỗ hổng thực thi mã từ xa trong Microsoft Exchange Server đã bị khai thác ba ngày sau khi nó được tiết lộ trong cuộc thi hack Tianfu Cup vào ngày 16-17 tháng 10 năm 2021.

CVE-2022-26134 (Điểm CVSS: 9,8) – Một lỗ hổng chèn ngôn ngữ điều hướng đồ thị đối tượng (OGNL) trong Atlassian Confluence có khả năng đã được một tác nhân có liên quan đến Trung Quốc lợi dụng để chống lại một thực thể giấu tên của Hoa Kỳ vài ngày trước khi lỗ hổng được tiết lộ vào ngày 2 tháng 6.

Các phát hiện cũng được đưa ra gần một tháng sau khi CISA công bố danh sách các lỗ hổng bảo mật hàng đầu được các tổ chức ở Trung Quốc vũ khí hóa kể từ năm 2020 để đánh cắp tài sản trí tuệ và phát triển quyền truy cập vào các mạng nhạy cảm.

Công ty cho biết: “Các lỗ hổng zero-day là một phương tiện đặc biệt hiệu quả để khai thác ban đầu và một khi bị phơi bày công khai, các lỗ hổng có thể nhanh chóng được các quốc gia khác và các tác nhân tội phạm sử dụng lại”.