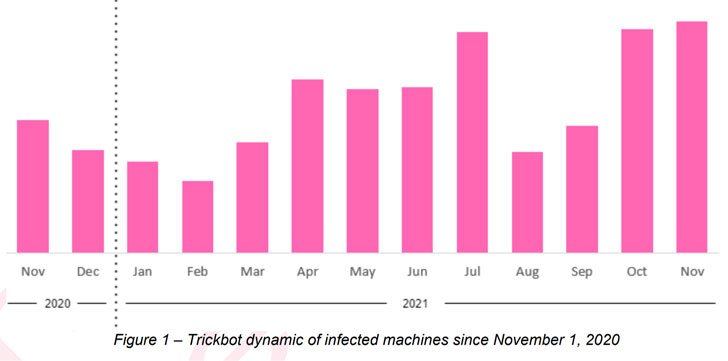

Các nhà khai thác phần mềm độc hại TrickBot đã lây nhiễm ước tính khoảng 140.000 nạn nhân trên 149 quốc gia trong vòng hơn một năm sau khi nỗ lực phá hủy cơ sở hạ tầng của nó, ngay cả khi phần mềm độc hại này nhanh chóng trở thành một điểm xâm nhập cho Emotet, một mạng botnet khác đã bị gỡ bỏ vào đầu Năm 2021.

Hầu hết các nạn nhân được phát hiện kể từ ngày 1 tháng 11 năm 2020, đến từ Bồ Đào Nha (18%), Mỹ (14%) và Ấn Độ (5%), tiếp theo là Brazil (4%), Thổ Nhĩ Kỳ (3%), Nga (3 %), và Trung Quốc (3%), Check Point Research lưu ý trong một báo cáo được chia sẻ với The Hacker News, với các tổ chức chính phủ, tài chính và sản xuất đang nổi lên trong ngành dọc bị ảnh hưởng hàng đầu.

Các nhà nghiên cứu cho biết: “Emotet là một chỉ báo mạnh mẽ về các cuộc tấn công ransomware trong tương lai, vì phần mềm độc hại này cung cấp cho các băng nhóm ransomware một cửa hậu để xâm nhập vào các máy bị xâm nhập”.

Cả TrickBot và Emotet đều là mạng botnet, là một mạng lưới các thiết bị kết nối internet bị nhiễm phần mềm độc hại và có thể được giao nhiệm vụ thực hiện một loạt các hoạt động độc hại. TrickBot có nguồn gốc là một trojan ngân hàng C ++ và là kẻ kế thừa của phần mềm độc hại Dyre vào năm 2016, có khả năng lấy cắp thông tin tài chính, thông tin đăng nhập tài khoản và các thông tin nhạy cảm khác; rải đều trên một mạng lưới; và giảm tải trọng bổ sung, bao gồm tải trọng ransomware Conti, Diavol và Ryuk.

Được phát tán qua các chiến dịch malspam hoặc trước đó đã bị các phần mềm độc hại khác như Emotet loại bỏ, TrickBot được cho là sản phẩm của một nhóm có trụ sở tại Nga có tên là Wizard Spider và kể từ đó đã mở rộng khả năng của mình để tạo ra một hệ sinh thái phần mềm độc hại theo mô-đun hoàn chỉnh, khiến nó trở thành một mối đe dọa có thể thích nghi và phát triển. , chưa kể đến một công cụ hấp dẫn để tiến hành vô số hoạt động bất hợp pháp trên mạng.

Mạng botnet cũng thu hút sự chú ý của chính phủ và các tổ chức tư nhân vào cuối năm ngoái, khi Bộ Chỉ huy Mạng Hoa Kỳ và một nhóm các đối tác khu vực tư nhân dẫn đầu bởi Microsoft, ESET và Symantec đã hành động để làm giảm phạm vi tiếp cận của Trickbot và ngăn chặn đối thủ mua hoặc thuê máy chủ cho các hoạt động ra lệnh và kiểm soát.

Emotet trở lại với thủ thuật mới

Nhưng những hành động này chỉ là thất bại tạm thời, với việc các tác giả phần mềm độc hại tung ra các bản cập nhật cho mã botnet giúp nó linh hoạt hơn và phù hợp để thực hiện các cuộc tấn công tiếp theo. Hơn nữa, sự lây nhiễm TrickBot vào tháng 11 và tháng 12 cũng đã thúc đẩy sự gia tăng phần mềm độc hại Emotet trên các máy bị xâm nhập, báo hiệu sự hồi sinh của mạng botnet khét tiếng sau 10 tháng sau nỗ lực phối hợp thực thi pháp luật để ngăn chặn sự lây lan của nó.

Các nhà nghiên cứu lưu ý: “Emotet không thể chọn một nền tảng tốt hơn Trickbot làm dịch vụ giao hàng khi nó tái sinh”.

Làn sóng tấn công spam mới nhất nhắc người dùng tải xuống các tệp lưu trữ ZIP được bảo vệ bằng mật khẩu, chứa các tài liệu độc hại, sau khi được mở và bật macro, dẫn đến việc triển khai phần mềm độc hại Emotet, do đó cho phép nó xây dựng lại mạng botnet và phát triển về số lượng. .

Lotem Finkelstein, người đứng đầu bộ phận tình báo về mối đe dọa của Check Point cho biết: “Sự trở lại của Emotet là một dấu hiệu cảnh báo cho một đợt gia tăng khác trong các cuộc tấn công ransomware khi chúng ta bước sang năm 2022. “Trickbot, người luôn hợp tác với Emotet, đang tạo điều kiện cho Emotet trở lại bằng cách thả nó vào những nạn nhân bị nhiễm bệnh. Điều này cho phép Emotet bắt đầu từ một vị trí rất vững chắc chứ không phải từ đầu.”

Đó không phải là tất cả. Theo các chuyên gia an ninh mạng của Cryptolaemus, theo các chuyên gia an ninh mạng của Cryptolaemus, các hiện vật Emotet mới được phát hiện đã thả các báo hiệu Cobalt Strike trực tiếp vào các hệ thống bị xâm phạm, trái ngược với việc giảm tải trọng giai đoạn đầu trước khi cài đặt công cụ khai thác.

“Đây là một vấn đề lớn. Điển hình là Emotet đã bỏ TrickBot hoặc QakBot, sau đó bỏ Cobalt Strike. Bạn thường sẽ có khoảng một tháng giữa [the] nhiễm trùng đầu tiên và ransomware. Với Emotet thả [Cobalt Strike] trực tiếp, có khả năng sẽ có độ trễ ngắn hơn nhiều, “nhà nghiên cứu bảo mật Marcus Hutchins đã tweet.

.