Ngày 12 tháng 5 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm độc hại

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch lừa đảo đang diễn ra sử dụng một chuỗi tấn công duy nhất để phân phối phần mềm độc hại XWorm trên các hệ thống được nhắm mục tiêu.

Securonix, đang theo dõi cụm hoạt động dưới tên MEME#4CHANcho biết một số cuộc tấn công chủ yếu nhắm vào các công ty sản xuất và phòng khám chăm sóc sức khỏe ở Đức.

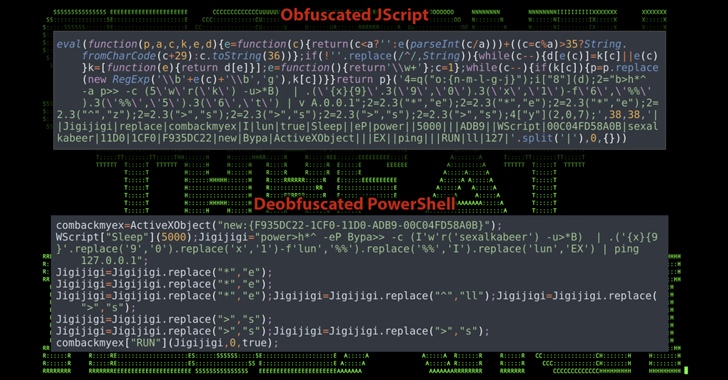

Các nhà nghiên cứu bảo mật Den Iuzvyk, Tim Peck và Oleg Kolesnikov cho biết: “Chiến dịch tấn công đã tận dụng mã PowerShell chứa đầy meme khá bất thường, theo sau là tải trọng XWorm được làm xáo trộn nặng nề để lây nhiễm cho các nạn nhân của nó”.

Báo cáo được xây dựng dựa trên những phát hiện gần đây từ Phòng thí nghiệm bảo mật đàn hồi, tiết lộ những chiêu dụ theo chủ đề đặt trước của tác nhân đe dọa để lừa nạn nhân mở các tài liệu độc hại có khả năng phân phối XWorm và Đặc vụ Tesla.

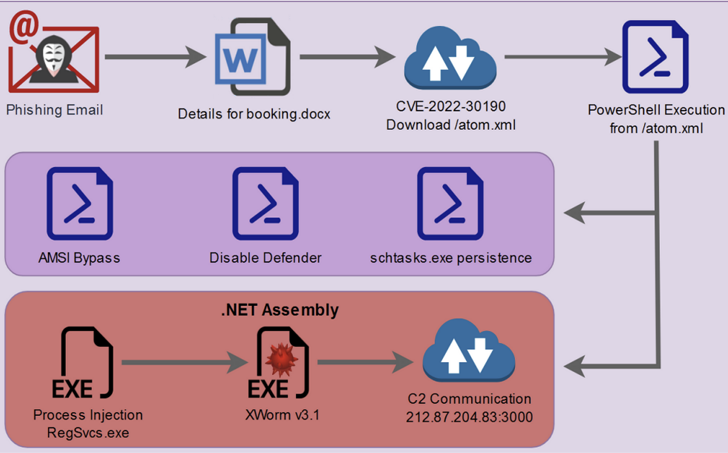

Các cuộc tấn công bắt đầu bằng các cuộc tấn công lừa đảo để phân phối tài liệu microsoft Word giả, thay vì sử dụng macro, vũ khí hóa lỗ hổng Follina (CVE-2022-30190, điểm CVSS: 7,8) để loại bỏ tập lệnh PowerShell bị xáo trộn.

Từ đó, các tác nhân đe dọa lạm dụng tập lệnh PowerShell để bỏ qua Giao diện quét phần mềm độc hại (AMSI), vô hiệu hóa Bộ bảo vệ Microsoft, thiết lập tính bền vững và cuối cùng khởi chạy tệp nhị phân .NET chứa XWorm.

Thật thú vị, một trong các biến trong tập lệnh PowerShell được đặt tên là “$CHOTAbheem”, có khả năng là tham chiếu đến Chhota Bheem, một bộ phim truyền hình phiêu lưu hài hoạt hình của Ấn Độ.

“Dựa trên kiểm tra nhanh, có vẻ như cá nhân hoặc nhóm chịu trách nhiệm về vụ tấn công có thể có nguồn gốc từ Trung Đông/Ấn Độ, mặc dù quy kết cuối cùng vẫn chưa được xác nhận”, các nhà nghiên cứu nói với The Hacker News, chỉ ra rằng những từ khóa như vậy cũng có thể được sử dụng như một vỏ bọc.

XWorm là một phần mềm độc hại hàng hóa được rao bán trên các diễn đàn ngầm và có nhiều tính năng cho phép nó hút thông tin nhạy cảm từ các máy chủ bị nhiễm.

Phần mềm độc hại này cũng là một con dao của Quân đội Thụy Sĩ ở chỗ nó có thể thực hiện các hoạt động clipper, DDoS và ransomware, lây lan qua USB và thả thêm phần mềm độc hại.

Nguồn gốc chính xác của tác nhân đe dọa hiện chưa rõ ràng, mặc dù Securonix cho biết phương pháp tấn công chia sẻ các hiện vật tương tự như TA558, đã được quan sát thấy tấn công ngành khách sạn trong quá khứ.

“Mặc dù các email lừa đảo hiếm khi sử dụng các tài liệu Microsoft Office vì Microsoft đã đưa ra quyết định tắt macro theo mặc định, nhưng hôm nay chúng tôi thấy bằng chứng cho thấy điều quan trọng là phải cảnh giác với các tệp tài liệu độc hại, đặc biệt là trong trường hợp này khi không có thực thi VBscript từ macro,” các nhà nghiên cứu cho biết.