Phần mềm độc hại khét tiếng Emotet đã quay trở lại với sức mạnh mới như một phần của chiến dịch malspam khối lượng lớn được thiết kế để loại bỏ các tải trọng như IcedID và Bumblebee.

“Hàng trăm nghìn email mỗi ngày” đã được gửi kể từ đầu tháng 11 năm 2022, công ty bảo mật doanh nghiệp Proofpoint cho biết vào tuần trước, đồng thời cho biết thêm, “hoạt động mới cho thấy Emotet đang quay trở lại với đầy đủ chức năng hoạt động như một mạng phân phối cho các dòng phần mềm độc hại lớn.”

Trong số các quốc gia chính được nhắm mục tiêu là Mỹ, Anh, Nhật Bản, Đức, Ý, Pháp, Tây Ban Nha, Mexico và Brazil.

Hoạt động liên quan đến Emotet được quan sát lần cuối vào tháng 7 năm 2022, mặc dù kể từ đó đã có báo cáo về các trường hợp lây nhiễm lẻ tẻ. Vào giữa tháng 10, ESET tiết lộ rằng Emotet có thể sẵn sàng cho một làn sóng tấn công mới, chỉ ra các bản cập nhật cho mô-đun “systeminfo” của nó.

Phần mềm độc hại, được cho là do một tác nhân đe dọa có tên là Mummy Spider (còn gọi là Gold Crestwood hoặc TA542), đã tổ chức một đợt hồi sinh vào cuối năm ngoái sau khi cơ sở hạ tầng của nó bị tháo dỡ trong một hoạt động phối hợp thực thi pháp luật vào tháng 1 năm 2021.

Europol gọi Emotet là “phần mềm độc hại nguy hiểm nhất thế giới” vì khả năng hoạt động như một “công cụ mở cửa chính cho hệ thống máy tính” để triển khai các mã nhị phân giai đoạn tiếp theo tạo điều kiện cho hành vi trộm cắp dữ liệu và phần mềm tống tiền. Nó bắt đầu vào năm 2014 dưới dạng trojan ngân hàng trước khi phát triển thành mạng botnet.

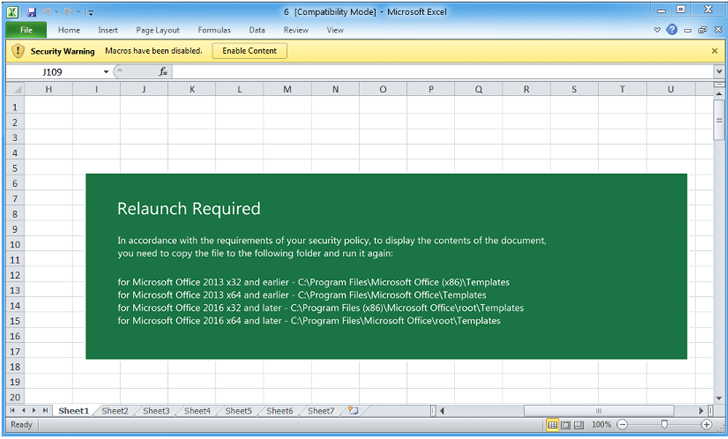

Các chuỗi lây nhiễm liên quan đến phần mềm độc hại được biết là sử dụng các mồi nhử chung cũng như kỹ thuật chiếm quyền điều khiển chuỗi email để dụ người nhận mở các tệp đính kèm Excel có hỗ trợ macro.

“Sau thông báo gần đây của Microsoft rằng họ sẽ bắt đầu vô hiệu hóa macro theo mặc định trong các tài liệu Office được tải xuống từ internet, nhiều dòng phần mềm độc hại đã bắt đầu chuyển khỏi macro Office sang các cơ chế phân phối khác như tệp ISO và LNK,” Cisco Talos cho biết vào đầu tháng này.

“Do đó, thật thú vị khi lưu ý rằng chiến dịch mới này của Emotet đang sử dụng phương pháp cũ để phân phối các tài liệu microsoft office độc hại (maldocs) thông qua lừa đảo dựa trên email.

Một phương pháp thay thế thúc giục các nạn nhân tiềm năng sao chép tệp vào vị trí Mẫu Microsoft Office – một vị trí đáng tin cậy – và khởi chạy tài liệu thu hút từ đó thay vì phải bật macro một cách rõ ràng để kích hoạt chuỗi tiêu diệt.

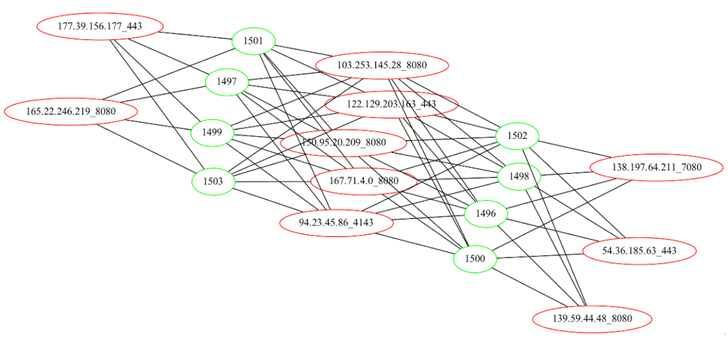

Hoạt động đổi mới cũng đi kèm với các thay đổi đối với thành phần trình tải Emotet, bổ sung các lệnh mới và cập nhật trình đóng gói để chống lại kỹ thuật đảo ngược.

Một trong những tải trọng tiếp theo được phân phối qua Emotet là một biến thể hoàn toàn mới của trình tải IcedID, nhận lệnh đọc và gửi nội dung tệp đến máy chủ từ xa, ngoài việc thực thi các hướng dẫn cửa sau khác cho phép nó trích xuất dữ liệu trình duyệt web.

Các nhà nghiên cứu chỉ ra rằng việc sử dụng IcedID có liên quan vì nó có khả năng là tiền thân của ransomware. Theo Đơn vị 42 của Palo Alto Networks, một phần mềm độc hại khác được phát tán qua Emotet là Bumblebee.

Các nhà nghiên cứu Pim Trouerbach và Axel F cho biết: “Nhìn chung, những sửa đổi này được thực hiện cho khách hàng cho thấy các nhà phát triển đang cố gắng ngăn chặn các nhà nghiên cứu và giảm số lượng bot giả mạo hoặc bị giam giữ tồn tại trong mạng botnet”.

“Emotet đã không thể hiện đầy đủ chức năng và phân phối tải trọng tiếp theo nhất quán (đó không phải là Cobalt Strike) kể từ năm 2021, khi người ta quan sát thấy nó đang phân phối The Trick và Qbot.”