Ngày 22 tháng 3 năm 2023Ravie Lakshmanan An ninh mạng / Đe dọa mạng

Nhóm đe dọa được theo dõi như THAM KHẢO2924 đã được quan sát thấy đang triển khai phần mềm độc hại chưa từng thấy trước đây trong các cuộc tấn công nhằm vào các thực thể ở Nam và Đông Nam Á.

Phần mềm độc hại, được đặt tên là NAPLISTENER bởi Elastic Security Labs, là một trình lắng nghe HTTP được lập trình bằng C# và được thiết kế để trốn tránh “các hình thức phát hiện dựa trên mạng”.

REF2924 là biệt danh được gán cho một cụm hoạt động liên quan đến các cuộc tấn công nhằm vào một thực thể ở Afghanistan cũng như Văn phòng Ngoại giao của một thành viên ASEAN vào năm 2022.

Phương thức hoạt động của kẻ đe dọa cho thấy có sự trùng lặp với một nhóm hack khác có tên là ChamelGang, được ghi nhận bởi công ty an ninh mạng của Nga Positive Technologies vào tháng 10 năm 2021.

Các cuộc tấn công do nhóm dàn dựng được cho là đã khai thác các máy chủ Microsoft Exchange tiếp xúc với internet để triển khai các cửa hậu như DOORME, SIESTAGRAPH và ShadowPad.

DOORME, một mô-đun cửa sau của Dịch vụ Thông tin Internet (IIS), cung cấp quyền truy cập từ xa vào một mạng đang tranh chấp và thực thi các công cụ và phần mềm độc hại bổ sung.

SIESTAGRAPH sử dụng API Đồ thị của Microsoft để ra lệnh và kiểm soát thông qua Outlook và OneDrive, đồng thời đi kèm với khả năng chạy các lệnh tùy ý thông qua Dấu nhắc Lệnh, tải lên và tải xuống các tệp đến và từ OneDrive cũng như chụp ảnh màn hình.

ShadowPad là một cửa hậu mô-đun được bán riêng và là sản phẩm kế thừa của PlugX, cho phép các tác nhân đe dọa duy trì quyền truy cập liên tục vào các máy tính bị xâm nhập và chạy các lệnh shell cũng như tải trọng tiếp theo.

Việc sử dụng ShadowPad rất đáng chú ý vì nó cho thấy mối liên hệ tiềm ẩn với các nhóm hack có trụ sở tại Trung Quốc, những nhóm được biết là sử dụng phần mềm độc hại trong các chiến dịch khác nhau trong nhiều năm.

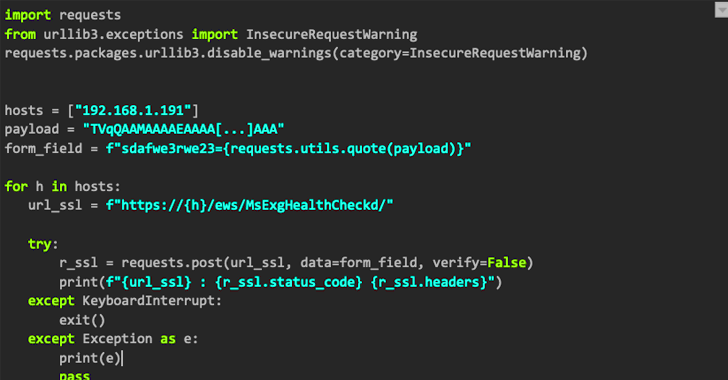

Danh sách mở rộng kho vũ khí phần mềm độc hại được REF2924 sử dụng tham gia NAPLITENER (“wmdtc.exe”), giả dạng là một dịch vụ hợp pháp Điều phối viên giao dịch phân tán của Microsoft (“msdtc.exe”) nhằm cố gắng vượt qua radar và thiết lập quyền truy cập liên tục.

Nhà nghiên cứu bảo mật Remco Sprooten cho biết: “NAPLISTENER tạo một trình lắng nghe yêu cầu HTTP có thể xử lý các yêu cầu đến từ internet, đọc bất kỳ dữ liệu nào đã được gửi, giải mã nó từ định dạng Base64 và thực thi nó trong bộ nhớ”.

Phân tích mã cho thấy tác nhân đe dọa mượn hoặc sử dụng lại mã từ các dự án nguồn mở được lưu trữ trên GitHub để phát triển các công cụ của riêng mình, một dấu hiệu cho thấy REF2924 có thể đang tích cực mài giũa một loạt vũ khí mạng.

Những phát hiện này cũng được đưa ra khi một tổ chức Việt Nam đã bị nhắm mục tiêu vào cuối tháng 12 năm 2022 bởi một cửa hậu Windows chưa từng được biết đến trước đó có tên mã là PIPEDANCE nhằm tạo điều kiện thuận lợi cho các hoạt động di chuyển sau thỏa hiệp và bên, bao gồm cả Cobalt Strike.