Một nhóm mối đe dọa mới nổi bắt nguồn từ Triều Tiên có liên quan đến việc phát triển và sử dụng ransomware trong các cuộc tấn công mạng nhắm vào các doanh nghiệp nhỏ kể từ tháng 9 năm 2021.

Nhóm này, tự gọi mình là H0lyGh0st theo tên của ransomware cùng tên, đang được theo dõi bởi Microsoft Threat Intelligence Center với biệt danh DEV-0530, một chỉ định được chỉ định cho các hoạt động đe dọa chưa xác định, mới nổi hoặc đang phát triển.

Các thực thể được nhắm mục tiêu chủ yếu bao gồm các doanh nghiệp vừa và nhỏ như các tổ chức sản xuất, ngân hàng, trường học và các công ty tổ chức sự kiện và cuộc họp.

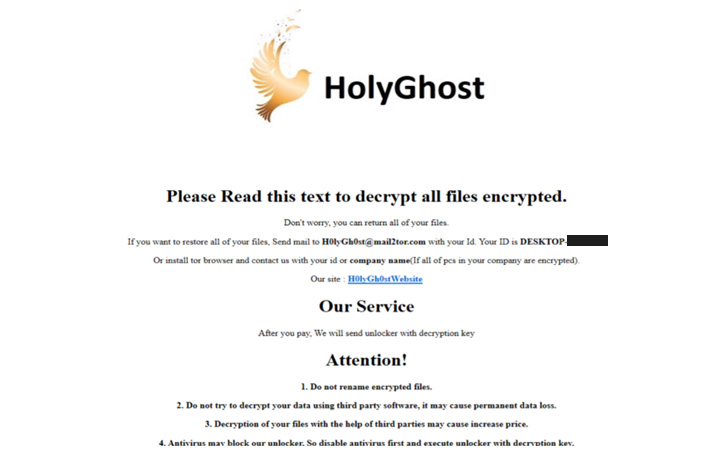

“Cùng với tải trọng H0lyGh0st của họ, DEV-0530 duy trì một trang web .onion mà nhóm sử dụng để tương tác với nạn nhân của họ”, các nhà nghiên cứu cho biết trong một phân tích hôm thứ Năm.

“Phương pháp tiêu chuẩn của nhóm là mã hóa tất cả các tệp trên thiết bị mục tiêu và sử dụng phần mở rộng tệp .h0lyenc, gửi cho nạn nhân một mẫu tệp để làm bằng chứng, sau đó yêu cầu thanh toán bằng Bitcoin để đổi lấy việc khôi phục quyền truy cập vào tệp.”

Số tiền chuộc mà DEV-0530 yêu cầu nằm trong khoảng từ 1,2 đến 5 bitcoin, mặc dù phân tích ví tiền điện tử của kẻ tấn công cho thấy không có khoản thanh toán tiền chuộc thành công nào từ nạn nhân của nó kể từ đầu tháng 7 năm 2022.

DEV-0530 được cho là có mối liên hệ với một nhóm khác có trụ sở tại Triều Tiên được gọi là Plutonium (hay còn gọi là DarkSeoul hoặc Andariel), một nhóm phụ hoạt động dưới sự bảo trợ của Lazarus (hay còn gọi là Zinc hoặc Hidden Cobra).

Kế hoạch bất hợp pháp được thực hiện bởi kẻ đe dọa cũng được biết là lấy một lá số từ bối cảnh ransomware, tận dụng các chiến thuật tống tiền để gây áp lực buộc nạn nhân phải trả tiền hoặc có nguy cơ bị xuất bản thông tin của họ trên phương tiện truyền thông xã hội.

Cổng thông tin điện tử đen tối của DEV-0530 tuyên bố nó nhằm mục đích “thu hẹp khoảng cách giàu nghèo” và “giúp đỡ người nghèo và những người chết đói”, trong một chiến thuật phản ánh một gia đình ransomware khác có tên là GoodWill nhằm buộc nạn nhân quyên góp cho các hoạt động xã hội và cung cấp hỗ trợ tài chính cho những người cần.

Điểm mấu chốt kỹ thuật ràng buộc nhóm với Andariel xuất phát từ sự chồng chéo trong bộ cơ sở hạ tầng cũng như dựa trên liên lạc giữa các tài khoản email do hai tập thể kẻ tấn công kiểm soát, với hoạt động của DEV-0530 được quan sát nhất quán trong Giờ chuẩn Hàn Quốc (UTC + 09: 00) .

Các nhà nghiên cứu chỉ ra: “Bất chấp những điểm tương đồng này, sự khác biệt về nhịp độ hoạt động, nhắm mục tiêu và kỹ thuật cho thấy DEV-0530 và Plutonium là hai nhóm riêng biệt,” các nhà nghiên cứu chỉ ra.

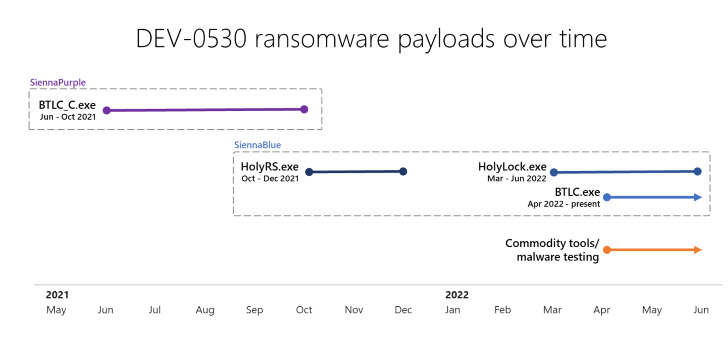

Trong một dấu hiệu cho thấy sự phát triển tích cực, bốn biến thể khác nhau của ransomware H0lyGh0st đã được tung ra từ tháng 6 năm 2021 đến tháng 5 năm 2022 để nhắm mục tiêu các hệ thống Windows: BTLC_C.exe, HolyRS.exe, HolyLock.exe và BLTC.exe.

Trong khi BTLC_C.exe (được gọi là SiennaPurple) được viết bằng C ++, ba phiên bản khác (có tên mã là SiennaBlue) được lập trình bằng Go, cho thấy đối thủ đang cố gắng phát triển phần mềm độc hại đa nền tảng.

Các chủng mới hơn cũng đi kèm với các cải tiến cho chức năng cốt lõi của chúng, bao gồm làm mờ chuỗi và khả năng xóa các tác vụ đã lên lịch và tự loại bỏ khỏi các máy bị nhiễm.

Các cuộc xâm nhập được cho là đã được tạo điều kiện thông qua việc khai thác các lỗ hổng chưa được vá trong các ứng dụng web công khai và hệ thống quản lý nội dung (ví dụ: CVE-2022-26352), tận dụng việc mua để giảm tải ransomware và lọc dữ liệu nhạy cảm trước khi mã hóa các tập tin.

Phát hiện này được đưa ra một tuần sau khi cơ quan an ninh mạng và tình báo Mỹ cảnh báo về việc sử dụng mã độc tống tiền Maui của các tin tặc được chính phủ Triều Tiên hậu thuẫn để nhắm mục tiêu vào lĩnh vực chăm sóc sức khỏe kể từ ít nhất là tháng 5 năm 2021.

Việc mở rộng từ các tổ chức khủng bố tài chính sang ransomware đang được coi là một chiến thuật khác được chính phủ Triều Tiên tài trợ để bù đắp thiệt hại do các lệnh trừng phạt, thiên tai và những thất bại kinh tế khác.

Nhưng với số lượng nạn nhân hẹp hơn là thường liên quan đến hoạt động do nhà nước tài trợ chống lại các tổ chức tiền điện tử, Microsoft đã giả thuyết các cuộc tấn công có thể là một sự hối hả đối với các tác nhân đe dọa liên quan.

Các nhà nghiên cứu cho biết: “Có khả năng chính phủ Triều Tiên không cho phép hoặc hỗ trợ các cuộc tấn công ransomware này. “Những cá nhân có quan hệ với cơ sở hạ tầng và công cụ Plutonium có thể bị soi sáng vì lợi ích cá nhân. Lý thuyết về ánh sáng mặt trăng này có thể giải thích việc lựa chọn các nạn nhân thường là ngẫu nhiên mà DEV-0530 nhắm tới.”

Mối đe dọa ransomware phát triển trong một thế giới hậu Conti

Sự phát triển này cũng diễn ra khi bối cảnh ransomware đang phát triển với các nhóm ransomware mới và hiện có, cụ thể là LockBit, Hive, Lilith, RedAlert (hay còn gọi là N13V) và 0mega, ngay cả khi băng đảng Conti chính thức đóng cửa hoạt động của mình do bị rò rỉ lớn. cuộc trò chuyện nội bộ.

Đổ thêm dầu vào lửa, người kế nhiệm cải tiến của LockBit cũng đi kèm với một trang web rò rỉ dữ liệu hoàn toàn mới cho phép bất kỳ tác nhân nào mua dữ liệu bị đánh cắp từ nạn nhân, chưa kể đến việc tích hợp tính năng tìm kiếm giúp hiển thị thông tin nhạy cảm dễ dàng hơn.

Các họ ransomware khác cũng đã bổ sung các khả năng tương tự trong nỗ lực tạo cơ sở dữ liệu có thể tìm kiếm về thông tin bị đánh cắp trong các cuộc tấn công. Đáng chú ý trong danh sách này là PYSA, BlackCat (hay còn gọi là ALPHV) và nhánh Conti được gọi là Karakurt, theo một báo cáo từ Bleeping Computer.

Dựa trên số liệu thống kê do Digital Shadows thu thập, 705 tổ chức có tên trong các trang web rò rỉ dữ liệu ransomware trong quý 2 năm 2022, đánh dấu mức tăng 21,1% so với quý 1 năm 2022. Các gia đình ransomware hàng đầu trong thời kỳ này bao gồm LockBit, Conti, BlackCat, Black Basta, và Hội phó.

.