Một phần mềm độc hại mạng botnet IoT mới có tên RapperBot đã được quan sát thấy đang phát triển nhanh chóng khả năng của nó kể từ lần đầu tiên được phát hiện vào giữa tháng 6 năm 2022.

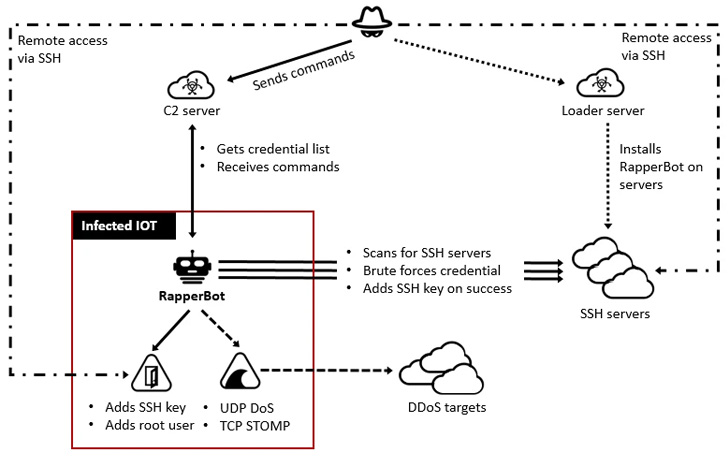

Fortinet FortiGuard Labs cho biết: “Họ này vay mượn rất nhiều từ mã nguồn Mirai ban đầu, nhưng điều tách biệt nó với các họ phần mềm độc hại IoT khác là khả năng tích hợp của nó để brute ép thông tin đăng nhập và giành quyền truy cập vào các máy chủ SSH thay vì Telnet như được triển khai trong Mirai” trong một báo cáo.

Phần mềm độc hại, lấy tên từ một URL được nhúng vào video nhạc rap trên YouTube trong phiên bản trước đó, được cho là đã tích lũy một bộ sưu tập ngày càng tăng các máy chủ SSH bị xâm phạm, với hơn 3.500 địa chỉ IP duy nhất được sử dụng để quét và cưỡng bức theo cách của chúng vào máy chủ.

Việc triển khai hiện tại của RapperBot cũng phân biệt nó với Mirai, cho phép nó chủ yếu hoạt động như một công cụ bạo lực SSH với khả năng hạn chế để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) phân tán.

Sự sai lệch so với hành vi Mirai truyền thống được chứng minh rõ ràng hơn trong nỗ lực thiết lập sự bền bỉ trên máy chủ bị xâm nhập, cho phép hiệu quả tác nhân đe dọa duy trì quyền truy cập lâu dài sau khi phần mềm độc hại đã bị xóa hoặc thiết bị đã được khởi động lại.

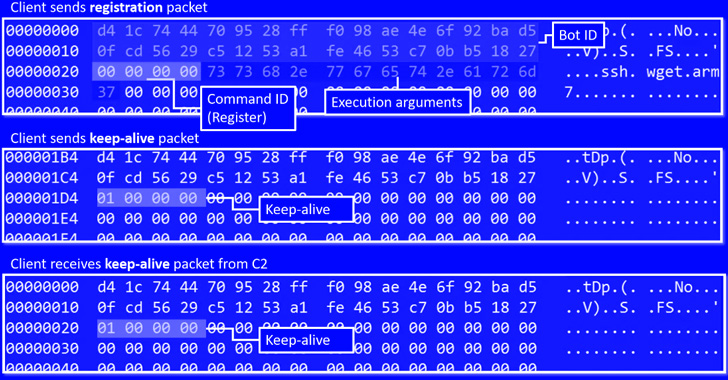

Các cuộc tấn công đòi hỏi các mục tiêu tiềm năng cưỡng bức thô bạo bằng cách sử dụng danh sách các thông tin xác thực nhận được từ một máy chủ từ xa. Sau khi đột nhập thành công vào một máy chủ SSH dễ bị tấn công, thông tin đăng nhập hợp lệ sẽ được chuyển trở lại lệnh-và-kiểm soát.

Các nhà nghiên cứu cho biết: “Kể từ giữa tháng 7, RapperBot đã chuyển từ tự lan truyền sang duy trì quyền truy cập từ xa vào các máy chủ SSH bị cưỡng bức.

Việc truy cập đạt được bằng cách thêm khóa công khai SSH của nhà khai thác vào một tệp đặc biệt có tên “~ / .ssh / allow_keys”, cho phép kẻ thù kết nối và xác thực với máy chủ bằng khóa cá nhân riêng tư tương ứng mà không cần phải cung cấp mật khẩu.

Các nhà nghiên cứu giải thích: “Điều này gây ra mối đe dọa đối với các máy chủ SSH bị xâm phạm vì các tác nhân đe dọa có thể truy cập chúng ngay cả sau khi thông tin đăng nhập SSH đã được thay đổi hoặc xác thực mật khẩu SSH bị vô hiệu hóa”.

“Hơn nữa, kể từ khi tệp được thay thế, tất cả các khóa được ủy quyền hiện có sẽ bị xóa, điều này ngăn người dùng hợp pháp truy cập vào máy chủ SSH thông qua xác thực khóa công khai.”

Sự thay đổi này cũng cho phép phần mềm độc hại duy trì quyền truy cập vào các thiết bị bị tấn công này thông qua SSH, cho phép kẻ tấn công tận dụng chỗ đứng để tiến hành các cuộc tấn công từ chối dịch vụ theo kiểu Mirai.

Những khác biệt này so với các họ phần mềm độc hại IoT khác đã có tác dụng phụ là khiến động cơ chính của nó trở thành một điều gì đó bí ẩn, một thực tế phức tạp hơn nữa bởi thực tế là các tác giả của RapperBot đã để lại những dấu hiệu rõ ràng về nguồn gốc của chúng.

Mặc dù vậy, botnet được cho là đã trải qua những thay đổi đáng kể trong một khoảng thời gian ngắn, chủ yếu là việc loại bỏ các tính năng tấn công DDoS khỏi các hiện vật, chỉ để được giới thiệu lại một tuần sau.

Các mục tiêu của chiến dịch, cuối cùng, vẫn còn mơ hồ, không có hoạt động tiếp theo nào được quan sát là có thể đạt được thỏa hiệp thành công. Điều rõ ràng là các máy chủ SSH với thông tin xác thực mặc định hoặc có thể đoán được đang bị biến thành một mạng botnet cho một số mục đích không xác định trong tương lai.

Để chống lại sự lây nhiễm như vậy, người dùng nên đặt mật khẩu mạnh cho thiết bị hoặc tắt xác thực mật khẩu cho SSH nếu có thể.

Các nhà nghiên cứu cho biết: “Mặc dù mối đe dọa này vay mượn rất nhiều mã từ Mirai, nhưng nó có các tính năng làm cho nó khác biệt so với người tiền nhiệm và các biến thể của nó. “Khả năng tồn tại lâu dài trong hệ thống nạn nhân của nó mang lại cho các tác nhân đe dọa sự linh hoạt để sử dụng chúng cho bất kỳ mục đích xấu nào mà chúng mong muốn.”

.