Ngày 29 tháng 1 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm độc hại

Các tác nhân đe dọa liên quan đến phần mềm độc hại Gootkit đã thực hiện “những thay đổi đáng chú ý” đối với bộ công cụ của chúng, thêm các thành phần và mã hóa mới vào chuỗi lây nhiễm của chúng.

Mandiant thuộc sở hữu của Google đang giám sát cụm hoạt động dưới biệt danh UNC2565lưu ý rằng việc sử dụng phần mềm độc hại là “dành riêng cho nhóm này”.

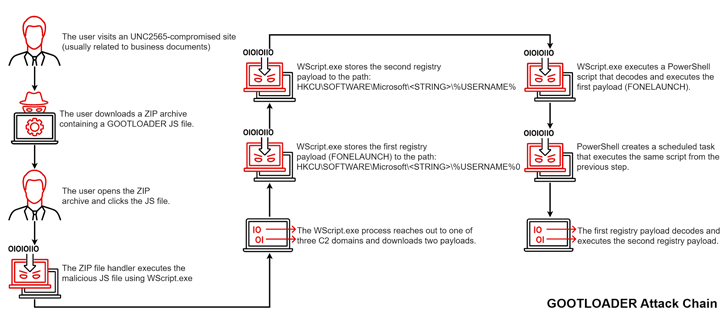

Gootkit, còn được gọi là Gootloader, lây lan qua các trang web bị xâm nhập mà nạn nhân bị lừa truy cập khi tìm kiếm các tài liệu liên quan đến kinh doanh như thỏa thuận và hợp đồng thông qua một kỹ thuật gọi là đầu độc tối ưu hóa công cụ tìm kiếm (seo).

Các tài liệu có mục đích ở dạng lưu trữ ZIP chứa phần mềm độc hại JavaScript, khi được khởi chạy sẽ mở đường cho các tải trọng bổ sung như Cobalt Strike Beacon, FONELAUNCH và SNOWCONE.

FONELAUNCH là trình tải dựa trên .NET được thiết kế để tải tải trọng được mã hóa vào bộ nhớ và SNOWCONE là trình tải xuống có nhiệm vụ truy xuất tải trọng giai đoạn tiếp theo, điển hình là IcedID, qua HTTP.

Mặc dù các mục tiêu tổng thể của Gootkit vẫn không thay đổi, nhưng bản thân chuỗi tấn công đã nhận được các bản cập nhật quan trọng, trong đó tệp JavaScript trong kho lưu trữ ZIP bị trojan hóa và chứa một tệp JavaScript bị xáo trộn khác, do đó sẽ tiến hành thực thi phần mềm độc hại.

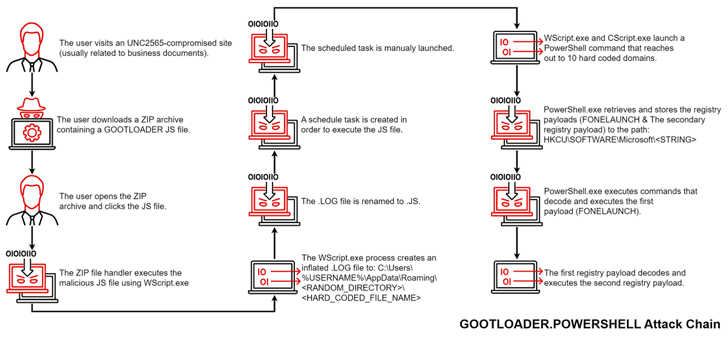

Biến thể mới, được công ty tình báo mối đe dọa phát hiện vào tháng 11 năm 2022, đang được theo dõi với tên GOOTLOADER.POWERSHELL. Điều đáng chú ý là chuỗi lây nhiễm mới cũng đã được Trend Micro ghi lại vào đầu tháng này, nêu chi tiết các cuộc tấn công Gootkit nhắm vào lĩnh vực chăm sóc sức khỏe của Úc.

Hơn nữa, các tác giả phần mềm độc hại được cho là đã thực hiện ba cách tiếp cận khác nhau để che khuất Gootkit, bao gồm che giấu mã trong các phiên bản đã thay đổi của các thư viện JavaScript hợp pháp như jQuery, Chroma.js và Underscore.js, nhằm cố gắng thoát khỏi sự phát hiện.

Không chỉ có Gootkit, vì ba hương vị khác nhau của FONELAUNCH – FONELAUNCH.FAX, FONELAUNCH.PHONE và FONELAUNCH.DIALTONE – đã được UNC2565 đưa vào sử dụng kể từ tháng 5 năm 2021 để thực thi các tệp DLL, tệp nhị phân .NET và PE, cho thấy rằng kho phần mềm độc hại đang được duy trì và cập nhật liên tục.

Các nhà nghiên cứu của Mandiant, Govand Sinjari và Andy Morales cho biết: “Những thay đổi này minh họa cho sự phát triển tích cực và tăng trưởng về khả năng của UNC2565.