Uber, trong một bản cập nhật, cho biết “không có bằng chứng” cho thấy thông tin cá nhân của người dùng bị xâm phạm trong một vụ vi phạm hệ thống máy tính nội bộ được phát hiện vào cuối ngày thứ Năm.

“Chúng tôi không có bằng chứng cho thấy sự cố liên quan đến việc truy cập vào dữ liệu nhạy cảm của người dùng (như lịch sử chuyến đi)”, công ty cho biết. “Tất cả các dịch vụ của chúng tôi bao gồm Uber, Uber Eats, Uber Freight và ứng dụng Uber Driver đều đang hoạt động.”

Công ty gọi xe cũng cho biết họ đã đưa tất cả các công cụ phần mềm nội bộ xuống trực tuyến mà họ đã gỡ xuống trước đây như một biện pháp phòng ngừa, nhắc lại rằng họ đã thông báo cho cơ quan thực thi pháp luật về vấn đề này.

Hiện vẫn chưa rõ liệu vụ việc có dẫn đến việc đánh cắp thông tin nào khác hay không hay kẻ xâm nhập đã ở bên trong mạng của Uber được bao lâu.

Uber đã không cung cấp thêm chi tiết cụ thể về cách thức vụ việc diễn ra ngoài việc cho biết các nỗ lực điều tra và phản ứng của họ đang diễn ra. Nhưng nhà nghiên cứu bảo mật độc lập Bill Demirkapi đã mô tả lập trường “không có bằng chứng” của Uber là “sơ sài”.

Demirkapi nói: “” Không có bằng chứng “có nghĩa là kẻ tấn công đã có quyền truy cập, Uber không tìm thấy bằng chứng cho thấy kẻ tấn công * đã sử dụng * quyền truy cập đó cho dữ liệu người dùng” nhạy cảm “. “Nói một cách rõ ràng là dữ liệu người dùng” nhạy cảm “chứ không phải là dữ liệu người dùng nói chung cũng rất kỳ lạ.”

Vụ vi phạm bị cáo buộc liên quan đến một hacker đơn độc, một thiếu niên 18 tuổi, lừa một nhân viên Uber cung cấp quyền truy cập tài khoản bằng kỹ thuật xã hội để nạn nhân chấp nhận lời nhắc xác thực đa yếu tố (MFA) cho phép kẻ tấn công đăng ký thiết bị của riêng họ.

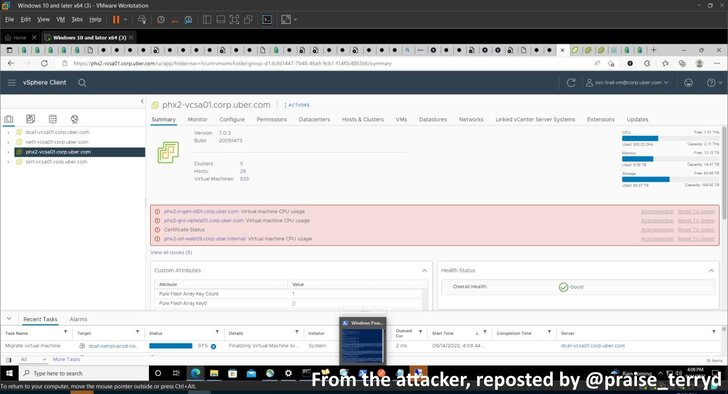

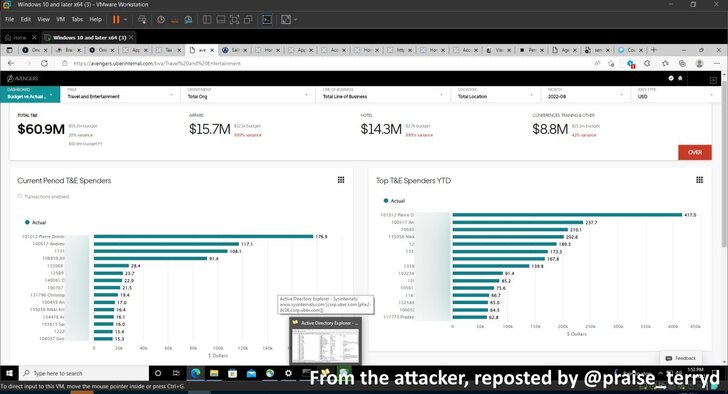

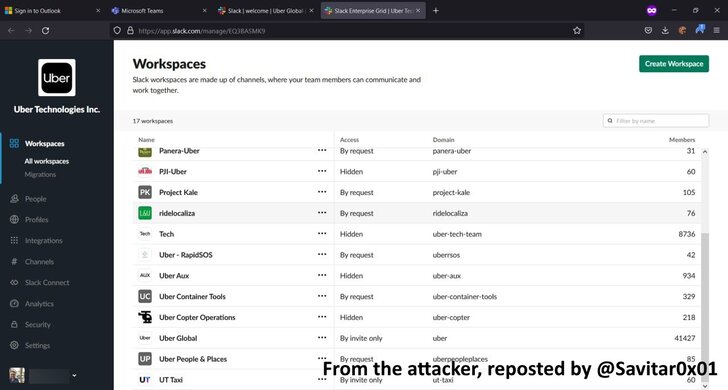

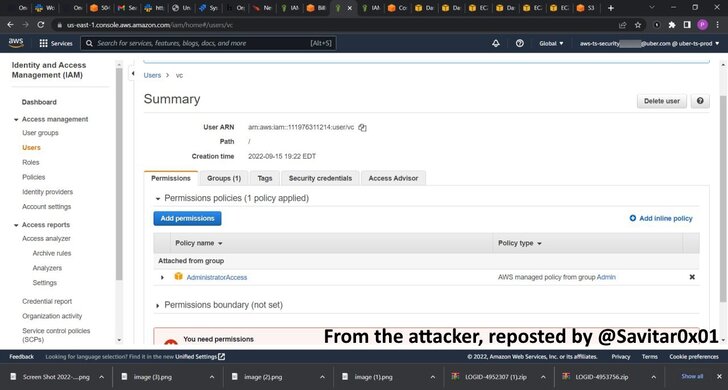

Khi có được chỗ đứng ban đầu, kẻ tấn công đã tìm thấy một mạng chia sẻ nội bộ chứa các tập lệnh PowerShell với thông tin đăng nhập quản trị viên đặc quyền, cấp quyền truy cập thiếu sót vào các hệ thống quan trọng khác, bao gồm AWS, Google Cloud Platform, OneLogin, cổng phản hồi sự cố SentinelOne và Slack.

Đáng lo ngại, theo tiết lộ của nhà nghiên cứu bảo mật Sam Curry, hacker tuổi teen cũng được cho là đã nắm giữ các báo cáo lỗ hổng được tiết lộ riêng tư được gửi qua HackerOne như một phần của chương trình thưởng lỗi của Uber.

HackerOne kể từ đó đã chuyển sang vô hiệu hóa tài khoản của Uber, nhưng việc truy cập trái phép vào các lỗi bảo mật chưa được vá trong nền tảng này có thể gây ra rủi ro bảo mật lớn cho công ty có trụ sở tại San Francisco nếu hacker chọn bán thông tin cho các tác nhân đe dọa khác để kiếm lợi nhanh chóng.

Cho đến nay, động cơ của kẻ tấn công đằng sau vụ vi phạm là không rõ ràng, mặc dù một thông báo do hacker đăng tải thông báo về vụ vi phạm trên Slack bao gồm lời kêu gọi trả lương cao hơn cho các tài xế của Uber.

Một báo cáo riêng từ The Washington Post lưu ý rằng kẻ tấn công đã đột nhập vào mạng của công ty để mua vui và có thể làm rò rỉ mã nguồn của công ty trong vài tháng, trong khi mô tả bảo mật của Uber là “khủng khiếp”.

Ismael Valenzuela Espejo, phó chủ tịch nghiên cứu và tình báo về mối đe dọa tại BlackBerry, cho biết: “Nhiều khi chúng ta chỉ nói về APTs, chẳng hạn như các quốc gia, và chúng ta quên mất các tác nhân đe dọa khác bao gồm các nhân viên bất mãn, những người trong cuộc, và như trong trường hợp này là những kẻ tấn công”. .

“Các tổ chức nên bao gồm những điều này như một phần của bài tập mô hình mối đe dọa của họ để xác định ai có thể có động cơ tấn công công ty, trình độ kỹ năng và năng lực của họ cũng như tác động có thể xảy ra theo phân tích đó.”

Cuộc tấn công nhắm vào Uber, cũng như chuỗi sự cố gần đây chống lại Twilio, Cloudflare, Cisco và LastPass, cho thấy kỹ thuật xã hội tiếp tục là một cái gai dai dẳng đối với các tổ chức.

Nó cũng cho thấy rằng tất cả những gì cần thiết để xảy ra vi phạm là nhân viên chia sẻ thông tin đăng nhập của họ, chứng minh rằng xác thực dựa trên mật khẩu là một liên kết yếu trong bảo mật tài khoản.

Masha Sedova, đồng sáng lập và chủ tịch của Elevate Security, cho biết: “Một lần nữa, chúng tôi thấy rằng bảo mật của một công ty chỉ tốt bằng những nhân viên dễ bị tổn thương nhất của họ”.

Sedova nói thêm: “Chúng ta cần suy nghĩ ngoài việc đào tạo chung chung, thay vào đó hãy ghép những nhân viên rủi ro nhất của mình với các biện pháp kiểm soát bảo vệ cụ thể hơn. Chừng nào chúng ta tiếp tục coi an ninh mạng chỉ là một thách thức kỹ thuật, chúng ta sẽ tiếp tục thua trong trận chiến này”.

Những sự cố như thế này cũng là bằng chứng cho thấy mã Mật khẩu dùng một lần (TOTP) dựa trên thời gian – thường được tạo thông qua ứng dụng xác thực hoặc được gửi dưới dạng tin nhắn SMS – không đủ khả năng bảo mật kỹ thuật khoanh vùng 2FA.

Một cách để chống lại các mối đe dọa như vậy là sử dụng các khóa bảo mật vật lý tương thích với FIDO2 chống lừa đảo, giúp giảm mật khẩu có lợi cho thiết bị phần cứng bên ngoài xử lý xác thực.

Demirkapi cho biết: “Các nhà cung cấp MFA nên * theo mặc định * tự động khóa tài khoản tạm thời khi có quá nhiều lời nhắc được gửi đi trong một khoảng thời gian ngắn,” Demirkapi nói, đồng thời kêu gọi các tổ chức hạn chế quyền truy cập đặc quyền.

.