Phần mềm độc hại được gọi là DirtyMoe đã có được khả năng lan truyền giống sâu mới cho phép nó mở rộng phạm vi tiếp cận mà không yêu cầu bất kỳ sự tương tác nào của người dùng, nghiên cứu mới nhất đã phát hiện ra.

Nhà nghiên cứu Martin Chlumecký của Avast cho biết trong một báo cáo được công bố hôm thứ Tư: “Mô-đun tẩy giun nhắm mục tiêu vào các lỗ hổng nổi tiếng cũ hơn, ví dụ như EternalBlue và Hot Potato nâng cấp đặc quyền Windows”.

“Một mô-đun sâu có thể tạo và tấn công hàng trăm nghìn địa chỉ IP riêng và công khai mỗi ngày; nhiều nạn nhân đang gặp rủi ro vì nhiều máy vẫn sử dụng hệ thống chưa được vá hoặc mật khẩu yếu.”

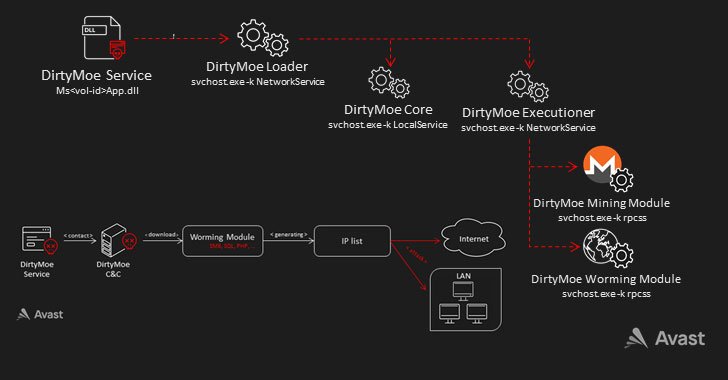

Hoạt động từ năm 2016, mạng botnet DirtyMoe được sử dụng để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) bằng tiền điện tử và phân tán, đồng thời được triển khai bằng các bộ công cụ khai thác bên ngoài như PurpleFox hoặc các trình cài đặt được chèn vào Telegram Messenger.

Cũng được sử dụng như một phần của chuỗi tấn công là dịch vụ DirtyMoe kích hoạt khởi chạy hai quy trình bổ sung, đó là Core và Executioner, được sử dụng để tải các mô-đun cho khai thác Monero và phát tán phần mềm độc hại theo cách giống như sâu.

Các mô-đun tẩy giun tấn công máy nạn nhân bằng cách sử dụng một số lỗ hổng để cài đặt phần mềm độc hại, với mỗi mô-đun nhắm vào một lỗ hổng cụ thể dựa trên thông tin thu thập được sau khi do thám –

CVE-2019-9082: ThinkPHP – Multiple PHP Injection RCEs CVE-2019-2725: Oracle Weblogic Server – ‘AsyncResponseService' Deserialization RCE CVE-2019-1458: WizardOpium Local Privilege Escalation CVE-2018-0147: Deserialization Vulnerability CVE-2017-0144 : EternalBlue SMB Remote Code Execution (MS17-010) MS15-076: RCE Allow Elevation of Privilege (Hot Potato Windows Privilege Escalation) Tấn công từ điển nhằm vào các dịch vụ MS SQL Server, SMB và Windows Management Instrumentation (WMI) với mật khẩu yếu

“Mục tiêu chính của mô-đun tẩy giun là đạt được RCE dưới đặc quyền của quản trị viên và cài đặt phiên bản DirtyMoe mới”, Chlumecký giải thích, thêm một trong những chức năng cốt lõi của thành phần là tạo danh sách địa chỉ IP để tấn công dựa trên vị trí địa chất của mô-đun.

Hơn nữa, một mô-đun tẩy giun khác đang trong quá trình phát triển được phát hiện có chứa các hành vi khai thác nhắm mục tiêu vào Máy chủ PHP, Java Deserialization và Oracle Weblogic Server, ngụ ý rằng những kẻ tấn công đang muốn mở rộng phạm vi lây nhiễm.

Chlumecký cho biết: “Các IP mục tiêu diệt mối được tạo ra bằng cách sử dụng thuật toán được thiết kế thông minh để tạo ra các địa chỉ IP đồng đều trên toàn thế giới và liên quan đến vị trí địa chất của mô-đun tẩy giun”. “Hơn nữa, mô-đun nhắm mục tiêu các mạng nội bộ / gia đình. Vì điều này, các IP công cộng và thậm chí cả các mạng riêng nằm sau tường lửa đều có nguy cơ.”

.