Các nhóm bảo mật thường có khả năng hiển thị tốt trên hầu hết các lĩnh vực, chẳng hạn như mạng công ty, điểm cuối, máy chủ và cơ sở hạ tầng đám mây. Họ sử dụng khả năng hiển thị này để thực thi các yêu cầu tuân thủ và bảo mật cần thiết. Tuy nhiên, đây không phải là trường hợp khi nói đến dữ liệu nhạy cảm nằm trong cơ sở dữ liệu phân tích hoặc sản xuất, kho dữ liệu hoặc hồ dữ liệu.

Các nhóm bảo mật phải dựa vào các nhóm dữ liệu để xác định vị trí dữ liệu nhạy cảm và thực thi các chính sách bảo mật và kiểm soát truy cập. Đây là một vấn đề đau đầu cho cả nhóm bảo mật và dữ liệu. Nó làm suy yếu tính bảo mật và tuân thủ của doanh nghiệp, khiến doanh nghiệp có nguy cơ bị lộ dữ liệu nhạy cảm, bị phạt nặng, thiệt hại về uy tín, v.v. Ngoài ra, trong nhiều trường hợp, nó làm chậm khả năng mở rộng quy mô hoạt động dữ liệu của doanh nghiệp.

Bài viết này xem xét cách Satori, một nền tảng bảo mật dữ liệu, trao quyền kiểm soát dữ liệu nhạy cảm trong cơ sở dữ liệu, kho dữ liệu và hồ dữ liệu cho các nhóm bảo mật.

Nền tảng bảo mật dữ liệu tự động của Satori cung cấp một cách đơn giản và dễ dàng để đáp ứng các yêu cầu về bảo mật và tuân thủ đồng thời giảm rủi ro.

Tại sao bảo mật kho lưu trữ dữ liệu khó?

Các nhóm bảo mật không có khả năng hiển thị và thực thi tốt các chính sách liên quan đến quyền truy cập vào DB, kho dữ liệu hoặc hồ dữ liệu. Hãy xem một ví dụ.

Nick là giám đốc kỹ thuật bảo mật tại tổ chức ACME. Anh ấy chịu trách nhiệm cập nhật các quy định về tuân thủ và bảo mật đang thay đổi như HIPAA, SOC2 và ISO. Đây là một nhiệm vụ khó khăn vì các quy định về tuân thủ và bảo mật luôn thay đổi và phát triển. Nick làm tốt công việc của mình và có thể vượt qua sự phức tạp của các quy định khác nhau, đồng thời xác định các biện pháp bảo mật cần thiết để đảm bảo ACME luôn tuân thủ. Điều này rất quan trọng để ACME không thất bại trong quá trình kiểm tra, để lộ dữ liệu nhạy cảm, bị phạt hoặc tệ hơn.

Sau đó, một ngày nọ, Nick bất ngờ được giao nhiệm vụ đáp ứng các yêu cầu về bảo mật và tuân thủ đối với tất cả dữ liệu sản xuất và phân tích của ACME.

Nick phải đối mặt với một vấn đề. Mặc dù anh ấy đã hoàn thành công việc của mình và xác định các bước cần thiết để đảm bảo an ninh và tuân thủ nhưng rất khó để thực hiện các bước này và triển khai các chính sách bảo mật. Có một số lý do khiến công việc của Nick trở nên khó khăn và bực bội sẽ được khám phá chi tiết hơn bên dưới.

Khả năng hiển thị trên dữ liệu và nhật ký nhạy cảm

Việc thiếu khả năng hiển thị của Nick đã hạn chế khả năng triển khai và quản lý các chính sách bảo mật cũng như các yêu cầu tuân thủ của anh ấy. Ba nguồn chính cản trở tầm nhìn của anh ta.

1 — Các nhật ký khác nhau từ các nguồn khác nhau bị “chôn vùi”.

Vì ACME có dữ liệu nhạy cảm trải rộng trên nhiều cơ sở dữ liệu, hồ dữ liệu và kho dữ liệu; có rất nhiều loại nhật ký kiểm tra từ tất cả các nguồn khác nhau này. Hơn nữa, Nick phải tương quan dữ liệu nhật ký với các vị trí dữ liệu nhạy cảm đã biết (nếu anh ấy có chúng).

2 — Các thay đổi đối với cấu hình và quy trình để bật khả năng hiển thị.

Điều quan trọng là phải đảm bảo rằng tất cả các truy cập dữ liệu nhạy cảm đều được giám sát chính xác. Nick có thể muốn kiểm tra lý do tại sao người dùng truy cập vào thông tin nhạy cảm ở một khu vực bên ngoài khu vực kinh doanh của họ và ngăn kiểu truy cập này xảy ra trong tương lai. Anh ta cần thay đổi cấu hình và đảm bảo rằng các quy trình kiểm soát thay đổi có hiệu quả. Tuy nhiên, điều này không đơn giản như nó có vẻ. Việc thiếu khả năng hiển thị có nghĩa là Nick không thể xác minh rằng những thay đổi này được thực hiện trong thời gian thực.

3 — Biết loại và vị trí của dữ liệu nhạy cảm.

Nick không có khả năng liên tục tìm kiếm dữ liệu nhạy cảm. Anh ta không có khả năng hiển thị cùng với thực tế là anh ta không phải là chủ sở hữu của những kho dữ liệu này có nghĩa là anh ta không thể tìm kiếm dữ liệu nhạy cảm trong nhiều kho dữ liệu. Thay vào đó, anh ta phải dựa vào đội ngũ kỹ sư.

Phần lớn các công ty sử dụng các quy trình thủ công để quét và khám phá dữ liệu nhạy cảm. Quá trình quét dữ liệu thủ công, khi Nick có thể yêu cầu các kỹ sư dữ liệu dừng dự án của họ và thực hiện nhiệm vụ này, sẽ chậm và dễ bị lỗi. Điều này có nghĩa là Nick thường lo lắng về việc yêu cầu các kỹ sư dữ liệu liên tục quét dữ liệu để tìm thông tin nhạy cảm và thông tin nhận dạng.

Thực thi chính sách bảo mật

ACME có dữ liệu nhạy cảm được trải rộng trên một số cơ sở dữ liệu, hồ dữ liệu và kho dữ liệu đa dạng. Nick là một kỹ sư bảo mật rất giỏi nhưng không chắc anh ấy có kiến thức để hiểu về SQL và hoạt động bên trong của cơ sở dữ liệu, kho dữ liệu và hồ chứa dữ liệu ACME. Vì anh ta không có khả năng thực sự mã hóa những thay đổi cần thiết đối với chính sách bảo mật nên anh ta phải dựa vào các kỹ sư dữ liệu để thực hiện nhiệm vụ của mình.

Mặc dù các kỹ sư dữ liệu thường thích làm việc trong các dự án của riêng họ thay vì thực hiện các chính sách bảo mật của Nick, nhưng không chắc họ sẽ cho phép Nick tự thực hiện chúng, ngay cả khi anh ấy biết cách. Các kỹ sư sở hữu kho lưu trữ dữ liệu có thể không muốn Nick can thiệp vào những việc như tạo đối tượng hoặc thay đổi cấu hình trên kho lưu trữ dữ liệu của họ. Vì vậy, ngay cả khi anh ấy muốn và có thể, thì Nick cũng không có quyền truy cập để áp dụng và triển khai các chính sách bảo mật cần thiết, thay vào đó, anh ấy cần phải nhờ đến các kỹ sư dữ liệu để làm việc này cho mình.

Sử dụng Nền tảng bảo mật dữ liệu

Dưới đây là tổng quan về cách sử dụng nền tảng bảo mật dữ liệu tự động của Satori để vượt qua những thách thức như vậy.

Hiển thị đầy đủ

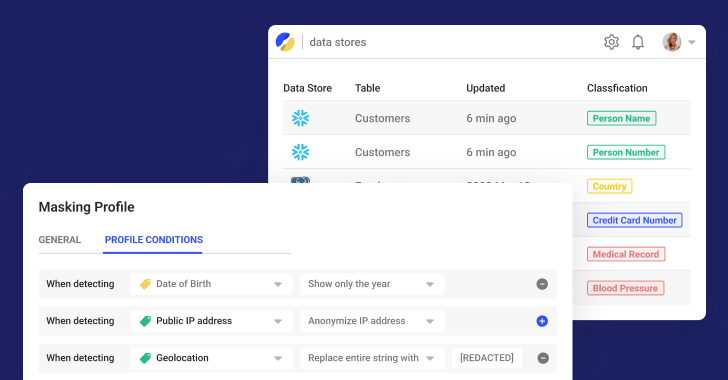

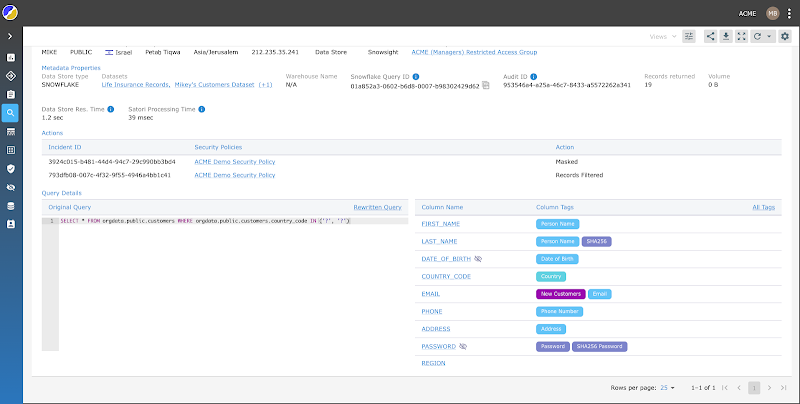

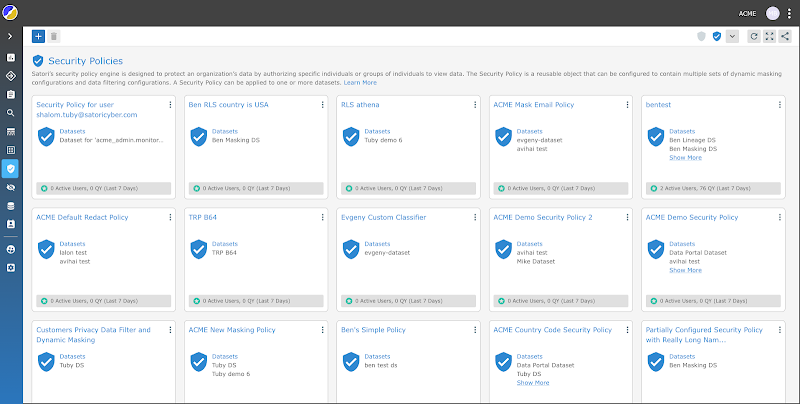

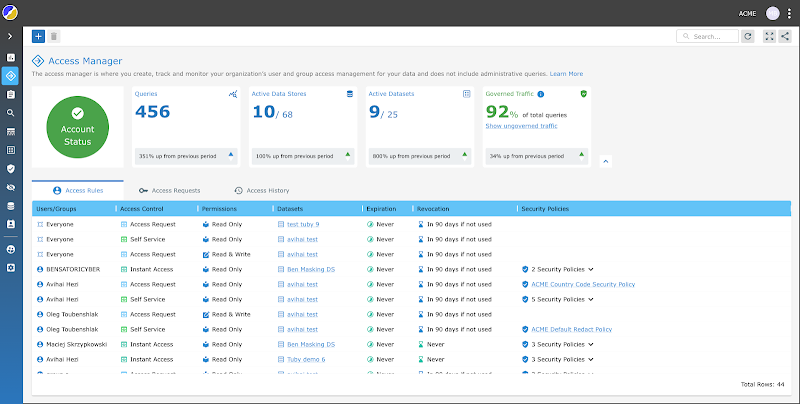

Nick có thể sử dụng Trình quản lý truy cập của Satori và có được khả năng hiển thị đầy đủ trên tất cả các chính sách bảo mật đã triển khai và nhật ký kiểm tra từ dữ liệu phân tích và sản xuất.

Bây giờ Nick có thể xem ai đã truy cập dữ liệu nhạy cảm nào và khi nào trong một khung hình. Anh ta có thể xem tất cả nhật ký kiểm tra và truy cập dữ liệu trên tất cả các nền tảng, vì vậy quyền truy cập dữ liệu nhạy cảm không còn bị “chôn vùi”. Nick cũng có thể xem những chính sách bảo mật nào đã được áp dụng và dễ dàng cập nhật các chính sách bảo mật và yêu cầu truy cập.

Thực hiện chính sách bảo mật và tuân thủ

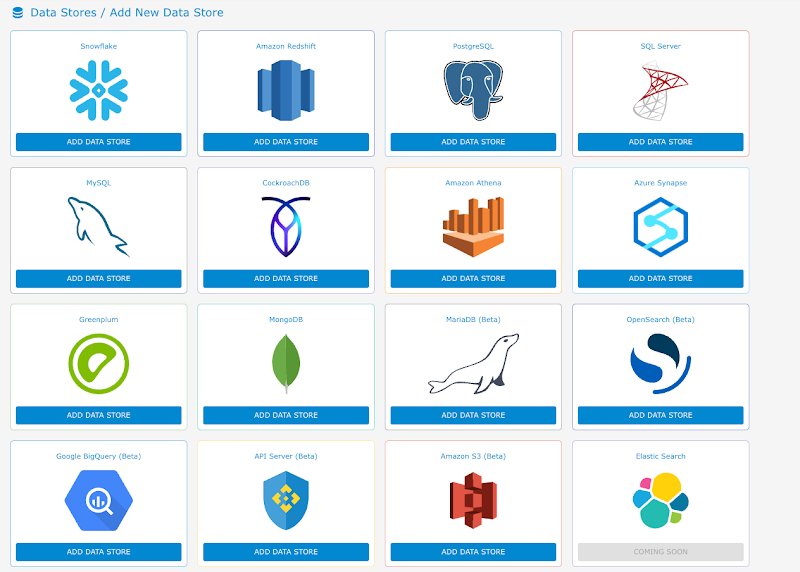

Satori được triển khai dễ dàng và có thể giúp Nick thiết lập và chạy trên cơ sở dữ liệu, kho dữ liệu và hồ của ACME trong vài ngày hoặc vài giờ thay vì vài tháng.

Điều này là do Satori không thay đổi bất kỳ thứ gì trong kho lưu trữ dữ liệu của ACME, vì vậy không cần mã hóa bổ sung hoặc thay đổi dữ liệu; chỉ cần áp dụng các chính sách và yêu cầu bảo mật.

Kiểm tra xem việc thiết lập và triển khai các chính sách bảo mật cũng như các yêu cầu tuân thủ dễ dàng như thế nào với Satori và lái thử.

Hoàn toàn tự động

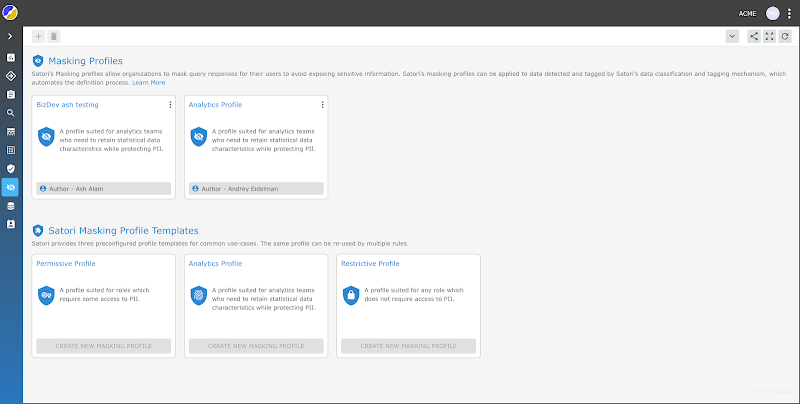

Satori tự động hóa quy trình tìm kiếm và phân loại dữ liệu nhạy cảm, áp dụng các chính sách bảo mật hiện hành, sau đó cấp và thu hồi quyền kiểm soát truy cập. Khả năng tự động tìm dữ liệu nhạy cảm là vô giá đối với Nick vì anh ấy không phải là chủ sở hữu thực sự của cơ sở dữ liệu, kho dữ liệu hoặc hồ chứa dữ liệu.

Bây giờ Nick có thể kiểm soát việc thực hiện các chính sách bảo mật, khi các quy định được cập nhật và tất cả chúng ta đều biết điều này sẽ xảy ra. Anh ta có thể nhanh chóng và dễ dàng thực hiện các yêu cầu cập nhật, đồng thời giảm khả năng thất bại trong kiểm tra hoặc tệ hơn.

Nick rất vui vì anh ấy có thể dễ dàng thực hiện các yêu cầu cần thiết. Người dùng dữ liệu hài lòng vì sử dụng Satori tăng mức độ bảo mật, nhưng không làm thay đổi hoặc trì hoãn trải nghiệm người dùng của họ. Như một phần thưởng, các kỹ sư dữ liệu cũng rất vui vì họ không phải lo lắng về việc Nick phải liên tục cập nhật và thực hiện các chính sách bảo mật.

Nền tảng bảo mật dữ liệu có phù hợp không?

Không phải ai cũng yêu cầu một nền tảng bảo mật dữ liệu, trong một số trường hợp, việc tiếp tục kinh doanh như bình thường sẽ đơn giản và dễ dàng hơn. Tuy nhiên, nếu doanh nghiệp có bất kỳ điều kiện nào sau đây, thì cần phải có nền tảng bảo mật dữ liệu để bảo mật dữ liệu.

Dữ liệu nhạy cảm Nhiều người dùng dữ liệu Nhiều cơ sở dữ liệu, kho dữ liệu hoặc hồ dữ liệu

Nền tảng bảo mật dữ liệu của Satori

Nền tảng bảo mật dữ liệu tự động của Satori đã giúp Nick giành quyền sở hữu đối với dữ liệu mà anh ấy chịu trách nhiệm. Điều này cho phép anh ấy tập trung vào các phần bảo mật và tuân thủ trong công việc của mình. Nick có thể tự động hóa tất cả các quy trình từ tìm kiếm dữ liệu nhạy cảm đến áp dụng và thực thi các chính sách bảo mật. Anh ấy luôn có khả năng hiển thị đầy đủ quyền truy cập dữ liệu và có thể xem lại nhật ký kiểm tra và bảo mật một cách nhanh chóng và dễ dàng.

Để tự mình dùng thử Satori, hãy lái thử hoặc đăng ký một cuộc gặp demo với Satori.