Ngày 17 tháng 2 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm giám sát

Các thực thể ở Armenia đã bị tấn công mạng bằng cách sử dụng phiên bản cập nhật của một cửa hậu có tên OxtaRAT cho phép truy cập từ xa và giám sát máy tính để bàn.

Check Point Research cho biết: “Các khả năng của công cụ bao gồm tìm kiếm và trích xuất các tệp từ máy bị nhiễm, ghi video từ máy ảnh web và máy tính để bàn, điều khiển từ xa máy bị xâm nhập bằng TightVNC, cài đặt web shell, thực hiện quét cổng, v.v. trong một báo cáo.

Chiến dịch mới nhất được cho là đã bắt đầu vào tháng 11 năm 2022 và đánh dấu lần đầu tiên những kẻ đe dọa đằng sau hoạt động này mở rộng trọng tâm ra ngoài Azerbaijan.

“Các tác nhân đe dọa đằng sau các cuộc tấn công này đã nhắm mục tiêu vào các tổ chức nhân quyền, những người bất đồng chính kiến và phương tiện truyền thông độc lập ở Azerbaijan trong vài năm,” công ty an ninh mạng lưu ý, gọi chiến dịch là Operation Silent Watch.

Các cuộc xâm nhập vào cuối năm 2022 là rất quan trọng, đặc biệt là do những thay đổi trong chuỗi lây nhiễm, các bước được thực hiện để cải thiện an ninh hoạt động và trang bị thêm vũ khí cho cửa sau.

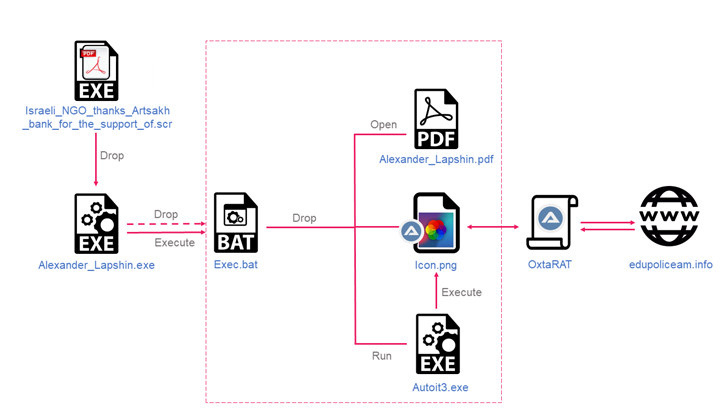

Điểm khởi đầu của chuỗi tấn công là một kho lưu trữ tự giải nén bắt chước một tệp PDF và mang biểu tượng PDF. Việc khởi chạy “tài liệu” có mục đích sẽ mở ra một tệp mồi nhử đồng thời thực thi mã độc ẩn bên trong một hình ảnh một cách lén lút.

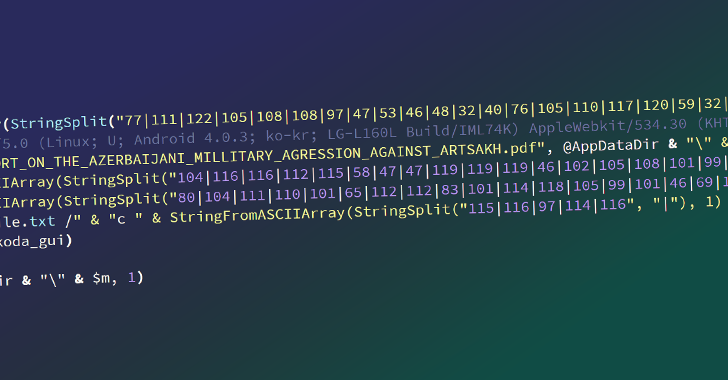

Một tệp đa ngôn ngữ kết hợp tập lệnh AutoIT đã biên dịch và một hình ảnh, OxtaRAT có các lệnh cho phép tác nhân đe dọa chạy các lệnh và tệp bổ sung, thu thập thông tin nhạy cảm, thực hiện trinh sát và giám sát qua camera web và thậm chí xoay vòng sang tệp khác.

OxtaRAT đã được kẻ thù đưa vào sử dụng từ tháng 6 năm 2021, mặc dù chức năng đã bị giảm đáng kể, cho thấy nỗ lực cập nhật liên tục bộ công cụ của nó và biến nó thành phần mềm độc hại dao của Quân đội Thụy Sĩ.

Cuộc tấn công vào tháng 11 năm 2022 cũng nổi bật vì một số lý do. Đầu tiên là các tệp .SCR kích hoạt chuỗi tiêu diệt đã chứa bộ cấy ghép OxtaRAT thay vì hoạt động như một trình tải xuống để tìm nạp phần mềm độc hại.

“Điều này giúp các tác nhân không cần phải thực hiện các yêu cầu bổ sung đối với các tệp nhị phân đối với máy chủ C&C và thu hút sự chú ý không cần thiết, cũng như che giấu phần mềm độc hại chính khỏi việc dễ dàng phát hiện trên máy bị nhiễm, vì nó trông giống như một hình ảnh thông thường và bỏ qua các loại cụ thể biện pháp bảo vệ,” Check Point giải thích.

Khía cạnh nổi bật thứ hai là định vị địa lý của các miền chỉ huy và kiểm soát (C2) lưu trữ các công cụ phụ trợ cho các địa chỉ IP của Armenia.

Cũng cần lưu ý rằng OxtaRAT có khả năng chạy các lệnh để quét cổng và kiểm tra tốc độ của kết nối internet, khả năng sau này có thể được sử dụng như một cách để che giấu việc đánh cắp dữ liệu “trên diện rộng”.

Check Point cho biết: “OxtaRAT, trước đây chủ yếu có khả năng trinh sát và giám sát cục bộ, giờ đây có thể được sử dụng như một trục xoay để chủ động do thám các thiết bị khác”.

“Điều này có thể cho thấy rằng các tác nhân đe dọa đang chuẩn bị mở rộng vectơ tấn công chính của chúng, hiện là kỹ thuật xã hội, sang các cuộc tấn công dựa trên cơ sở hạ tầng. Nó cũng có thể là dấu hiệu cho thấy các tác nhân đang chuyển từ nhắm mục tiêu vào các cá nhân sang nhắm mục tiêu vào các môi trường doanh nghiệp hoặc phức tạp hơn .”

“Các tác nhân đe dọa tiềm ẩn đã duy trì sự phát triển của phần mềm độc hại dựa trên Auto-IT trong bảy năm qua và đang sử dụng nó trong các chiến dịch giám sát có mục tiêu phù hợp với lợi ích của người Azerbaijan.”