Ngày 13 tháng 2 năm 2023Ravie LakshmananThông tin về mối đe dọa mạng

Tác nhân đe dọa liên tục nâng cao (APT) được gọi là Đội Tonto đã thực hiện một cuộc tấn công không thành công vào công ty an ninh mạng Group-IB vào tháng 6 năm 2022.

Công ty có trụ sở tại Singapore cho biết họ đã phát hiện và chặn các email lừa đảo độc hại có nguồn gốc từ nhóm nhắm vào nhân viên của mình. Đây cũng là vụ tấn công thứ hai nhằm vào Nhóm IB, sau vụ đầu tiên diễn ra vào tháng 3/2021.

Tonto Team, còn được gọi là Bronze Huntley, Cactus Pete, Earth Akhlut, Karma Panda và UAC-0018, là một nhóm tin tặc Trung Quốc bị nghi ngờ có liên quan đến các cuộc tấn công nhắm vào nhiều tổ chức ở Châu Á và Đông Âu.

Nam diễn viên được biết là đã hoạt động ít nhất từ năm 2009 và được cho là có quan hệ với Cục thứ ba (3PLA) của Shenyang TRB (Đơn vị 65016) của Quân đội Giải phóng Nhân dân Trung Quốc.

Các chuỗi tấn công liên quan đến mồi nhử lừa đảo có chứa tệp đính kèm độc hại được tạo bằng bộ công cụ khai thác Định dạng văn bản có định dạng (RTF) của Royal Road để loại bỏ các cửa hậu như Bisonal, Dexbia và ShadowPad (còn gọi là PoisonPlug).

“Một phương pháp hơi khác […] Trend Micro tiết lộ vào năm 2020. “Việc sử dụng những email hợp pháp này làm tăng cơ hội của các nạn nhân nhấp vào tệp đính kèm, lây nhiễm phần mềm độc hại vào máy của họ.”

Nhóm đối thủ, vào tháng 3 năm 2021, cũng nổi lên như một trong những tác nhân đe dọa khai thác lỗ hổng ProxyLogon trong Microsoft Exchange Server để tấn công các công ty mua sắm và an ninh mạng có trụ sở tại Đông Âu.

Trùng hợp với cuộc xâm lược quân sự của Nga vào Ukraine năm ngoái, Nhóm Tonto được quan sát thấy nhắm mục tiêu vào các doanh nghiệp khoa học kỹ thuật và cơ quan chính phủ của Nga bằng phần mềm độc hại Bisonal.

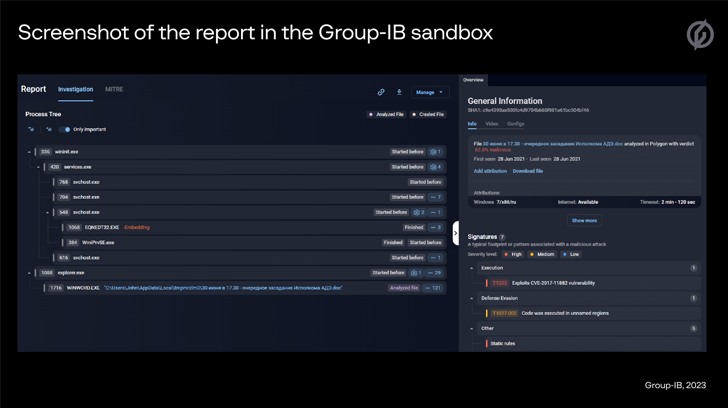

Nỗ lực tấn công vào Group-IB không khác ở chỗ kẻ đe dọa đã tận dụng các email lừa đảo để phân phối các tài liệu Microsoft Office độc hại được tạo bằng vũ khí Royal Road để triển khai Bisonal.

“Phần mềm độc hại này cung cấp quyền truy cập từ xa vào máy tính bị nhiễm và cho phép kẻ tấn công thực thi nhiều lệnh khác nhau trên đó”, các nhà nghiên cứu Anastasia Tikhonova và Dmitry Kupin cho biết trong một báo cáo được chia sẻ với The Hacker News.

Cũng được sử dụng là một trình tải xuống không có giấy tờ trước đây được Nhóm ứng phó khẩn cấp máy tính của Ukraine (CERT-UA) gọi là QuickMute, chịu trách nhiệm chính trong việc truy xuất phần mềm độc hại giai đoạn tiếp theo từ một máy chủ từ xa.

Các nhà nghiên cứu cho biết: “Mục tiêu chính của APT Trung Quốc là gián điệp và đánh cắp tài sản trí tuệ”. “Không còn nghi ngờ gì nữa, Tonto Team sẽ tiếp tục thăm dò các công ty CNTT và an ninh mạng bằng cách tận dụng hành vi lừa đảo trực tuyến để cung cấp các tài liệu độc hại sử dụng các lỗ hổng với mồi nhử được chuẩn bị đặc biệt cho mục đích này.”