Một thực thể nói tiếng Thổ Nhĩ Kỳ có tên Nitrokod đã bị cho là tham gia vào một chiến dịch khai thác tiền điện tử đang hoạt động liên quan đến việc mạo danh một ứng dụng máy tính để bàn cho Google Dịch để lây nhiễm cho hơn 111.000 nạn nhân ở 11 quốc gia kể từ năm 2019.

Maya Horowitz, phó chủ tịch nghiên cứu của Check Point, cho biết trong một tuyên bố chia sẻ với The Hacker News: “Các công cụ độc hại có thể được sử dụng bởi bất kỳ ai”. “Chúng có thể được tìm thấy bằng cách tìm kiếm trên web đơn giản, tải xuống từ một liên kết và cài đặt chỉ bằng một cú nhấp đúp chuột đơn giản.”

Danh sách các quốc gia có nạn nhân bao gồm Anh, Mỹ, Sri Lanka, Hy Lạp, Israel, Đức, Thổ Nhĩ Kỳ, Síp, Úc, Mông Cổ và Ba Lan.

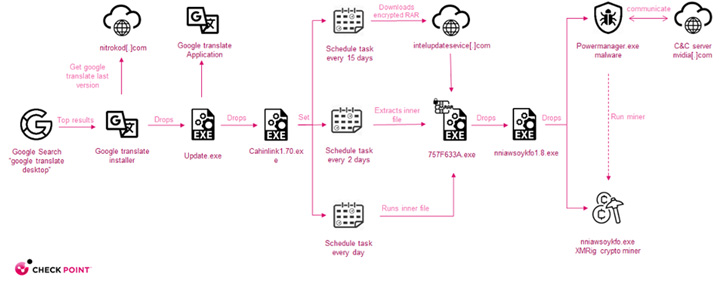

Chiến dịch đòi hỏi việc phân phát phần mềm độc hại thông qua phần mềm miễn phí được lưu trữ trên các trang web phổ biến như Softpedia và Uptodown. Nhưng theo một chiến thuật thú vị, phần mềm độc hại sẽ tạm dừng hoạt động trong nhiều tuần và tách hoạt động độc hại của nó khỏi phần mềm giả đã tải xuống để tránh bị phát hiện.

Việc cài đặt chương trình bị nhiễm được theo sau bởi việc triển khai một bản cập nhật thực thi vào đĩa, đến lượt nó, bắt đầu một chuỗi tấn công bốn giai đoạn, với mỗi ống nhỏ giọt mở đường cho giai đoạn tiếp theo, cho đến khi phần mềm độc hại thực sự bị loại bỏ trong giai đoạn thứ bảy .

Khi phần mềm độc hại thực thi, một kết nối với máy chủ điều khiển và chỉ huy từ xa (C2) được thiết lập để truy xuất tệp cấu hình để bắt đầu hoạt động khai thác tiền xu.

Một khía cạnh đáng chú ý của chiến dịch Nitrokod là phần mềm giả mạo được cung cấp miễn phí dành cho các dịch vụ không có phiên bản máy tính để bàn chính thức, chẳng hạn như Yandex Translate, Microsoft Translate, youtube Music, MP3 Download Manager và Pc Auto Shutdown.

Hơn nữa, phần mềm độc hại đã bị loại bỏ gần một tháng sau lần lây nhiễm đầu tiên, khi dấu vết pháp y bị xóa, khiến việc phá vỡ cuộc tấn công và theo dõi nó trở lại trình cài đặt là một thách thức.

“Điều thú vị nhất đối với tôi là thực tế là phần mềm độc hại đã quá phổ biến nhưng lại nằm trong tầm ngắm quá lâu,” Horowitz nói. “Kẻ tấn công có thể dễ dàng chọn thay đổi khối lượng cuối cùng của cuộc tấn công, thay đổi nó từ một công cụ khai thác tiền điện tử thành ransomware hoặc trojan ngân hàng.”

.