Ngày 06 tháng 1 năm 2023Ravie LakshmananHoa Kỳ

Theo một nghiên cứu mới nhất, một biến thể của phần mềm độc hại ngân hàng Dridex khét tiếng đã nhắm vào hệ điều hành macOS của Apple bằng phương pháp lây nhiễm không có giấy tờ trước đó.

Nhà nghiên cứu của Trend Micro, Armando Nathaniel Pedragoza, cho biết trong một báo cáo kỹ thuật rằng nó đã “áp dụng một kỹ thuật mới để cung cấp các tài liệu được nhúng với các macro độc hại cho người dùng mà không cần phải giả vờ là hóa đơn hoặc các tệp liên quan đến kinh doanh khác”.

Dridex, còn được gọi là Bugat và Cridex, là một kẻ đánh cắp thông tin được biết là thu thập dữ liệu nhạy cảm từ các máy bị nhiễm và phân phối cũng như thực thi các mô-đun độc hại. Nó được quy cho một nhóm tội phạm điện tử có tên là Evil Corp (hay còn gọi là Indrik Spider).

Phần mềm độc hại này cũng được coi là sự kế thừa của Gameover Zeus, bản thân nó là phần tiếp theo của một trojan ngân hàng khác có tên Zeus. Các chiến dịch Dridex trước đây nhắm mục tiêu Windows đã tận dụng các tài liệu Microsoft Excel hỗ trợ macro được gửi qua email lừa đảo để triển khai tải trọng.

Phân tích của Trend Micro về các mẫu Dridex liên quan đến tệp thực thi Mach-O, tệp sớm nhất đã được gửi tới VirusTotal vào tháng 4 năm 2019. Kể từ đó, 67 vật lạ khác đã được phát hiện trong tự nhiên, một số gần đây nhất là vào tháng 12 năm 2022.

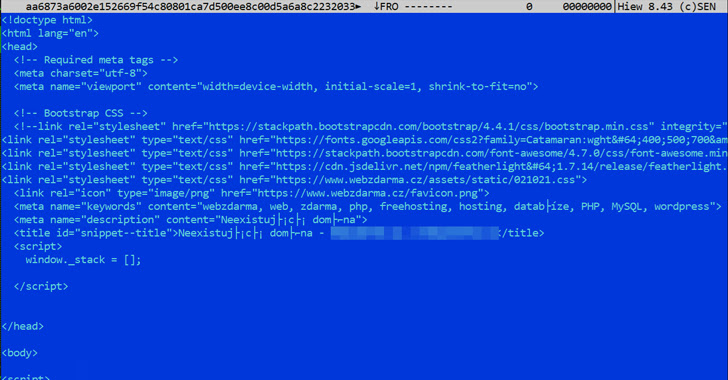

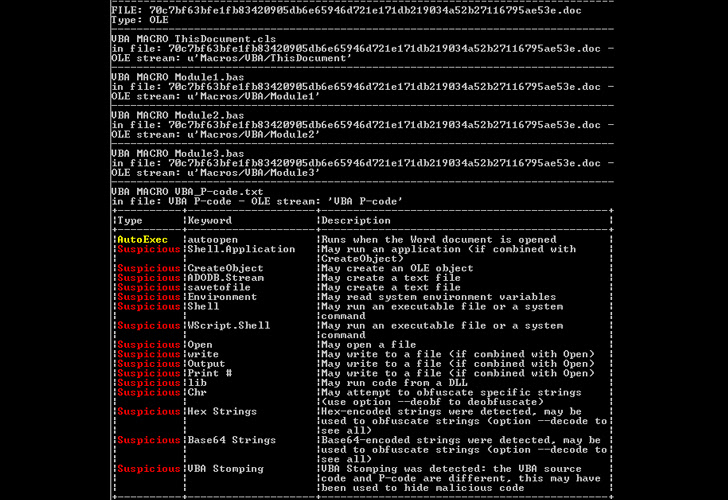

Về phần mình, vật phẩm này chứa một tài liệu nhúng độc hại – được phát hiện lần đầu tiên vào năm 2015 – tích hợp macro Tự động mở tự động chạy khi mở tài liệu Word.

Hơn nữa, tệp thực thi Mach-O được thiết kế để tìm kiếm và ghi đè lên tất cả các tệp “.doc” trong thư mục người dùng hiện tại (~/Người dùng/{tên người dùng}) bằng mã macro độc hại được sao chép từ tài liệu được nhúng ở dạng thập lục phân bãi rác.

Pedragoza giải thích: “Mặc dù tính năng macro trong Microsoft Word bị tắt theo mặc định, phần mềm độc hại sẽ ghi đè lên tất cả các tệp tài liệu của người dùng hiện tại, bao gồm cả các tệp sạch. “Điều này khiến người dùng khó xác định xem tệp có độc hại hay không vì nó không đến từ nguồn bên ngoài.”

Các macro có trong tài liệu bị ghi đè được thiết kế để liên hệ với máy chủ từ xa nhằm truy xuất các tệp bổ sung, bao gồm tệp thực thi Windows sẽ không chạy trong macOS, cho thấy rằng chuỗi tấn công có thể đang diễn ra. Đến lượt mình, tệp nhị phân cố gắng tải trình tải Dridex xuống máy bị xâm nhập.

Mặc dù các tài liệu chứa macro bẫy bẫy thường được phân phối thông qua các cuộc tấn công kỹ thuật xã hội, nhưng phát hiện này một lần nữa cho thấy quyết định chặn macro theo mặc định của Microsoft đã khiến các tác nhân đe dọa tinh chỉnh chiến thuật của chúng và tìm ra các phương pháp xâm nhập hiệu quả hơn.

“Hiện tại, tác động đối với người dùng macOS đối với biến thể Dridex này được giảm thiểu do tải trọng là tệp .EXE (và do đó không tương thích với môi trường macOS)”, Trend Micro cho biết. “Tuy nhiên, nó vẫn ghi đè lên các tệp tài liệu hiện là nơi chứa các macro độc hại của Dridex.”