Ngày 15 tháng 5 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / Ransomware

Một nhóm ransomware mới được gọi là Tập đoàn RA đã trở thành tác nhân đe dọa mới nhất tận dụng mã nguồn ransomware Babuk bị rò rỉ để sinh ra biến thể khóa của riêng nó.

Theo công ty an ninh mạng Cisco Talos, băng nhóm tội phạm mạng được cho là đã hoạt động ít nhất từ ngày 22 tháng 4 năm 2023 và đang nhanh chóng mở rộng hoạt động của mình.

Nhà nghiên cứu bảo mật Chetan Raghuprasad cho biết trong một báo cáo được chia sẻ với The Hacker News: “Cho đến nay, nhóm đã xâm phạm ba tổ chức ở Mỹ và một ở Hàn Quốc trên nhiều lĩnh vực kinh doanh, bao gồm sản xuất, quản lý tài sản, nhà cung cấp bảo hiểm và dược phẩm”.

RA Group không khác biệt so với các băng nhóm ransomware khác ở chỗ nó thực hiện các cuộc tấn công tống tiền kép và điều hành một trang web rò rỉ ngày tháng để gây thêm áp lực buộc nạn nhân phải trả tiền chuộc.

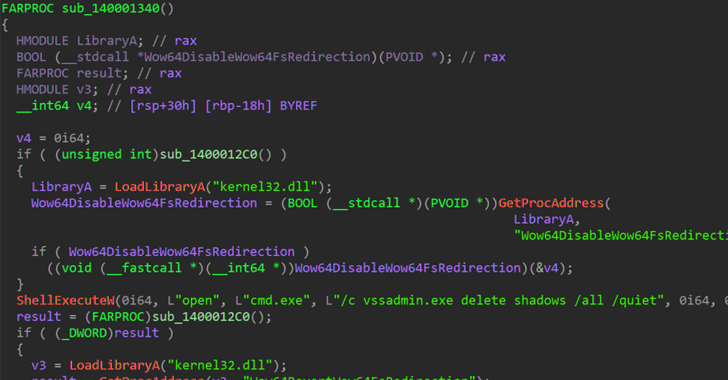

Hệ nhị phân dựa trên Windows sử dụng mã hóa không liên tục để tăng tốc quá trình và tránh bị phát hiện, chưa kể đến việc xóa các bản sao và nội dung bóng ổ đĩa trong Thùng rác của máy.

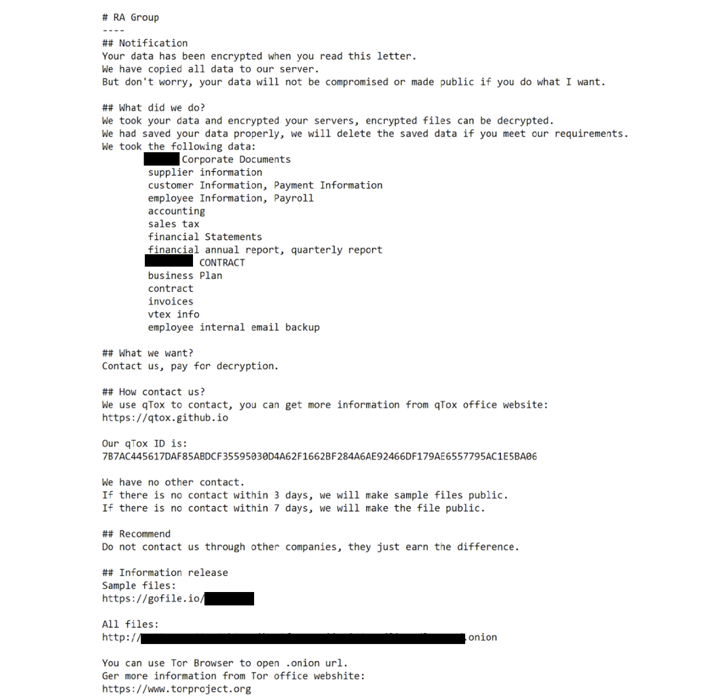

Raghuprasad giải thích: “RA Group sử dụng các ghi chú đòi tiền chuộc tùy chỉnh, bao gồm tên của nạn nhân và một liên kết duy nhất để tải xuống các bằng chứng tống tiền. “Nếu nạn nhân không liên lạc với các diễn viên trong vòng ba ngày, nhóm sẽ rò rỉ các tập tin của nạn nhân.”

Nó cũng thực hiện các bước để tránh mã hóa các tệp và thư mục hệ thống bằng danh sách được mã hóa cứng để cho phép nạn nhân tải xuống ứng dụng trò chuyện qTox và liên hệ với những người điều hành bằng cách sử dụng ID qTox được cung cấp trên ghi chú đòi tiền chuộc.

Điều khiến RA Group khác biệt so với các hoạt động ransomware khác là tác nhân đe dọa cũng đã được quan sát thấy đang bán dữ liệu bị lọc của nạn nhân trên cổng rò rỉ của nó bằng cách lưu trữ thông tin trên trang TOR được bảo mật.

Sự phát triển diễn ra chưa đầy một tuần sau khi SentinelOne tiết lộ rằng các tác nhân đe dọa với mức độ tinh vi và chuyên môn khác nhau đang ngày càng áp dụng mã ransomware Babuk để phát triển hàng chục biến thể có khả năng nhắm mục tiêu vào các hệ thống Linux.

Công ty an ninh mạng cho biết: “Có một xu hướng đáng chú ý là các tác nhân ngày càng sử dụng trình xây dựng Babuk để phát triển phần mềm tống tiền ESXi và Linux”. “Điều này đặc biệt rõ ràng khi được sử dụng bởi các tác nhân có ít tài nguyên hơn, vì những tác nhân này ít có khả năng sửa đổi đáng kể mã nguồn Babuk.”

Các tác nhân ransomware khác đã sử dụng mã nguồn Babuk trong năm qua bao gồm AstraLocker và Nokoyawa. Cheerscrypt, một chủng ransomware khác dựa trên Babuk, đã được liên kết với một diễn viên gián điệp Trung Quốc tên là Emperor Dragonfly, người được biết đến với việc điều hành các chương trình ransomware tồn tại trong thời gian ngắn như Rook, Night Sky và Pandora.

Những phát hiện này cũng theo sau việc phát hiện ra hai chủng ransomware mới khác có tên mã là Rancoz và BlackSuit, loại thứ hai được thiết kế để nhắm mục tiêu vào cả máy chủ Windows và VMware ESXi.

“Sự phát triển liên tục và phát hành các biến thể ransomware mới làm nổi bật các kỹ năng tiên tiến và sự nhanh nhẹn của [threat actors]cho thấy rằng họ đang phản ứng với các biện pháp và kiểm tra an ninh mạng đang được triển khai và tùy chỉnh phần mềm tống tiền của họ cho phù hợp,” Cyble nói.