Ngày 15 tháng 5 năm 2023Ravie LakshmananAn ninh mạng / scada

Một số lỗ hổng bảo mật đã được tiết lộ trong các nền tảng quản lý đám mây được liên kết với ba nhà cung cấp bộ định tuyến di động công nghiệp có thể khiến các mạng công nghệ vận hành (OT) bị tấn công từ bên ngoài.

Những phát hiện được trình bày bởi công ty an ninh mạng công nghiệp OTORIO của Israel tại hội nghị Black Hat Asia 2023 vào tuần trước.

11 lỗ hổng cho phép “thực thi mã từ xa và kiểm soát hoàn toàn hàng trăm nghìn thiết bị và mạng OT – trong một số trường hợp, ngay cả những thiết bị không được định cấu hình tích cực để sử dụng đám mây.”

Cụ thể, những thiếu sót nằm trong các giải pháp quản lý dựa trên đám mây do Sierra Wireless, Teltonika Networks và InHand Networks cung cấp để quản lý và vận hành thiết bị từ xa.

Việc khai thác thành công các lỗ hổng có thể gây rủi ro nghiêm trọng cho môi trường công nghiệp, cho phép kẻ thù vượt qua các lớp bảo mật cũng như lấy cắp thông tin nhạy cảm và thực thi mã từ xa trên các mạng nội bộ.

Tệ hơn nữa, các sự cố có thể được vũ khí hóa để có được quyền truy cập trái phép vào các thiết bị trong mạng và thực hiện các hoạt động độc hại như tắt máy với quyền cao hơn.

Đến lượt mình, điều này có thể thực hiện được nhờ ba vectơ tấn công khác nhau có thể bị khai thác để thỏa hiệp và tiếp quản các thiết bị IIoT do đám mây quản lý thông qua nền tảng quản lý dựa trên đám mây của chúng:

Cơ chế đăng ký tài sản yếu (Sierra Wireless): Kẻ tấn công có thể quét các thiết bị chưa đăng ký được kết nối với đám mây, lấy số sê-ri của chúng bằng cách tận dụng công cụ Trình kiểm tra bảo hành trực tuyến của AirVantage, đăng ký chúng vào tài khoản do chúng kiểm soát và thực thi các lệnh tùy ý.

Lỗ hổng trong cấu hình bảo mật (InHand Networks): Người dùng trái phép có thể tận dụng CVE-2023-22601, CVE-2023-22600 và CVE-2023-22598, một lỗ hổng chèn lệnh, để thực thi mã từ xa với quyền root, ra lệnh khởi động lại và đẩy các bản cập nhật chương trình cơ sở.

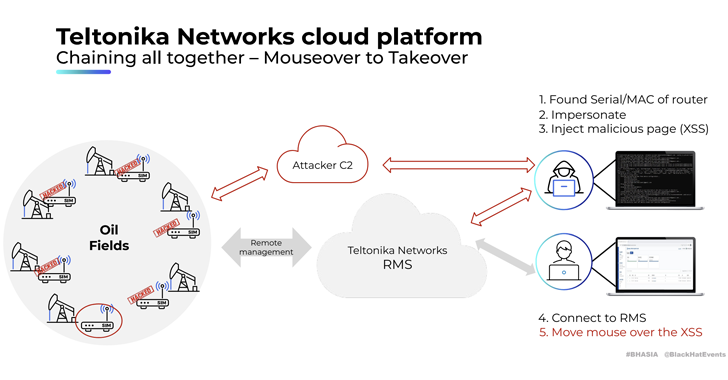

Giao diện và API bên ngoài (Mạng Teltonika): Một tác nhân đe dọa có thể lạm dụng nhiều vấn đề được xác định trong hệ thống quản lý từ xa (RMS) để “hiển thị thông tin thiết bị nhạy cảm và thông tin đăng nhập của thiết bị, cho phép thực thi mã từ xa, hiển thị các thiết bị được kết nối được quản lý trên mạng và cho phép mạo danh các thiết bị hợp pháp.”

Sáu lỗ hổng ảnh hưởng đến Teltonika Networks – CVE-2023-32346, CVE-2023-32347, CVE-2023-32348, CVE-2023-2586, CVE-2023-2587 và CVE-2023-2588 – đã được phát hiện sau một cuộc “kiểm tra toàn diện”. nghiên cứu” được thực hiện với sự cộng tác của Clarety.

Các công ty cho biết: “Kẻ tấn công khai thác thành công các bộ định tuyến công nghiệp và thiết bị IoT này có thể gây ra một số tác động đối với các thiết bị và mạng bị xâm nhập, bao gồm giám sát lưu lượng mạng và đánh cắp dữ liệu nhạy cảm, chiếm đoạt kết nối internet và truy cập các dịch vụ nội bộ”.

OTORIO cho biết các thiết bị được quản lý bằng đám mây gây ra rủi ro chuỗi cung ứng “rất lớn” và sự thỏa hiệp của một nhà cung cấp duy nhất có thể hoạt động như một cửa hậu để truy cập một số mạng OT trong một lần quét.

Sự phát triển diễn ra hơn ba tháng sau khi công ty an ninh mạng tiết lộ 38 lỗi bảo mật trong các thiết bị Internet of Things (IIoT) công nghiệp không dây có thể cung cấp cho kẻ tấn công một đường dẫn trực tiếp đến các mạng OT nội bộ và gây rủi ro cho cơ sở hạ tầng quan trọng.

Nhà nghiên cứu bảo mật Roni Gavrilov cho biết: “Khi việc triển khai các thiết bị IIoT trở nên phổ biến hơn, điều quan trọng cần lưu ý là nền tảng quản lý đám mây của chúng có thể là mục tiêu của các tác nhân đe dọa”. “Một nền tảng nhà cung cấp IIoT duy nhất đang bị khai thác có thể đóng vai trò là ‘điểm xoay' cho những kẻ tấn công, truy cập hàng nghìn môi trường cùng một lúc.”