Việc cấy ghép phần mềm cơ sở không có tài liệu trước đây được triển khai để duy trì tính bền bỉ lén lút như một phần của chiến dịch gián điệp có mục tiêu đã được liên kết với nhóm mối đe dọa dai dẳng nâng cao Winnti nói tiếng Trung Quốc (APT41).

Kaspersky, công ty có tên mã là rootkit MoonBounce, đã mô tả phần mềm độc hại là “phần mềm cấy ghép phần sụn UEFI tiên tiến nhất được phát hiện trong tự nhiên cho đến nay”, thêm mục đích của phần mềm này là để tạo điều kiện triển khai phần mềm độc hại ở chế độ người dùng để thực hiện các tải trọng hơn được tải xuống từ internet. “

Các rootkit dựa trên phần mềm điều khiển, một thời rất hiếm trong bối cảnh mối đe dọa, đang nhanh chóng trở thành công cụ sinh lợi giữa các tác nhân tinh vi để giúp đạt được chỗ đứng lâu dài theo cách không chỉ khó phát hiện mà còn khó xóa bỏ.

Rootkit cấp phần sụn đầu tiên – được đặt tên là LoJax – đã được phát hiện trong tự nhiên vào năm 2018. Kể từ đó, ba phiên bản phần mềm độc hại UEFI khác nhau đã được khai quật cho đến nay, bao gồm MosaicRegressor, FinFisher và ESPecter.

MoonBounce đang lo lắng vì một số lý do. Không giống như FinFisher và ESPecter, nhằm vào Phân vùng Hệ thống EFI (ESP), bộ rootkit mới được phát hiện – cùng với LoJax và MosaicRegressor – nhắm mục tiêu flash SPI, một bộ lưu trữ không bay hơi bên ngoài ổ cứng.

Phần mềm độc hại bootkit liên tục cao như vậy được đặt trong bộ nhớ flash SPI được hàn vào bo mạch chủ của máy tính, khiến nó không thể bị loại bỏ thông qua thay thế ổ cứng và thậm chí có khả năng chống cài đặt lại hệ điều hành.

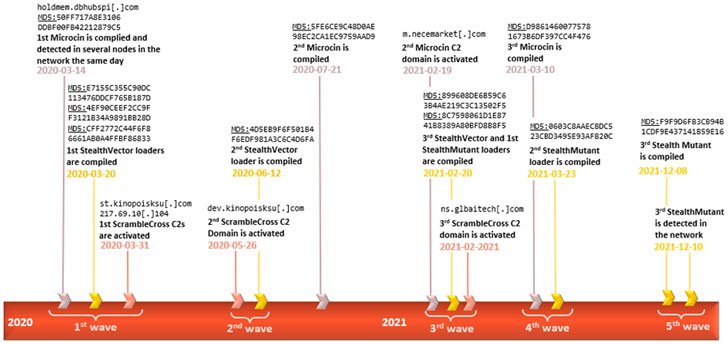

Công ty an ninh mạng của Nga cho biết họ đã xác định được sự hiện diện của rootkit phần sụn trong một sự cố duy nhất vào năm ngoái, cho thấy tính chất nhắm mục tiêu cao của cuộc tấn công. Điều đó nói rằng, cơ chế chính xác mà phần sụn UEFI bị nhiễm vẫn chưa rõ ràng.

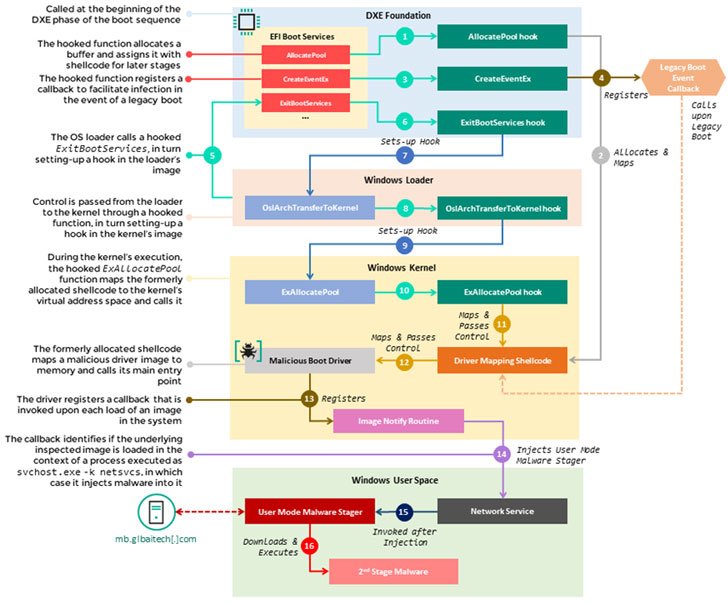

Thêm vào tính lén lút của nó là thực tế là một thành phần phần sụn hiện có đã bị giả mạo để thay đổi hành vi của nó – thay vì thêm trình điều khiển mới vào hình ảnh – với mục tiêu chuyển hướng luồng thực thi của trình tự khởi động sang một “chuỗi lây nhiễm” độc hại. phần mềm độc hại ở chế độ người dùng trong quá trình khởi động hệ thống, sau đó sẽ tiếp cận máy chủ từ xa được mã hóa cứng để truy xuất tải trọng ở giai đoạn tiếp theo.

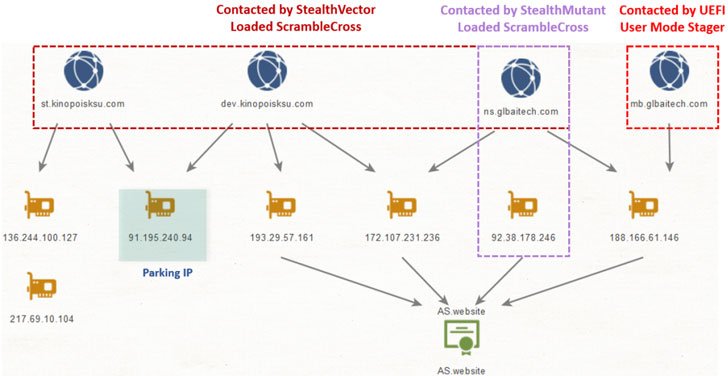

Các nhà nghiên cứu lưu ý: “Bản thân chuỗi lây nhiễm không để lại bất kỳ dấu vết nào trên ổ cứng, vì các thành phần của nó chỉ hoạt động trong bộ nhớ, do đó tạo điều kiện cho một cuộc tấn công phi mã với một dấu vết nhỏ”, các nhà nghiên cứu lưu ý và nói thêm rằng nó đã phát hiện ra các mô cấy không phải UEFI khác trong mục tiêu mạng giao tiếp với cùng một cơ sở hạ tầng lưu trữ tải trọng theo giai đoạn.

Đứng đầu trong số các thành phần được triển khai trên nhiều nút trong mạng bao gồm một cửa sau được theo dõi là ScrambleCross (hay còn gọi là Crosswalk) và một số cấy ghép phần mềm độc hại sau khai thác, cho thấy rằng những kẻ tấn công đã thực hiện chuyển động ngang sau khi có được quyền truy cập ban đầu để lấy dữ liệu từ một số máy móc.

Để chống lại các sửa đổi cấp phần sụn như vậy, bạn nên thường xuyên cập nhật phần sụn UEFI cũng như bật các biện pháp bảo vệ như Boot Guard, Secure boot và Trust Platform Modules (TPM).

“MoonBounce đánh dấu một sự tiến hóa cụ thể trong nhóm các mối đe dọa này bằng cách trình bày luồng tấn công phức tạp hơn so với những người tiền nhiệm và trình độ kỹ thuật cao hơn của các tác giả của nó, những người thể hiện sự hiểu biết thấu đáo về các chi tiết tốt hơn liên quan đến quá trình khởi động UEFI, “các nhà nghiên cứu cho biết.

.