Ngày 29 tháng 3 năm 2023Ravie Lakshmanan Đe dọa mạng / Gián điệp

Một nhà điều hành mạng quốc gia-nhà nước mới của Triều Tiên đã được quy cho một loạt chiến dịch được dàn dựng để thu thập thông tin tình báo chiến lược phù hợp với lợi ích địa chính trị của Bình Nhưỡng kể từ năm 2018.

Mandiant thuộc sở hữu của Google, đang theo dõi cụm hoạt động dưới biệt danh APT43cho biết động cơ của nhóm là cả hoạt động gián điệp và động cơ tài chính, tận dụng các kỹ thuật như thu thập thông tin xác thực và kỹ thuật xã hội.

Góc độ tiền tệ đối với các chiến dịch tấn công của nó là một nỗ lực của kẻ đe dọa nhằm tạo ra tiền để đáp ứng “nhiệm vụ chính là thu thập thông tin tình báo chiến lược”.

Các mô hình nạn nhân cho thấy rằng mục tiêu nhắm mục tiêu tập trung vào Hàn Quốc, Hoa Kỳ, Nhật Bản và Châu Âu, bao gồm chính phủ, giáo dục, nghiên cứu, viện chính sách, dịch vụ kinh doanh và lĩnh vực sản xuất.

Tác nhân đe dọa cũng được quan sát thấy đi chệch hướng bằng cách tấn công các công ty dược phẩm và ngành dọc liên quan đến sức khỏe từ tháng 10 năm 2020 đến tháng 10 năm 2021, nhấn mạnh khả năng thay đổi ưu tiên nhanh chóng của nó.

Các nhà nghiên cứu của Mandiant cho biết trong một báo cáo kỹ thuật chi tiết được công bố hôm thứ Ba: “APT43 là một nhà điều hành mạng lớn hỗ trợ các lợi ích của chế độ Bắc Triều Tiên.

“Nhóm này kết hợp khả năng kỹ thuật tinh vi vừa phải với các chiến thuật tấn công xã hội tích cực, đặc biệt là chống lại các tổ chức chính phủ, học giả và tổ chức tư vấn có trụ sở tại Hàn Quốc và Hoa Kỳ tập trung vào các vấn đề địa chính trị của bán đảo Triều Tiên.”

Các hoạt động của APT43 được cho là phù hợp với Tổng cục Trinh sát (RGB), cơ quan tình báo nước ngoài của Triều Tiên, cho thấy sự chồng chéo chiến thuật với một nhóm hack khác có tên là Kimsuky (còn gọi là Black Banshee, Thallium hoặc Velvet Chollima).

Hơn nữa, nó đã được quan sát bằng cách sử dụng các công cụ trước đây được liên kết với các tổ chức đối nghịch cấp dưới khác trong RGB, chẳng hạn như Nhóm Lazarus (còn gọi là TEMP.Hermit).

Các chuỗi tấn công do APT43 tạo ra liên quan đến các email lừa đảo có chứa mồi nhử phù hợp để lôi kéo nạn nhân. Những tin nhắn này được gửi bằng cách sử dụng các nhân vật giả mạo và lừa đảo giả dạng thành những cá nhân chủ chốt trong lĩnh vực chuyên môn của mục tiêu để lấy lòng tin của họ.

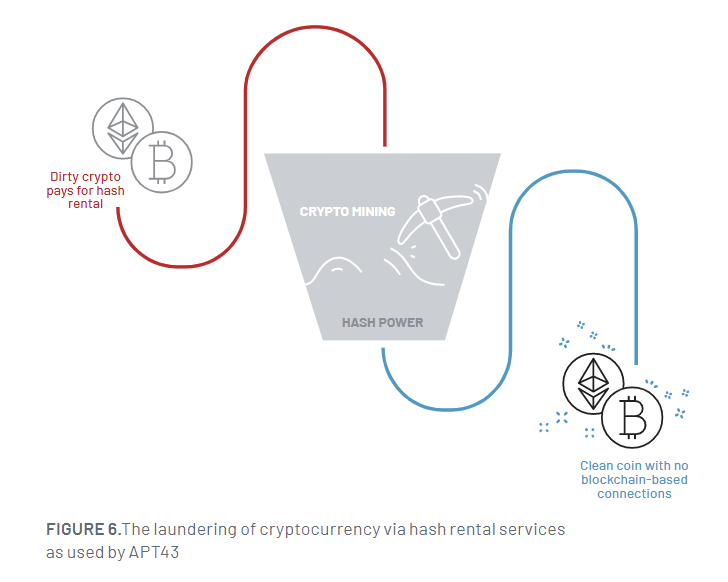

Nó cũng được biết là lợi dụng danh sách liên hệ bị đánh cắp từ các cá nhân bị xâm phạm để xác định nhiều mục tiêu hơn và đánh cắp tiền điện tử để tài trợ cho cơ sở hạ tầng tấn công của nó. Các tài sản kỹ thuật số bị đánh cắp sau đó được rửa bằng cách sử dụng các dịch vụ cho thuê hàm băm và khai thác trên nền tảng đám mây để che khuất dấu vết pháp y và chuyển đổi chúng thành tiền điện tử sạch.

Mục tiêu cuối cùng của các cuộc tấn công là tạo điều kiện thuận lợi cho các chiến dịch thu thập thông tin xác thực thông qua các miền bắt chước nhiều dịch vụ hợp pháp và sử dụng dữ liệu thu thập được để tạo diện mạo trực tuyến.

Mandiant cho biết: “Sự phổ biến của hoạt động có động cơ tài chính giữa các nhóm Triều Tiên, ngay cả trong số những nhóm có lịch sử tập trung vào hoạt động gián điệp mạng, cho thấy một nhiệm vụ phổ biến là tự tài trợ và kỳ vọng duy trì bản thân mà không cần thêm nguồn lực”.

Các hoạt động của APT43 được hiện thực hóa thông qua một kho lớn các phần mềm độc hại tùy chỉnh và có sẵn công khai như LATEOP (còn gọi là BabyShark), FastFire, gh0st RAT, Quasar RAT, Amadey và phiên bản Android của trình tải xuống dựa trên Windows có tên là PENCILDOWN.

Những phát hiện này được đưa ra chưa đầy một tuần sau khi các cơ quan chính phủ Đức và Hàn Quốc cảnh báo về các cuộc tấn công mạng do Kimsuky thực hiện bằng cách sử dụng các tiện ích mở rộng giả mạo của trình duyệt để đánh cắp hộp thư đến Gmail của người dùng.

“APT43 đáp ứng cao các yêu cầu của giới lãnh đạo Bình Nhưỡng”, công ty tình báo mối đe dọa cho biết, lưu ý rằng nhóm “duy trì nhịp độ hoạt động cao”.

“Mặc dù tấn công lừa đảo và thu thập thông tin xác thực chống lại các tổ chức chính phủ, quân đội và ngoại giao là nhiệm vụ cốt lõi của nhóm, APT43 cuối cùng đã sửa đổi mục tiêu và chiến thuật, kỹ thuật và thủ tục để phù hợp với các nhà tài trợ của mình, bao gồm cả việc thực hiện tội phạm mạng có động cơ tài chính khi cần thiết để ủng hộ chế độ.”