Một nhóm mối đe dọa dai dẳng nâng cao (APT) có trụ sở tại Trung Quốc có thể đang triển khai các họ ransomware tồn tại trong thời gian ngắn như một mồi nhử để che đậy các mục tiêu hoạt động và chiến thuật thực sự đằng sau các chiến dịch của họ.

Cụm hoạt động, được quy cho một nhóm tấn công có tên Ánh sao đồng bởi Secureworks, liên quan đến việc triển khai ransomware sau xâm nhập như LockFile, Atom Silo, Rook, Night Sky, Pandora và LockBit 2.0.

Các nhà nghiên cứu cho biết trong một báo cáo mới: “Phần mềm tống tiền có thể đánh lạc hướng những người ứng phó sự cố khỏi việc xác định ý định thực sự của các tác nhân đe dọa và giảm khả năng quy kết hoạt động độc hại cho một nhóm mối đe dọa Trung Quốc do chính phủ tài trợ”, các nhà nghiên cứu cho biết trong một báo cáo mới. “Trong mỗi trường hợp, ransomware nhắm vào một số lượng nhỏ nạn nhân trong một khoảng thời gian tương đối ngắn trước khi nó ngừng hoạt động, dường như là vĩnh viễn.”

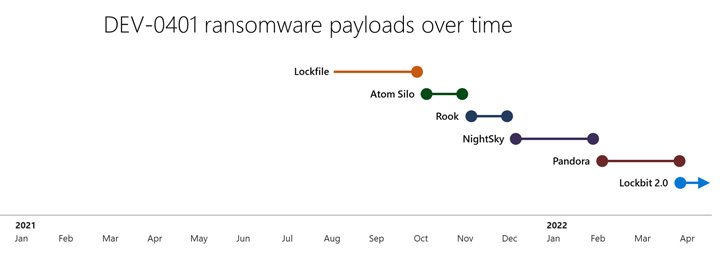

Bronze Starlight, hoạt động từ giữa năm 2021, cũng được Microsoft theo dõi dưới biệt danh cụm mối đe dọa mới nổi DEV-0401, với việc gã khổng lồ công nghệ nhấn mạnh sự tham gia của họ trong tất cả các giai đoạn của chu kỳ tấn công ransomware ngay từ khi truy cập ban đầu đến việc triển khai payload.

Không giống như các nhóm RaaS khác mua quyền truy cập từ các nhà môi giới truy cập ban đầu (IAB) để vào mạng, các cuộc tấn công do tác nhân gây ra được đặc trưng bởi việc sử dụng các lỗ hổng chưa được vá ảnh hưởng đến Exchange Server, Zoho ManageEngine ADSelfService Plus, Atlassian Confluence (bao gồm cả lỗ hổng mới được tiết lộ) và Apache log4j.

Kể từ tháng 8 năm 2021, nhóm được cho là đã thực hiện nhiều chu kỳ tới 6 chủng ransomware khác nhau như LockFile (tháng 8), Atom Silo (tháng 10), Rook (tháng 11), Night Sky (tháng 12), Pandora (tháng 2 năm 2022) và gần đây nhất là LockBit 2.0 (tháng 4).

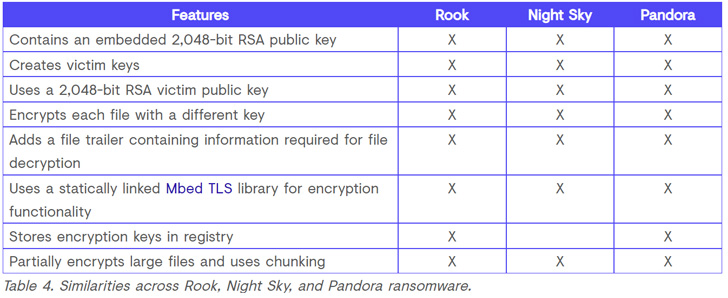

Hơn nữa, những điểm tương đồng đã được phát hiện giữa LockFile và Atom Silo cũng như giữa Rook, Night Sky và Pandora – ba phần sau bắt nguồn từ Babuk ransomware, có mã nguồn bị rò rỉ vào tháng 9 năm 2021 – cho thấy công việc của một diễn viên chung.

“Bởi vì DEV-0401 duy trì và thường xuyên đổi thương hiệu cho các tải trọng ransomware của riêng họ, chúng có thể xuất hiện dưới dạng các nhóm khác nhau trong báo cáo theo hướng tải trọng và tránh các phát hiện và hành động chống lại chúng”, Microsoft lưu ý vào tháng trước.

Khi đạt được chỗ đứng trong mạng, Bronze Starlight được biết là dựa vào các kỹ thuật như sử dụng Cobalt Strike và Windows Management Instrumentation (WMI) để di chuyển ngang, mặc dù bắt đầu từ tháng này, nhóm đã bắt đầu thay thế Cobalt Strike bằng khung Sliver trong các cuộc tấn công của họ. .

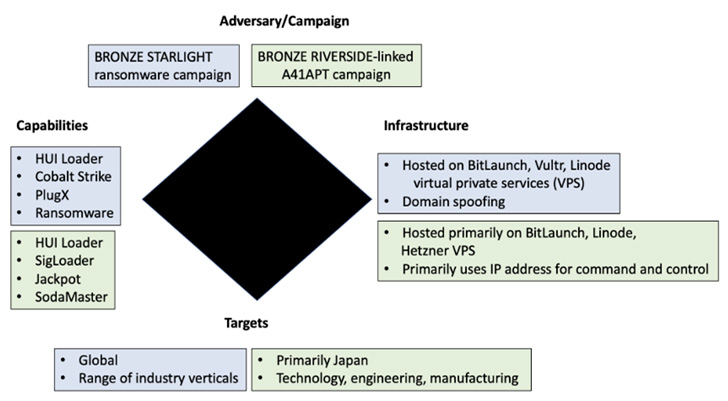

Các giao dịch được quan sát khác liên quan đến việc sử dụng HUI Loader để khởi chạy các tải trọng được mã hóa ở giai đoạn tiếp theo như PlugX và Cobalt Strike Beacons, những thứ sau được sử dụng để phân phối ransomware, nhưng không phải trước khi có được thông tin đăng nhập Quản trị viên miền đặc quyền.

Các nhà nghiên cứu giải thích: “Việc sử dụng HUI Loader để tải Cobalt Strike Beacon, thông tin cấu hình Cobalt Strike Beacon, cơ sở hạ tầng C2 và mã trùng lặp cho thấy rằng cùng một nhóm mối đe dọa có liên quan đến năm họ ransomware này”.

Cần chỉ ra rằng cả HUI Loader và PlugX, cùng với ShadowPad, đều là phần mềm độc hại trong lịch sử được các tập thể đối địch quốc gia Trung Quốc sử dụng, cho thấy khả năng Bronze Starlight hướng tới gián điệp hơn là những lợi ích tiền tệ tức thời.

Trên hết, mô hình nạn nhân trải dài trên các chủng ransomware khác nhau cho thấy phần lớn các mục tiêu có khả năng được các nhóm do chính phủ Trung Quốc tài trợ tập trung vào việc thu thập thông tin tình báo trong dài hạn.

Các nạn nhân chính bao gồm các công ty dược phẩm ở Brazil và Mỹ, một tổ chức truyền thông có trụ sở tại Mỹ có văn phòng tại Trung Quốc và Hồng Kông, các nhà thiết kế và sản xuất linh kiện điện tử ở Lithuania và Nhật Bản, một công ty luật ở Mỹ, và một bộ phận hàng không và quốc phòng của một tập đoàn của Ấn Độ.

Để đạt được điều đó, các hoạt động của ransomware, bên cạnh việc cung cấp một phương tiện để lọc dữ liệu như một phần của kế hoạch tống tiền kép “tên và sự xấu hổ”, còn mang lại lợi thế kép ở chỗ nó cho phép kẻ đe dọa phá hủy bằng chứng pháp y về các hoạt động độc hại của chúng và hoạt động như một sự phân tâm khỏi hành vi trộm cắp dữ liệu.

Các nhà nghiên cứu cho biết: “Thật hợp lý khi Bronze Starlight triển khai ransomware như một màn khói hơn là để thu lợi tài chính, với động cơ cơ bản là ăn cắp tài sản trí tuệ hoặc thực hiện hoạt động gián điệp”.

.