Ngày 01 tháng 6 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm độc hại

Các nhà nghiên cứu an ninh mạng đã cung cấp một cái nhìn sâu hơn về trojan truy cập từ xa RokRAT được sử dụng bởi diễn viên được nhà nước Bắc Triều Tiên bảo trợ có tên là scarcruft.

“RokRAT là một trojan truy cập từ xa (RAT) tinh vi đã được coi là một thành phần quan trọng trong chuỗi tấn công, cho phép các tác nhân đe dọa có quyền truy cập trái phép, lấy cắp thông tin nhạy cảm và có khả năng duy trì quyền kiểm soát liên tục đối với các hệ thống bị xâm nhập,” ThreatMon cho biết.

ScarCruft, hoạt động ít nhất là từ năm 2012, là một nhóm gián điệp mạng hoạt động thay mặt chính phủ Bắc Triều Tiên, tập trung hoàn toàn vào các mục tiêu ở đối tác phía nam.

Nhóm này được cho là một phần tử cấp dưới trong Bộ An ninh Nhà nước (MSS) của Triều Tiên. Các chuỗi tấn công do nhóm gắn kết chủ yếu dựa vào kỹ thuật xã hội để tấn công các nạn nhân lừa đảo và phân phối tải trọng vào các mạng mục tiêu.

Điều này bao gồm việc khai thác các lỗ hổng trong Bộ xử lý văn bản Hangul (HWP) của Hancom, một phần mềm năng suất được sử dụng rộng rãi bởi các tổ chức công và tư nhân ở Hàn Quốc, để phân phối phần mềm độc hại đặc trưng của nó có tên là RokRAT.

Cửa hậu Windows, còn được gọi là DOGCALL, được tích cực phát triển và bảo trì, đồng thời đã được chuyển sang các hệ điều hành khác như macOS và Android.

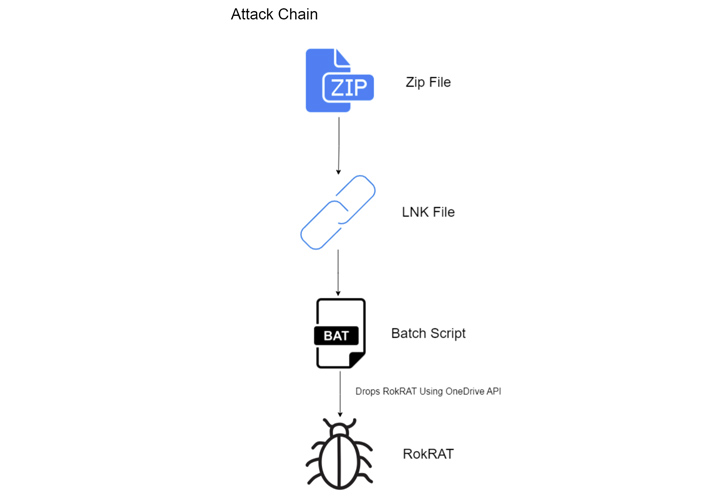

Các cuộc tấn công lừa đảo trực tuyến gần đây, bằng chứng là Trung tâm ứng phó khẩn cấp bảo mật AhnLab (ASEC) và Check Point, đã sử dụng các tệp LNK để kích hoạt trình tự lây nhiễm nhiều giai đoạn, cuối cùng dẫn đến việc triển khai phần mềm độc hại RokRAT.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Zero Trust + Lừa đảo: Học cách qua mặt những kẻ tấn công!

Khám phá cách Deception có thể phát hiện các mối đe dọa nâng cao, ngăn chặn chuyển động ngang và nâng cao chiến lược Zero Trust của bạn. Tham gia hội thảo trên web sâu sắc của chúng tôi!

Giữ chỗ ngồi của tôi!

RokRAT cho phép kẻ thù thu thập siêu dữ liệu hệ thống, chụp ảnh màn hình, thực thi các lệnh tùy ý nhận được từ máy chủ từ xa, liệt kê các thư mục và lọc các tệp quan tâm.

Sự phát triển diễn ra khi ASEC tiết lộ một cuộc tấn công ScarCruft tận dụng khả năng thực thi của Windows giả dạng tài liệu Hangul để loại bỏ phần mềm độc hại được định cấu hình để liên hệ với một URL bên ngoài cứ sau 60 phút.

ASEC lưu ý: “URL được đăng ký trong bộ lập lịch tác vụ dường như là một trang chủ bình thường, nhưng nó chứa một trình bao web”.