Ngày 24 tháng 5 năm 2023Ravie LakshmananGián điệp mạng / Bảo mật máy chủ

Khét tiếng Nhóm La-xa-rơ diễn viên đã nhắm mục tiêu các phiên bản dễ bị tổn thương của máy chủ Microsoft Internet Information Services (IIS) như một lộ trình vi phạm ban đầu để triển khai phần mềm độc hại trên các hệ thống được nhắm mục tiêu.

Các phát hiện đến từ Trung tâm ứng phó khẩn cấp bảo mật AhnLab (ASEC), trong đó trình bày chi tiết về mối đe dọa liên tục nâng cao (APT) tiếp tục lạm dụng các kỹ thuật tải bên DLL để chạy các tải trọng tùy ý.

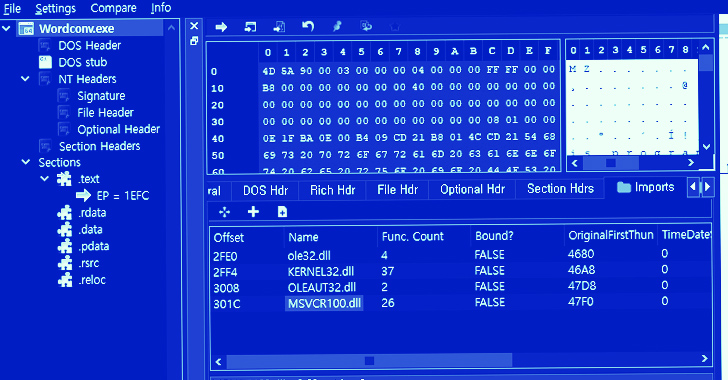

ASEC giải thích: “Tác nhân đe dọa đặt một tệp DLL độc hại (msvcr100.dll) vào cùng đường dẫn thư mục với một ứng dụng thông thường (Wordconv.exe) thông qua quy trình máy chủ web Windows IIS, w3wp.exe”. “Sau đó, chúng thực thi ứng dụng bình thường để bắt đầu thực thi DLL độc hại.”

Tải bên DLL, tương tự như chiếm quyền điều khiển thứ tự tìm kiếm DLL, đề cập đến việc thực thi proxy của một DLL giả mạo thông qua một tệp nhị phân lành tính được cài đặt trong cùng một thư mục.

Lazarus, một nhóm nhà nước quốc gia có năng lực cao và không ngừng liên kết với Triều Tiên, gần đây nhất đã bị phát hiện sử dụng kỹ thuật tương tự liên quan đến cuộc tấn công chuỗi cung ứng theo tầng vào nhà cung cấp dịch vụ truyền thông doanh nghiệp 3CX.

Về phần mình, thư viện msvcr100.dll độc hại được thiết kế để giải mã một tải trọng được mã hóa mà sau đó được thực thi trong bộ nhớ. Phần mềm độc hại này được cho là một biến thể của một vật phẩm tương tự đã được ASEC phát hiện vào năm ngoái và hoạt động như một cửa hậu để liên lạc với một máy chủ do tác nhân kiểm soát.

Chuỗi tấn công tiếp tục kéo theo việc khai thác plugin Notepad ++ nguồn mở đã ngừng hoạt động có tên là Quick Color Picker để cung cấp phần mềm độc hại bổ sung nhằm tạo điều kiện cho hành vi trộm cắp thông tin xác thực và di chuyển ngang.

Sự phát triển mới nhất cho thấy sự đa dạng của các cuộc tấn công Lazarus và khả năng sử dụng một bộ công cụ mở rộng chống lại các nạn nhân để thực hiện các hoạt động gián điệp dài hạn.

“Đặc biệt, vì nhóm đe dọa chủ yếu sử dụng kỹ thuật tải bên DLL trong lần xâm nhập đầu tiên của chúng, nên các công ty nên chủ động giám sát các mối quan hệ thực thi quy trình bất thường và thực hiện các biện pháp phòng ngừa để ngăn chặn nhóm đe dọa thực hiện các hoạt động như đánh cắp thông tin và di chuyển ngang. “ASEC cho biết.

Kho bạc Hoa Kỳ trừng phạt các thực thể Bắc Triều Tiên

Những phát hiện này cũng được đưa ra khi Bộ Tài chính Hoa Kỳ xử phạt bốn thực thể và một cá nhân liên quan đến các hoạt động mạng độc hại và các kế hoạch gây quỹ nhằm hỗ trợ các ưu tiên chiến lược của Triều Tiên.

Điều này bao gồm Đại học Tự động hóa Bình Nhưỡng, Cục Trinh sát Kỹ thuật và đơn vị mạng trực thuộc, Trung tâm Nghiên cứu 110, Công ty Hợp tác Công nghệ Thông tin Chinyong và một công dân Triều Tiên tên là Kim Sang Man.

Nhóm Lazarus và các cụm khác nhau của nó được cho là do Cục Trinh sát Kỹ thuật điều hành, cơ quan giám sát việc phát triển các công cụ và chiến thuật tấn công mạng của Triều Tiên.

Quốc gia bị trừng phạt này, ngoài việc tham gia vào các hoạt động gián điệp và trộm cắp tiền điện tử, còn được biết là tạo ra doanh thu bất hợp pháp từ lực lượng lao động gồm các công nhân CNTT lành nghề, những người giả danh để có được việc làm trong lĩnh vực công nghệ và tiền ảo trên toàn thế giới.

“CHDCND Triều Tiên tiến hành các hoạt động mạng độc hại và triển khai các công nhân công nghệ thông tin (CNTT) lừa đảo kiếm việc làm để tạo doanh thu, bao gồm cả tiền ảo, để hỗ trợ chế độ Kim và các ưu tiên của chế độ này, chẳng hạn như chương trình vũ khí hủy diệt hàng loạt và tên lửa đạn đạo bất hợp pháp. ” bộ phận cho biết.

“Những công nhân này cố tình che giấu danh tính, địa điểm và quốc tịch của họ, thường sử dụng diện mạo giả mạo, tài khoản proxy, danh tính bị đánh cắp và tài liệu giả mạo hoặc giả mạo để nộp đơn xin việc tại các công ty này.”

“Họ kiếm được hàng trăm triệu đô la mỗi năm bằng cách tham gia vào nhiều công việc phát triển CNTT, bao gồm các nền tảng làm việc tự do (trang web/ứng dụng) và phát triển tiền điện tử, sau khi nhận được hợp đồng lao động tự do từ các công ty trên khắp thế giới”, chính phủ hàn Quốc nói. cảnh báo vào tháng 12 năm 2022.