Ngày 24 tháng 5 năm 2023Ravie LakshmananBảo mật di động / An toàn dữ liệu

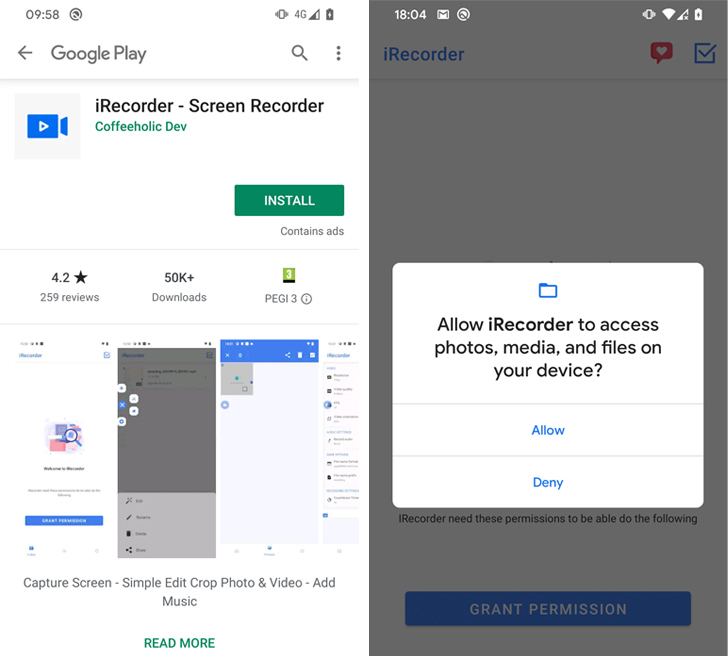

Google đã xóa một ứng dụng ghi màn hình có tên “iRecorder – Trình ghi màn hình” khỏi Cửa hàng Play sau khi ứng dụng này bị phát hiện có khả năng đánh cắp thông tin gần một năm sau khi ứng dụng này được xuất bản dưới dạng một ứng dụng vô thưởng vô phạt.

Ứng dụng (tên gói APK “com.tsoft.app.iscreenrecorder”), đã tích lũy được hơn 50.000 lượt cài đặt, được tải lên lần đầu vào ngày 19 tháng 9 năm 2021. Chức năng độc hại được cho là đã xuất hiện trong phiên bản 1.3.8 được phát hành vào ngày 24 tháng 8 năm 2022.

Nhà nghiên cứu bảo mật Lukáš Štefanko của ESET cho biết trong một báo cáo kỹ thuật: “Rất hiếm khi nhà phát triển tải lên một ứng dụng hợp pháp, đợi gần một năm và sau đó cập nhật nó bằng mã độc”.

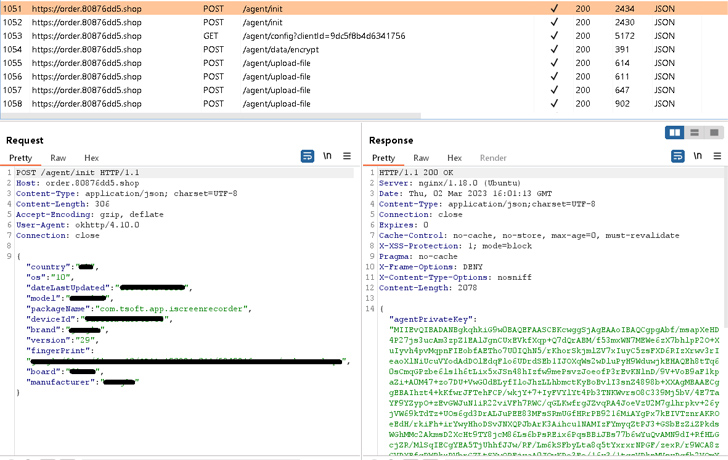

“Mã độc hại được thêm vào phiên bản sạch của iRecorder dựa trên mã nguồn mở AhMyth Android RAT (trojan truy cập từ xa) và đã được tùy chỉnh thành cái mà chúng tôi đặt tên là AhRat.”

iRecorder lần đầu tiên bị nhà phân tích bảo mật của Kaspersky, Igor Golovin, gắn cờ là chứa trojan AhMyth vào ngày 28 tháng 10 năm 2022, cho thấy rằng ứng dụng này đã cố gắng duy trì khả năng truy cập mọi lúc và thậm chí đã nhận được bản cập nhật mới vào ngày 26 tháng 2 năm 2023.

Hành vi độc hại của ứng dụng đặc biệt liên quan đến việc trích xuất các bản ghi micrô và thu thập các tệp có phần mở rộng cụ thể, với ESET mô tả AhRat là một phiên bản nhẹ của AhMyth.

Đặc điểm thu thập dữ liệu chỉ ra một động cơ gián điệp có thể xảy ra, mặc dù không có bằng chứng nào liên kết hoạt động này với bất kỳ tác nhân đe dọa nào đã biết. Tuy nhiên, AhMyth trước đây đã được sử dụng bởi Transparent Tribe trong các cuộc tấn công nhắm vào Nam Á.

iRecorder là tác phẩm của nhà phát triển có tên Coffeeholic Dev, người cũng đã phát hành một số ứng dụng khác trong những năm qua. Không ai trong số họ có thể truy cập bằng văn bản –

iBlock (com.tsoft.app.iblock.ad) iCleaner (com.isolar.icleaner) iEmail (com.tsoft.app.email) iLock (com.tsoft.app.ilock) iVideoDownload (com.tsoft.app.ivideodownload) iVPN (com.ivpn.speed) File speaker (com.teasoft.file speaker) QR Saver (com.teasoft.qrsaver) Tin nóng tin lạnh (đọc là: Tin nóng, tin lạnh trong tiếng Việt) (com.teasoft.news)

Sự phát triển này chỉ là ví dụ mới nhất về phần mềm độc hại áp dụng một kỹ thuật có tên là tạo phiên bản, đề cập đến việc tải phiên bản sạch của ứng dụng lên Cửa hàng Play để tạo lòng tin giữa người dùng và sau đó thêm mã độc vào giai đoạn sau thông qua các bản cập nhật ứng dụng, trong một cuộc đấu thầu để vượt qua quy trình xem xét ứng dụng.

“Trường hợp nghiên cứu của AhRat là một ví dụ điển hình về cách một ứng dụng hợp pháp ban đầu có thể biến thành một ứng dụng độc hại, thậm chí sau nhiều tháng, theo dõi người dùng và xâm phạm quyền riêng tư của họ,” Štefanko nói.