Hôm thứ Hai, Microsoft tiết lộ rằng họ đã thực hiện các bước để phá vỡ các hoạt động lừa đảo được thực hiện bởi một “tác nhân đe dọa rất dai dẳng” có mục tiêu phù hợp chặt chẽ với lợi ích nhà nước Nga.

Công ty đang theo dõi cụm hoạt động theo định hướng gián điệp dưới biệt danh chủ đề nguyên tố hóa học SEABORGIUMmà nó cho biết trùng lặp với một nhóm hack còn được gọi là Callisto, COLDRIVER và TA446.

“Các cuộc xâm nhập SEABORGIUM cũng có liên quan đến các chiến dịch hack và rò rỉ, nơi dữ liệu bị đánh cắp và bị rò rỉ được sử dụng để định hình các câu chuyện ở các quốc gia được nhắm mục tiêu”, nhóm săn lùng mối đe dọa của Microsoft cho biết. “Các chiến dịch của nó liên quan đến các chiến dịch lừa đảo liên tục và đánh cắp thông tin xác thực dẫn đến xâm nhập và đánh cắp dữ liệu.”

Các cuộc tấn công do tập thể đối thủ phát động được biết là nhắm mục tiêu vào cùng các tổ chức bằng cách sử dụng các phương pháp nhất quán được áp dụng trong thời gian dài, cho phép nó xâm nhập vào mạng xã hội của nạn nhân thông qua sự kết hợp của mạo danh, xây dựng mối quan hệ và lừa đảo.

Microsoft cho biết họ đã quan sát thấy “chỉ có những sai lệch nhỏ trong cách tiếp cận kỹ thuật xã hội của họ và trong cách họ cung cấp URL độc hại ban đầu đến mục tiêu của họ.”

Các mục tiêu chính bao gồm các công ty tư vấn quốc phòng và tình báo, các tổ chức phi chính phủ (NGO) và các tổ chức liên chính phủ (IGO), các tổ chức tư vấn và giáo dục đại học ở Hoa Kỳ và Vương quốc Anh, và ở mức độ thấp hơn ở Baltics, Bắc Âu, và Đông Âu.

Các mục tiêu quan tâm khác bao gồm các cựu quan chức tình báo, chuyên gia về các vấn đề Nga và công dân Nga ở nước ngoài. Ước tính có hơn 30 tổ chức và tài khoản cá nhân đã ở giai đoạn cuối của các chiến dịch kể từ đầu năm 2022.

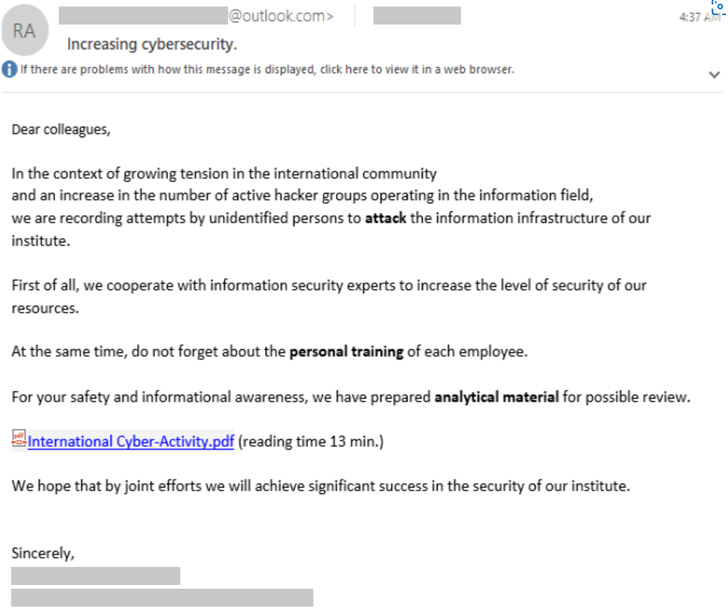

Tất cả bắt đầu bằng việc trinh sát các cá nhân tiềm năng bằng cách tận dụng các nhân vật giả mạo được tạo trên các nền tảng truyền thông xã hội như LinkedIn, trước khi thiết lập liên hệ với họ thông qua các email lành tính có nguồn gốc từ các tài khoản mới đăng ký được định cấu hình để khớp với tên của các cá nhân bị mạo danh.

Trong trường hợp mục tiêu trở thành nạn nhân của nỗ lực kỹ thuật xã hội, tác nhân đe dọa sẽ kích hoạt chuỗi tấn công bằng cách gửi thông báo vũ khí hóa nhúng tài liệu PDF bị mắc kẹt hoặc liên kết đến tệp được lưu trữ trên OneDrive.

“SEABORGIUM cũng lạm dụng OneDrive để lưu trữ các tệp PDF có chứa liên kết đến URL độc hại”, Microsoft cho biết. “Các tác nhân bao gồm liên kết OneDrive trong nội dung email mà khi được nhấp vào, người dùng sẽ chuyển hướng người dùng đến tệp PDF được lưu trữ trong tài khoản OneDrive do SEABORGIUM kiểm soát.”

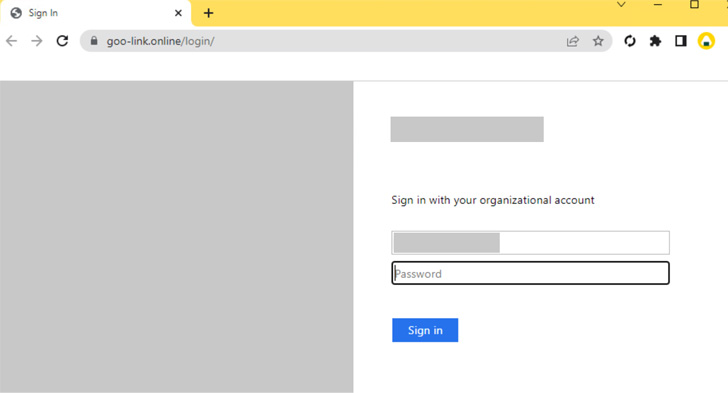

Hơn nữa, kẻ thù đã bị phát hiện ngụy trang cơ sở hạ tầng hoạt động của mình bằng cách sử dụng các chuyển hướng mở dường như vô hại để đưa người dùng đến máy chủ độc hại, do đó, nhắc người dùng nhập thông tin đăng nhập của họ để xem nội dung.

Giai đoạn cuối của các cuộc tấn công đòi hỏi việc lạm dụng thông tin đăng nhập bị đánh cắp để truy cập vào tài khoản email của nạn nhân, lợi dụng thông tin đăng nhập trái phép để lọc email và tệp đính kèm, thiết lập các quy tắc chuyển tiếp email để đảm bảo thu thập dữ liệu được duy trì và các hoạt động tiếp theo khác.

Redmond chỉ ra: “Đã có một số trường hợp SEABORGIUM được quan sát thấy sử dụng tài khoản mạo danh của họ để tạo điều kiện đối thoại với những người quan tâm cụ thể và kết quả là, chúng được đưa vào các cuộc trò chuyện, đôi khi vô tình, liên quan đến nhiều bên”.

.