Các miền gian lận giả danh cổng tải xuống Windows 11 của Microsoft đang cố gắng lừa người dùng triển khai các tệp cài đặt bị trojan để lây nhiễm phần mềm độc hại đánh cắp thông tin Vidar vào hệ thống.

Zscaler cho biết trong một báo cáo: “Các trang web giả mạo được tạo ra để phân phối các tệp ISO độc hại dẫn đến việc lây nhiễm phần mềm đánh cắp thông tin Vidar trên thiết bị đầu cuối. “Các biến thể này của phần mềm độc hại Vidar lấy cấu hình C2 từ các kênh truyền thông xã hội do kẻ tấn công kiểm soát được lưu trữ trên mạng Telegram và Mastodon.”

Một số miền vectơ phân phối giả mạo, đã được đăng ký vào tháng trước vào ngày 20 tháng 4, bao gồm ms-win11[.]com, win11-serv[.]com và win11install[.]com và ms-team-app[.]mạng.

Ngoài ra, công ty an ninh mạng cũng cảnh báo rằng tác nhân đe dọa đằng sau chiến dịch mạo danh cũng đang tận dụng các phiên bản được kiểm duyệt của adobe Photoshop và phần mềm hợp pháp khác như Microsoft Teams để phân phối phần mềm độc hại Vidar.

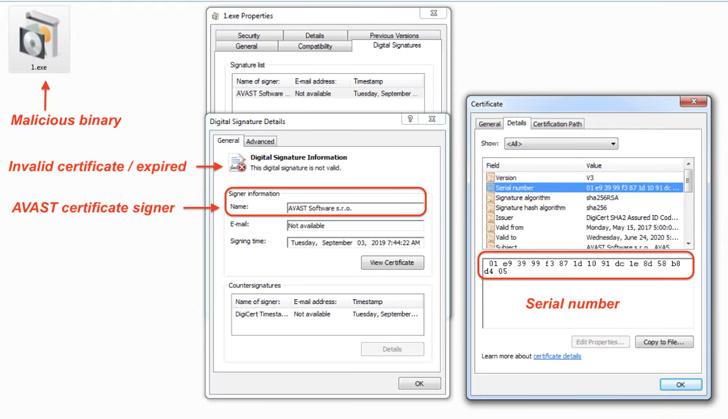

Về phần mình, tệp ISO chứa tệp thực thi có kích thước lớn bất thường (hơn 300MB) nhằm cố gắng trốn tránh sự phát hiện của các giải pháp bảo mật và được ký bằng chứng chỉ hết hạn từ Avast có khả năng bị đánh cắp sau vụ vi phạm vào tháng 10 năm 2019.

Nhưng được nhúng trong tệp nhị phân 330MB là tệp thực thi có kích thước 3,3 MB, đó là phần mềm độc hại Vidar, với phần còn lại của nội dung tệp được đệm bằng 0x10 byte để tăng kích thước giả tạo.

Trong giai đoạn tiếp theo của chuỗi tấn công, Vidar thiết lập các kết nối đến máy chủ điều khiển và kiểm soát từ xa (C2) để truy xuất các tệp DLL hợp pháp như sqlite3.dll và vcruntime140.dll để lấy dữ liệu có giá trị từ các hệ thống bị xâm phạm.

Cũng đáng chú ý là việc kẻ đe dọa lạm dụng Mastodon và Telegram để lưu trữ địa chỉ IP C2 trong trường mô tả của các tài khoản và cộng đồng do kẻ tấn công kiểm soát.

Các phát hiện bổ sung vào danh sách các phương pháp khác nhau đã được phát hiện trong tháng qua để phát tán phần mềm độc hại Vidar, bao gồm các tệp Trợ giúp HTML được biên dịch của Microsoft (CHM) và trình tải có tên Colibri.

Các nhà nghiên cứu cho biết: “Những kẻ đe dọa phát tán phần mềm độc hại Vidar đã chứng tỏ khả năng của họ để nạn nhân là kỹ sư xã hội cài đặt phần mềm ăn cắp Vidar bằng cách sử dụng các chủ đề liên quan đến các ứng dụng phần mềm phổ biến mới nhất,” các nhà nghiên cứu cho biết.

“Như mọi khi, người dùng nên thận trọng khi tải xuống các ứng dụng phần mềm từ Internet và chỉ tải phần mềm từ các trang web của nhà cung cấp chính thức.”

.