Cách đây vài ngày, tôi và một người bạn đã có một cuộc trò chuyện khá hấp dẫn khiến tôi phấn khích. Chúng tôi đã thảo luận về triển vọng trở thành một đội đỏ của tôi như một sự phát triển tự nhiên trong sự nghiệp. Lý do khiến tôi bị kích động không phải là tôi muốn thay đổi công việc hay vị trí của mình, vì tôi là một người cắm trại vui vẻ khi trở thành một phần của đội xanh của Cymulate.

Điều khiến tôi khó chịu là bạn tôi không thể hiểu được ý tưởng rằng tôi muốn tiếp tục làm việc với tư cách là một đội xanh bởi vì theo như anh ấy nói, tiến trình tự nhiên duy nhất là chuyển sang đội đỏ.

Đội đỏ bao gồm nhiều vai trò khác nhau, từ người kiểm tra thâm nhập đến kẻ tấn công và nhà phát triển khai thác. Những vai trò này thu hút hầu hết sự chú ý và nhiều chứng nhận xoay quanh những vai trò này (OSCP, OSEP, CEH) khiến chúng có vẻ lạ mắt. Các bộ phim thường khiến các hacker trở thành anh hùng, trong khi thường bỏ qua phe phòng thủ, sự phức tạp và thách thức trong vai trò của những người đồng đội xanh ít được biết đến.

Mặc dù vai trò bảo vệ của các đội xanh có thể không được ưa thích và thu thập được ít hoặc không gây được tiếng vang, nhưng chúng bao gồm các tiêu đề cần thiết và đa dạng bao gồm các chức năng thú vị và đầy thử thách, và cuối cùng, trả lương cao. Trên thực tế, Hollywood nên xem xét nó!

Phòng thủ phức tạp hơn tấn công và nó quan trọng hơn

Hãy cân nhắc rằng bạn là một nhà bảo vệ an ninh mạng và công việc được giao của bạn là bảo vệ Cơ sở hạ tầng CNTT của bạn.

Là một người bảo vệ, bạn cần phải học tất cả các loại kỹ thuật giảm thiểu tấn công để bảo vệ cơ sở hạ tầng CNTT của mình. Ngược lại, kẻ tấn công có thể cố gắng đạt được thành thạo trong việc khai thác chỉ một lỗ hổng và tiếp tục khai thác lỗ hổng duy nhất đó. Là một người bảo vệ, bạn phải cảnh giác 24/7/365 để bảo vệ cơ sở hạ tầng của mình. Là một kẻ tấn công, bạn có thể chọn một ngày / giờ cụ thể để khởi động một cuộc tấn công hoặc thực hiện các cuộc tấn công vũ phu nhàm chán trên nhiều mục tiêu tiềm năng. Là người bảo vệ, bạn phải bảo vệ tất cả các liên kết yếu trong cơ sở hạ tầng của mình – xerox, máy in, hệ thống chấm công, hệ thống giám sát hoặc điểm cuối được nhân viên lễ tân của bạn sử dụng – trong khi kẻ tấn công có thể chọn bất kỳ hệ thống nào được kết nối với cơ sở hạ tầng của bạn. Là một người bảo vệ, bạn phải tuân thủ cơ quan quản lý địa phương trong khi thực hiện công việc hàng ngày của mình. Những kẻ tấn công có quyền gây rối với luật và quy định. Là một hậu vệ, bạn được đội đỏ chuẩn bị sẵn sàng để hỗ trợ công việc của bạn bằng cách tạo ra các tình huống tấn công để kiểm tra khả năng của bạn.

Các nhóm màu xanh bao gồm các lĩnh vực phức tạp, thách thức và chuyên sâu về nghiên cứu, và các vai trò liên quan không được lấp đầy.

Trong cuộc trò chuyện được đề cập ở trên, bạn tôi cho rằng vai trò bảo vệ chủ yếu bao gồm giám sát siem (Quản lý sự kiện và thông tin bảo mật) và các công cụ cảnh báo khác, điều này đúng với vai trò nhà phân tích của SOC (Trung tâm hoạt động bảo mật). Dưới đây là một số vai trò không điển hình của Đội Xanh:

Thợ săn đe dọa – Chịu trách nhiệm chủ động tìm kiếm các mối đe dọa trong tổ chức

Nhà nghiên cứu phần mềm độc hại – Chịu trách nhiệm về phần mềm độc hại thiết kế ngược

Các nhà nghiên cứu về mối đe dọa – Chịu trách nhiệm cung cấp thông tin tình báo và thông tin liên quan đến các cuộc tấn công trong tương lai và quy các cuộc tấn công cho những kẻ tấn công cụ thể

DFIR – Pháp y kỹ thuật số và Người phản hồi sự cố chịu trách nhiệm ngăn chặn và điều tra các cuộc tấn công khi chúng xảy ra

Những vai trò này đầy thách thức, đòi hỏi nhiều thời gian, phức tạp và đòi hỏi cao. Ngoài ra, họ liên quan đến việc làm việc cùng với phần còn lại của nhóm xanh để cung cấp giá trị tốt nhất cho tổ chức.

Theo một cuộc khảo sát gần đây của CSIS về những người ra quyết định về CNTT trên tám quốc gia: “82% nhà tuyển dụng báo cáo sự thiếu hụt các kỹ năng an ninh mạng và 71% tin rằng khoảng cách tài năng này gây ra thiệt hại trực tiếp và có thể đo lường được cho tổ chức của họ.” Theo CyberSeek, một sáng kiến được tài trợ bởi Sáng kiến Quốc gia về Giáo dục An ninh mạng (NICE), Hoa Kỳ phải đối mặt với sự thiếu hụt gần 314.000 chuyên gia an ninh mạng vào tháng 1 năm 2019. Để đặt điều này trong bối cảnh, tổng lực lượng lao động an ninh mạng được tuyển dụng của nước này chỉ là 716.000. Theo dữ liệu thu được từ các bài đăng tuyển dụng, số lượng công việc an ninh mạng chưa được lấp đầy đã tăng hơn 50% kể từ năm 2015. Đến năm 2022, sự thiếu hụt lực lượng lao động trong lĩnh vực an ninh mạng toàn cầu dự kiến lên tới 1,8 triệu vị trí chưa được lấp đầy. “

Các giám đốc điều hành Cấp độ C bị ngắt kết nối với thực tế khi nói đến các Đội Xanh nội bộ

Biểu đồ trên là từ một bài nói chuyện xuất sắc có tên “Làm thế nào để được thăng chức: Phát triển các chỉ số để chỉ ra cách thức hoạt động của Intel – SANS CTI Summit 2019”. Nó minh họa sự không kết nối giữa các giám đốc điều hành cấp cao và nhân viên “tại chỗ” và cách các giám đốc điều hành cấp cao nghĩ rằng các đội phòng thủ của họ trưởng thành hơn nhiều so với việc đội của họ tự đánh giá.

Giải quyết vấn đề

Cố gắng dạy nghề mới cho nhà phân tích SOC

Đưa các nhà nghiên cứu mới và giàu kinh nghiệm là tốn kém và phức tạp. Có lẽ các tổ chức nên cố gắng thúc đẩy và khuyến khích các nhà phân tích đầu vào học hỏi và thử nghiệm các kỹ năng và công nghệ mới. Mặc dù các nhà quản lý SOC có thể lo sợ rằng điều này có thể ảnh hưởng đến nhiệm vụ hàng ngày của các nhà phân tích có kinh nghiệm hoặc dẫn đến việc mọi người rời khỏi công ty, nhưng nghịch lý thay, nó sẽ khuyến khích các nhà phân tích ở lại và tham gia tích cực hơn vào việc hoàn thiện an ninh của tổ chức mà hầu như không phải trả thêm phí.

Luân chuyển nhân viên qua các vị trí

Mọi người cảm thấy mệt mỏi khi phải làm cùng một việc mỗi ngày. Có lẽ một cách thông minh để giữ nhân viên gắn bó và củng cố tổ chức của bạn là để mọi người luân phiên thay đổi các vai trò khác nhau, ví dụ: bằng cách dạy những người săn mối đe dọa tiến hành công việc tình báo mối đe dọa bằng cách giao cho họ các bài tập dễ dàng hoặc gửi họ đến các khóa học. Một ý tưởng đầy hứa hẹn khác là liên quan đến các nhà phân tích SOC cấp thấp với các nhóm Ứng phó Sự cố thực sự và do đó nâng cao kỹ năng của họ. Cả tổ chức và nhân viên đều được hưởng lợi từ những cam kết đó.

Hãy để nhân viên của chúng tôi thấy kết quả của công việc đòi hỏi của họ

Dù là nhà phân tích SOC cấp thấp hay giám đốc điều hành cấp C hàng đầu, mọi người đều cần động lực. Nhân viên cần hiểu liệu họ có đang làm tốt công việc của mình hay không, và các giám đốc điều hành cần hiểu giá trị công việc của họ và chất lượng thực hiện công việc.

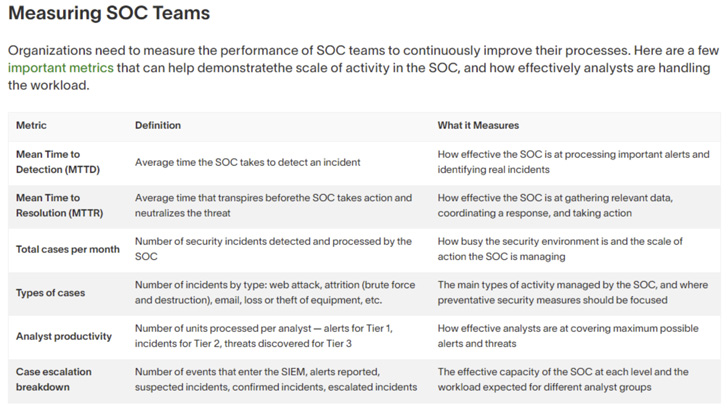

Xem xét các cách để đo lường Trung tâm Điều hành Bảo mật của bạn:

SOC có hiệu quả như thế nào trong việc xử lý các cảnh báo quan trọng? SOC thu thập dữ liệu liên quan, điều phối phản ứng và hành động hiệu quả đến mức nào? Môi trường an ninh bận rộn như thế nào, và quy mô của các hoạt động do SOC quản lý là gì? Các nhà phân tích bao gồm số lượng cảnh báo và mối đe dọa tối đa có thể hiệu quả đến mức nào? Năng lực SOC ở mỗi cấp độ phù hợp như thế nào và khối lượng công việc cho các nhóm phân tích viên khác nhau là bao nhiêu?

Bảng dưới đây chứa thêm các ví dụ và biện pháp được thực hiện từ Exabeam.

Và tất nhiên, xác thực công việc của nhóm xanh của bạn bằng các công cụ xác thực bảo mật liên tục, chẳng hạn như các công cụ trên nền tảng XSPM của Cymulate, nơi bạn có thể tự động hóa, tùy chỉnh và mở rộng các kịch bản và chiến dịch tấn công cho nhiều loại đánh giá bảo mật.

Nghiêm túc mà nói, việc xác thực công việc của nhóm xanh lam vừa làm tăng khả năng phục hồi không gian mạng của tổ chức bạn vừa cung cấp các thước đo định lượng về hiệu quả của nhóm xanh lam theo thời gian.

Lưu ý: Bài viết này được viết và đóng góp bởi Dan Lisichkin, Thợ săn Đe dọa và Nhà nghiên cứu Tình báo Đe dọa tại Cymulate.

.