Ngày 14 tháng 3 năm 2023Ravie Lakshmanan An ninh mạng / Tấn công mạng

Các tổ chức chính phủ và tổ chức lớn đã bị một tác nhân đe dọa không xác định nhắm mục tiêu bằng cách khai thác lỗ hổng bảo mật trong phần mềm Fortinet FortiOS để dẫn đến mất dữ liệu, hệ điều hành và hỏng tệp.

Các nhà nghiên cứu của Fortinet, Guillaume Lovet và Alex Kong, cho biết: “Sự phức tạp của việc khai thác cho thấy một tác nhân tiên tiến và nó nhắm mục tiêu cao vào các mục tiêu chính phủ hoặc liên quan đến chính phủ”.

Lỗ hổng zero-day trong câu hỏi là CVE-2022-41328 (Điểm CVSS: 6,5), một lỗi truyền tải đường dẫn bảo mật trung bình trong FortiOS có thể dẫn đến việc thực thi mã tùy ý.

“Giới hạn không phù hợp của tên đường dẫn đối với lỗ hổng thư mục bị hạn chế (‘đường dẫn truyền tải') [CWE-22] trong FortiOS có thể cho phép kẻ tấn công có đặc quyền đọc và ghi các tệp tùy ý thông qua các lệnh CLI thủ công,” công ty lưu ý.

Thiếu sót ảnh hưởng đến các phiên bản FortiOS 6.0, 6.2, 6.4.0 đến 6.4.11, 7.0.0 đến 7.0.9 và 7.2.0 đến 7.2.3. Các bản sửa lỗi có sẵn trong các phiên bản 6.4.12, 7.0.10 và 7.2.4 tương ứng.

Tiết lộ được đưa ra vài ngày sau khi Fortinet phát hành các bản vá để giải quyết 15 lỗi bảo mật, bao gồm CVE-2022-41328 và sự cố tràn bộ đệm dựa trên heap quan trọng ảnh hưởng đến FortiOS và FortiProxy (CVE-2023-25610, điểm CVSS: 9,3).

Theo công ty có trụ sở tại Sunnyvale, nhiều thiết bị FortiGate của một khách hàng giấu tên đã gặp phải tình trạng “hệ thống đột ngột dừng và sau đó là lỗi khởi động”, cho thấy có sự vi phạm tính toàn vẹn.

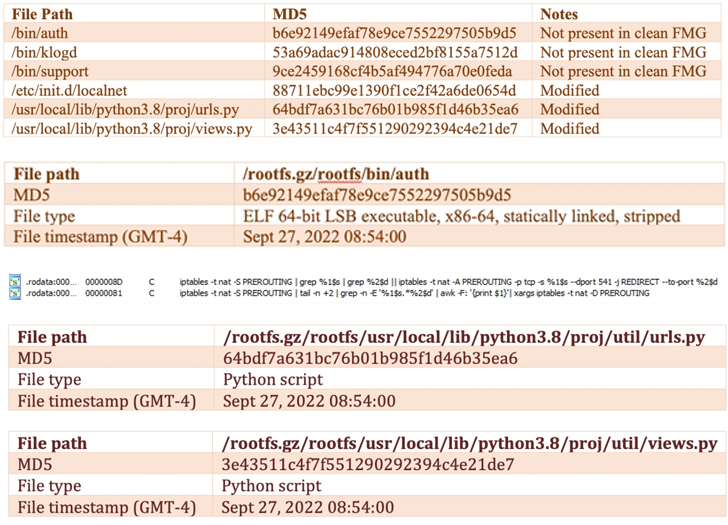

phân tích sâu hơn về vụ việc cho thấy rằng những kẻ đe dọa đã sửa đổi hình ảnh chương trình cơ sở của thiết bị để bao gồm một tải trọng mới (“/bin/fgfm”) sao cho tải trọng này luôn được khởi chạy trước khi quá trình khởi động bắt đầu.

Phần mềm độc hại /bin/fgfm được thiết kế để thiết lập liên hệ với máy chủ từ xa để tải xuống tệp, trích xuất dữ liệu từ máy chủ bị xâm nhập và cấp quyền truy cập shell từ xa.

Những thay đổi bổ sung được đưa vào phần sụn được cho là đã cung cấp cho kẻ tấn công quyền truy cập và kiểm soát liên tục, chưa kể thậm chí vô hiệu hóa xác minh phần sụn khi khởi động.

Fortinet cho biết cuộc tấn công được nhắm mục tiêu cao, với bằng chứng chỉ ra các tổ chức chính phủ hoặc liên kết với chính phủ.

Do sự phức tạp của việc khai thác, người ta nghi ngờ rằng kẻ tấn công có “sự hiểu biết sâu sắc về FortiOS và phần cứng cơ bản” và sở hữu các khả năng tiên tiến để thiết kế ngược các khía cạnh khác nhau của hệ điều hành FortiOS.

Hiện vẫn chưa rõ liệu tác nhân đe dọa có bất kỳ mối liên hệ nào với một nhóm xâm nhập khác đã được quan sát thấy đang vũ khí hóa lỗ hổng trong FortiOS SSL-VPN (CVE-2022-42475) vào đầu tháng 1 này để triển khai bộ cấy Linux hay không.