Ngày 13 tháng 3 năm 2023Ravie LakshmananBảo mật doanh nghiệp / Quyền riêng tư

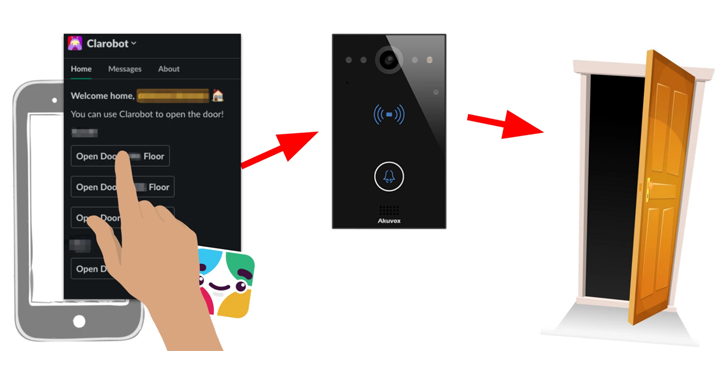

Hơn một chục lỗi bảo mật đã được tiết lộ trong E11, một sản phẩm liên lạc nội bộ thông minh do công ty Trung Quốc Akuvox sản xuất.

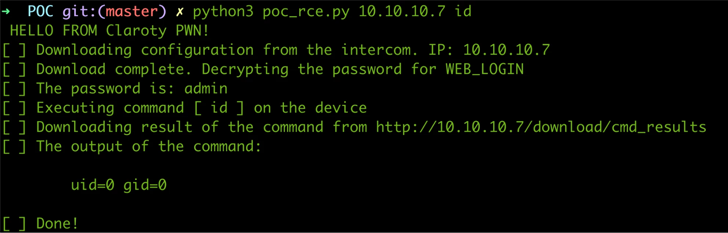

Nhà nghiên cứu bảo mật Vera Mens của Claroty cho biết: “Các lỗ hổng có thể cho phép kẻ tấn công thực thi mã từ xa để kích hoạt và điều khiển camera và micrô của thiết bị, đánh cắp video và hình ảnh hoặc giành được chỗ đứng trên mạng”.

Akuvox E11 được công ty mô tả trên trang web của mình là “SIP [Session Initiation Protocol] chuông cửa có hình được thiết kế đặc biệt cho biệt thự, nhà ở và căn hộ.”

Tuy nhiên, danh sách sản phẩm đã bị gỡ xuống khỏi trang web, hiển thị thông báo lỗi: “Trang không tồn tại.” Ảnh chụp nhanh do Google chụp cho thấy trang này mới hoạt động gần đây nhất vào ngày 12 tháng 3 năm 2023, 05:59:51 GMT.

Các cuộc tấn công có thể biểu hiện thông qua thực thi mã từ xa trong mạng cục bộ (LAN) hoặc kích hoạt từ xa camera và micrô của E11, cho phép kẻ thù thu thập và trích xuất các bản ghi đa phương tiện.

Vectơ tấn công thứ ba lợi dụng máy chủ giao thức truyền tệp (FTP) bên ngoài, không an toàn để tải xuống hình ảnh và dữ liệu được lưu trữ.

Các vấn đề nghiêm trọng nhất như sau –

CVE-2023-0344 (Điểm CVSS: 9,1) – Akuvox E11 dường như đang sử dụng phiên bản tùy chỉnh của máy chủ SSH dropbear. Máy chủ này cho phép một tùy chọn không an toàn mà theo mặc định không có trong máy chủ SSH dropbear chính thức.

CVE-2023-0345 (Điểm CVSS: 9,8) – Máy chủ vỏ bảo mật (SSH) Akuvox E11 được bật theo mặc định và người dùng root có thể truy cập được. Người dùng không thể thay đổi mật khẩu này.

CVE-2023-0352 (Điểm CVSS: 9,1) – Có thể truy cập trang web khôi phục mật khẩu Akuvox E11 mà không cần xác thực và kẻ tấn công có thể tải xuống tệp khóa thiết bị. Sau đó, kẻ tấn công có thể sử dụng trang này để đặt lại mật khẩu về mặc định.

CVE-2023-0354 (Điểm CVSS: 9,1) – Máy chủ web Akuvox E11 có thể được truy cập mà không cần bất kỳ xác thực người dùng nào và điều này có thể cho phép kẻ tấn công truy cập thông tin nhạy cảm, cũng như tạo và tải xuống các bản chụp gói với các URL mặc định đã biết.

Phần lớn trong số 13 vấn đề bảo mật vẫn chưa được khắc phục cho đến nay, với công ty bảo mật công nghiệp và IoT lưu ý rằng Akuvox kể từ đó đã giải quyết vấn đề về quyền của máy chủ FTP bằng cách vô hiệu hóa “khả năng liệt kê nội dung của nó để các tác nhân độc hại không thể liệt kê các tệp nữa.”

Những phát hiện này cũng đã khiến Cơ quan An ninh Cơ sở hạ tầng và An ninh Mạng Hoa Kỳ (CISA) đưa ra lời khuyên về Hệ thống Kiểm soát Công nghiệp (ICS) vào tuần trước.

“Việc khai thác thành công các lỗ hổng này có thể gây mất thông tin nhạy cảm, truy cập trái phép và cấp toàn quyền kiểm soát quản trị cho kẻ tấn công”, cơ quan này cảnh báo.

Trong trường hợp không có bản vá, các tổ chức sử dụng điện thoại cửa nên ngắt kết nối với internet cho đến khi các lỗ hổng được khắc phục để giảm thiểu các cuộc tấn công từ xa tiềm ẩn.

Bạn cũng nên thay đổi mật khẩu mặc định được sử dụng để bảo mật giao diện web và “phân đoạn và cách ly thiết bị Akuvox khỏi phần còn lại của mạng doanh nghiệp” để ngăn chặn các cuộc tấn công chuyển động bên.

Sự phát triển diễn ra khi Wago phát hành các bản vá cho một số bộ điều khiển logic khả trình (PLC) của mình để giải quyết bốn lỗ hổng (CVE-2022-45137, CVE-2022-45138, CVE-2022-45139 và CVE-2022-45140) hai trong số đó có thể bị lợi dụng để thỏa hiệp toàn bộ hệ thống.