Ngày 20 tháng 4 năm 2023Ravie LakshmananLinux / Tấn công mạng

Diễn viên khét tiếng được nhà nước bảo trợ của Bắc Triều Tiên được gọi là Nhóm La-xa-rơ đã được quy cho một chiến dịch mới nhắm vào người dùng Linux.

Các cuộc tấn công là một phần của hoạt động dai dẳng và lâu dài được theo dõi dưới tên Hoạt động công việc mơ ướcESET cho biết trong một báo cáo mới được công bố ngày hôm nay.

Những phát hiện này rất quan trọng, đặc biệt là vì nó đánh dấu ví dụ tài liệu công khai đầu tiên về kẻ thù sử dụng phần mềm độc hại Linux như một phần của kế hoạch kỹ thuật xã hội này.

Operation Dream Job, còn được gọi là DeathNote hoặc NukeSped, đề cập đến nhiều đợt tấn công trong đó nhóm tận dụng các lời mời làm việc gian lận như một chiêu dụ để lừa các mục tiêu nhẹ dạ tải xuống phần mềm độc hại. Nó cũng thể hiện sự trùng lặp với hai cụm Lazarus khác được gọi là Chiến dịch In(ter)ception và Chiến dịch North Star.

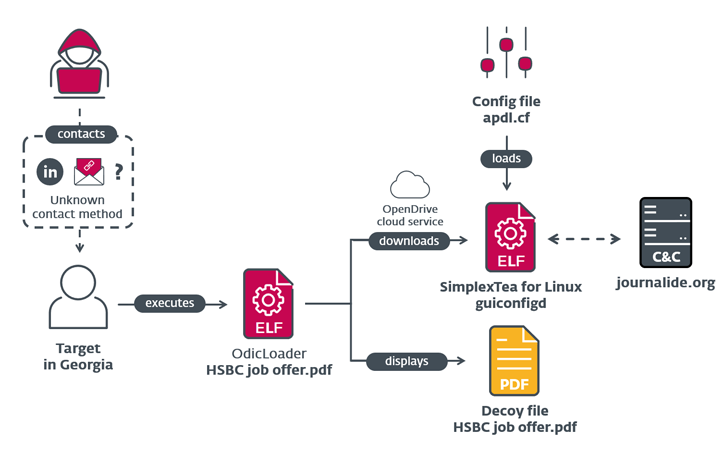

Chuỗi tấn công do ESET phát hiện không khác ở chỗ nó cung cấp một lời mời làm việc giả mạo của HSBC dưới dạng mồi nhử trong tệp lưu trữ ZIP, sau đó được sử dụng để khởi chạy một cửa hậu Linux có tên SimplexTea được phân phối qua tài khoản lưu trữ đám mây OpenDrive.

Mặc dù phương pháp chính xác được sử dụng để phân phối tệp ZIP vẫn chưa được biết, nhưng nó bị nghi ngờ là lừa đảo trực tiếp hoặc tin nhắn trực tiếp trên linkedin. Cửa hậu, được viết bằng C++, có những điểm tương đồng với BADCALL, một trojan Windows trước đây được cho là của nhóm.

Hơn nữa, ESET cho biết họ đã xác định được những điểm tương đồng giữa các hiện vật được sử dụng trong chiến dịch Công việc trong mơ và những thứ được khai quật như một phần của cuộc tấn công chuỗi cung ứng vào nhà phát triển phần mềm VoIP 3CX được đưa ra ánh sáng vào tháng trước.

Điều này cũng bao gồm miền chỉ huy và kiểm soát (C2) “journalide[.]org”, được liệt kê là một trong bốn máy chủ C2 được sử dụng bởi các dòng phần mềm độc hại được phát hiện trong môi trường 3CX.

Các dấu hiệu cho thấy việc chuẩn bị cho cuộc tấn công chuỗi cung ứng đã được tiến hành từ tháng 12 năm 2022, khi một số thành phần được cam kết với nền tảng lưu trữ mã GitHub.

Phát hiện này không chỉ củng cố mối liên kết hiện có giữa Lazarus Group và thỏa hiệp 3CX, mà còn chứng minh thành công liên tục của tác nhân đe dọa với dàn dựng các cuộc tấn công chuỗi cung ứng kể từ năm 2020.