Ngày 08 tháng 6 năm 2023Ravie Lakshmanan Đe dọa mạng / Hacking

Diễn viên đe dọa nhà nước quốc gia Bắc Triều Tiên được gọi là kimsuky đã được liên kết với một chiến dịch kỹ thuật xã hội nhắm mục tiêu vào các chuyên gia trong các vấn đề của Bắc Triều Tiên với mục tiêu đánh cắp thông tin đăng nhập Google và phân phối phần mềm độc hại do thám.

“Hơn nữa, mục tiêu của Kimsuky còn mở rộng sang việc đánh cắp thông tin đăng ký từ NK News,” công ty an ninh mạng SentinelOne cho biết trong một báo cáo được chia sẻ với The Hacker News.

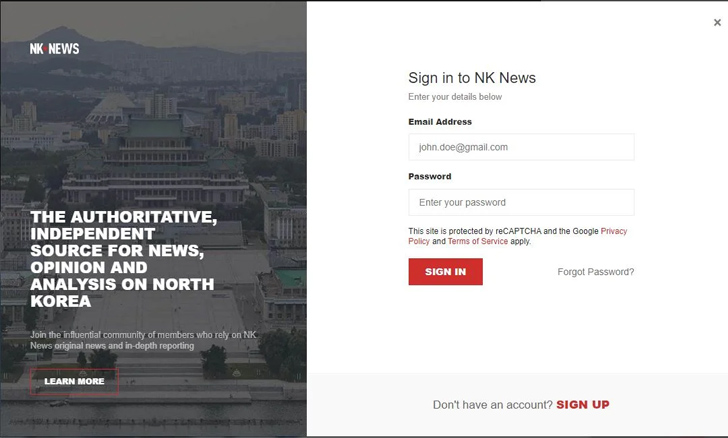

“Để đạt được điều này, nhóm phân phối email thu hút các cá nhân mục tiêu đăng nhập vào trang web độc hại nknews[.]pro, giả dạng là trang NK News đích thực. Biểu mẫu đăng nhập được trình bày cho mục tiêu được thiết kế để nắm bắt thông tin xác thực đã nhập.”

NK News, được thành lập vào năm 2011, là một trang web tin tức dựa trên thuê bao của Mỹ cung cấp các câu chuyện và phân tích về Triều Tiên.

Tiết lộ được đưa ra vài ngày sau khi các cơ quan tình báo Hoa Kỳ và Hàn Quốc đưa ra cảnh báo về việc Kimsuky sử dụng các chiến thuật kỹ thuật xã hội để tấn công các nhóm chuyên gia tư vấn, học viện và các lĩnh vực truyền thông. Tuần trước, nhóm đe dọa đã bị Bộ Ngoại giao Hàn Quốc trừng phạt.

Hoạt động ít nhất là từ năm 2012, Kimsuky được biết đến với các chiến thuật lừa đảo trực tuyến và nỗ lực thiết lập lòng tin và mối quan hệ với các mục tiêu đã định trước khi cung cấp phần mềm độc hại, một công cụ do thám có tên là ReconShark.

Mục tiêu cuối cùng của các chiến dịch là thu thập thông tin tình báo chiến lược, hiểu biết địa chính trị và truy cập thông tin nhạy cảm có giá trị đối với Triều Tiên.

Nhà nghiên cứu bảo mật Aleksandar Milenkoski cho biết: “Cách tiếp cận của họ làm nổi bật cam kết của nhóm trong việc tạo ra cảm giác hòa hợp với các cá nhân mà họ nhắm mục tiêu, có khả năng làm tăng tỷ lệ thành công của các hoạt động độc hại tiếp theo của họ”.

Những phát hiện này cũng theo sau những tiết lộ mới từ chính phủ Hàn Quốc rằng hơn 130 người theo dõi Triều Tiên đã bị chọn ra như một phần của chiến dịch lừa đảo do nhóm tin tặc do chính phủ hậu thuẫn dàn dựng.

Hơn nữa, với việc Triều Tiên kiếm được một phần đáng kể thu nhập ngoại tệ từ các cuộc tấn công mạng và trộm cắp tiền điện tử, các tác nhân đe dọa hoạt động vì lợi ích của chế độ đã bị phát hiện là giả mạo các tổ chức tài chính và công ty đầu tư mạo hiểm ở Nhật Bản, Hoa Kỳ và Việt Nam .

Công ty an ninh mạng Recorded Future đã kết nối hoạt động với một nhóm được theo dõi là TAG-71, một nhóm con của Lazarus còn được gọi là APT38, BlueNoroff, Nickel Gladstone, Sapphire Sleet, Stardust Chollima và TA444.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Tập thể đối thủ có một hồ sơ theo dõi lâu đời về việc thực hiện các chiến dịch xâm nhập có động cơ tài chính nhắm vào các sàn giao dịch tiền điện tử, ngân hàng thương mại và hệ thống thanh toán thương mại điện tử trên toàn thế giới để trích tiền bất hợp pháp cho quốc gia bị trừng phạt.

“Sự thỏa hiệp của các công ty tài chính và đầu tư và khách hàng của họ có thể tiết lộ thông tin bí mật hoặc nhạy cảm, có thể dẫn đến hành động pháp lý hoặc quy định, gây nguy hiểm cho các cuộc đàm phán hoặc thỏa thuận kinh doanh đang chờ xử lý hoặc tiết lộ thông tin gây tổn hại đến danh mục đầu tư chiến lược của công ty”, công ty lưu ý.

Chuỗi bằng chứng cho đến nay cho thấy rằng động cơ của Lazarus Group vừa là hoạt động gián điệp vừa bị thúc đẩy về mặt tài chính, điều mà tác nhân đe dọa đã đổ lỗi cho vụ hack Atomic Wallet gần đây dẫn đến hành vi trộm cắp tài sản tiền điện tử trị giá 35 triệu đô la, đây là vụ việc mới nhất trong một danh sách dài của các công ty tiền điện tử bị hack trong vài năm qua.

Công ty phân tích chuỗi khối cho biết: “Việc rửa tài sản tiền điện tử bị đánh cắp tuân theo một loạt các bước khớp chính xác với những bước được sử dụng để rửa tiền thu được từ các vụ hack trước đây do Lazarus Group thực hiện”.

“Các tài sản bị đánh cắp đang được rửa bằng các dịch vụ cụ thể, bao gồm cả máy trộn Sinbad, cũng đã được sử dụng để rửa tiền thu được từ các vụ hack trước đây do Tập đoàn Lazarus thực hiện.”