Một tác nhân đe dọa liên quan đến hoạt động ransomware-as-a-service (RaaS) của LockBit 3.0 đã được quan sát thấy lạm dụng công cụ dòng lệnh của Bộ bảo vệ Windows để giải mã và tải các tải trọng Cobalt Strike.

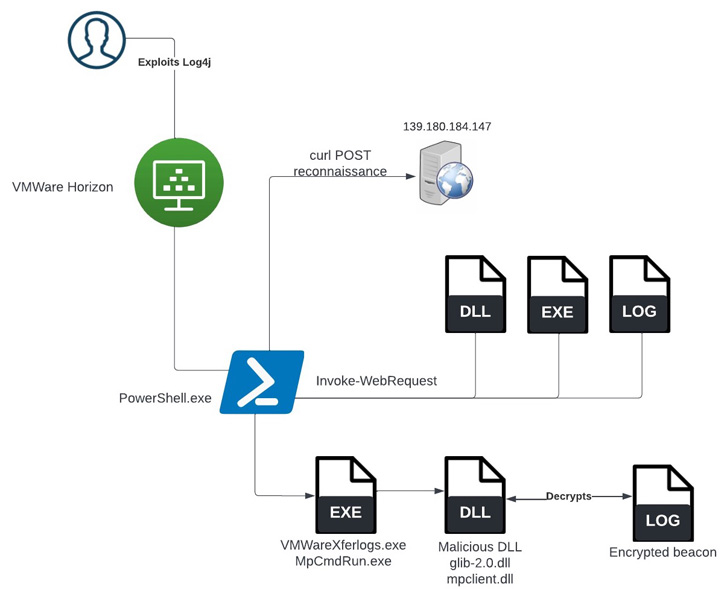

Theo một báo cáo được SentinelOne công bố vào tuần trước, sự cố xảy ra sau khi có được quyền truy cập ban đầu thông qua lỗ hổng log4shell đối với một Máy chủ VMware Horizon chưa được vá.

“Sau khi đạt được quyền truy cập ban đầu, các tác nhân đe dọa thực hiện một loạt lệnh liệt kê và cố gắng chạy nhiều công cụ sau khai thác, bao gồm Meterpreter, PowerShell Empire và một cách mới để tải bên cạnh Cobalt Strike”, nhà nghiên cứu Julio Dantas, James Haughom, và Julien Reisdorffer nói.

LockBit 3.0 (hay còn gọi là LockBit Black), đi kèm với khẩu hiệu “Make Ransomware Great Again !,” là phiên bản tiếp theo của gia đình LockBit RaaS xuất hiện vào tháng 6 năm 2022 để khắc phục những điểm yếu nghiêm trọng được phát hiện trong phiên bản tiền nhiệm.

Nó đáng chú ý vì đã thiết lập tiền thưởng lỗi đầu tiên cho một chương trình RaaS. Bên cạnh tính năng trang web rò rỉ đã được cải tiến lại cho các mục tiêu không tuân thủ và xuất bản dữ liệu được trích xuất, nó cũng bao gồm một công cụ tìm kiếm mới để giúp dễ dàng tìm thấy dữ liệu nạn nhân cụ thể hơn.

Việc sử dụng các kỹ thuật sống ngoài đất liền (LotL) của những kẻ xâm nhập mạng, trong đó phần mềm và chức năng hợp pháp có sẵn trong hệ thống được sử dụng để khai thác sau, không phải là mới và thường được coi là một nỗ lực để tránh bị phần mềm bảo mật phát hiện. .

Đầu tháng 4 này, một chi nhánh của LockBit được phát hiện đã tận dụng tiện ích dòng lệnh của VMware có tên là VMwareXferlogs.exe để thả Cobalt Strike. Điều khác biệt lần này là việc sử dụng MpCmdRun.exe để đạt được cùng một mục tiêu.

MpCmdRun.exe là một công cụ dòng lệnh để thực hiện các chức năng khác nhau trong Microsoft Defender Antivirus, bao gồm quét phần mềm độc hại, thu thập dữ liệu chẩn đoán và khôi phục dịch vụ về phiên bản trước, trong số các chức năng khác.

Trong sự cố được phân tích bởi SentinelOne, truy cập ban đầu được thực hiện bằng cách tải xuống tải trọng Cobalt Strike từ một máy chủ từ xa, sau đó được giải mã và tải bằng tiện ích Windows Defender.

Các nhà nghiên cứu cho biết: “Các công cụ cần nhận được sự giám sát kỹ lưỡng là bất kỳ công cụ nào mà tổ chức hoặc phần mềm bảo mật của tổ chức đã đưa ra ngoại lệ.

“Các sản phẩm như VMware và Windows Defender có mức độ phổ biến cao trong doanh nghiệp và tiện ích cao đối với các tác nhân đe dọa nếu chúng được phép hoạt động bên ngoài các biện pháp kiểm soát bảo mật đã cài đặt.”

Các phát hiện được đưa ra khi các nhà môi giới truy cập ban đầu (IAB) đang tích cực bán quyền truy cập vào mạng công ty, bao gồm cả các nhà cung cấp dịch vụ được quản lý (MSP), cho các tác nhân đe dọa đồng nghiệp vì lợi nhuận, từ đó đưa ra cách thỏa hiệp với các khách hàng phía dưới.

Vào tháng 5 năm 2022, các cơ quan an ninh mạng từ Úc, Canada, New Zealand, Anh và Mỹ đã cảnh báo về các cuộc tấn công vũ khí hóa các nhà cung cấp dịch vụ được quản lý dễ bị tấn công (MSP) như một “vectơ truy cập ban đầu vào nhiều mạng nạn nhân, với các tác động phân tầng trên toàn cầu.”

Nhà nghiên cứu Harlan Carvey của Huntress cho biết: “Các MSP vẫn là mục tiêu chuỗi cung ứng hấp dẫn đối với những kẻ tấn công, đặc biệt là IAB,” nhà nghiên cứu của Huntress, Harlan Carvey cho biết, đồng thời kêu gọi các công ty bảo mật mạng của họ và thực hiện xác thực đa yếu tố (MFA).

.