Một khung lệnh và điều khiển (C2) không có tài liệu trước đây có tên là Alchimist có thể đang được sử dụng một cách tự nhiên để nhắm mục tiêu các hệ thống Windows, macOS và Linux.

“Alchimist C2 có giao diện web được viết bằng tiếng Trung giản thể và có thể tạo trọng tải được định cấu hình, thiết lập các phiên từ xa, triển khai tải trọng tới các máy từ xa, chụp ảnh màn hình, thực hiện lệnh shellcode từ xa và chạy các lệnh tùy ý”, Cisco Talos cho biết trong một báo cáo chia sẻ với The Hacker News.

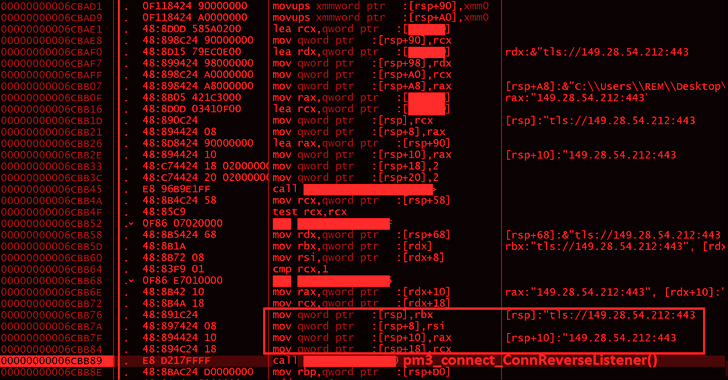

Được viết bằng GoLang, Alchimist được bổ sung bởi một thiết bị cấy đèn hiệu gọi là Insekt, đi kèm với các tính năng truy cập từ xa có thể được hỗ trợ bởi máy chủ C2.

Việc phát hiện ra Alchimist và các loại phần mềm cấy ghép phần mềm độc hại của nó diễn ra ba tháng sau khi Talos cũng trình bày chi tiết về một khuôn khổ độc lập khác được gọi là Manjusaka, được gọi là “anh em ruột của Sliver và Cobalt Strike”.

Thú vị hơn nữa, cả Manjusaka và Alchimist đều có các chức năng tương tự nhau, mặc dù có sự khác biệt trong cách triển khai khi nói đến giao diện web.

Bảng điều khiển Alchimist C2 còn có khả năng tạo các đoạn mã PowerShell và wget cho Windows và Linux, có khả năng cho phép kẻ tấn công làm thịt các chuỗi lây nhiễm của họ để phân phối tải trọng Insekt RAT.

Sau đó, các hướng dẫn có thể được nhúng vào một maldoc đính kèm với một email lừa đảo mà khi mở ra, nó sẽ tải xuống và khởi chạy backdoor trên máy bị xâm phạm.

Về phần mình, trojan được trang bị các tính năng thường có trong các cửa hậu loại này, cho phép phần mềm độc hại lấy thông tin hệ thống, chụp ảnh màn hình, chạy các lệnh tùy ý và tải xuống các tệp từ xa, trong số các tính năng khác.

Hơn nữa, phiên bản Linux của Insekt có khả năng liệt kê nội dung của thư mục “.ssh” và thậm chí thêm các khóa SSH mới vào tệp “~ / .ssh / allow_keys” để tạo điều kiện truy cập từ xa qua SSH.

Nhưng trong một dấu hiệu cho thấy tác nhân đe dọa đằng sau hoạt động này cũng có macOS trong tầm ngắm của họ, Talos cho biết họ đã phát hiện ra một ống nhỏ giọt Mach-O khai thác lỗ hổng PwnKit (CVE-2021-4034) để đạt được đặc quyền leo thang.

“Tuy nhiên, điều này [pkexec] Talos lưu ý rằng tiện ích không được cài đặt trên MacOSX theo mặc định, có nghĩa là việc nâng cấp các đặc quyền không được đảm bảo.

Các chức năng chồng chéo Manjusaka và Alchimist chỉ ra một bước tiến trong việc sử dụng “khuôn khổ C2 bao gồm tất cả” có thể được sử dụng để quản trị và ra lệnh và điều khiển từ xa.

Các nhà nghiên cứu cho biết: “Một kẻ đe dọa có được quyền truy cập đặc quyền vào máy của nạn nhân giống như có một con dao của Quân đội Thụy Sĩ, cho phép thực hiện các lệnh hoặc mã vỏ tùy ý trong môi trường của nạn nhân, dẫn đến những ảnh hưởng đáng kể đến tổ chức mục tiêu,” các nhà nghiên cứu cho biết.