Ngày 22 tháng 3 năm 2023Ravie LakshmananThông tin về mối đe dọa mạng

Tác nhân đe dọa liên tục nâng cao (APT) của Bắc Triều Tiên có tên là ScarCruft đang sử dụng các tệp Trợ giúp HTML được biên dịch của Microsoft (CHM) được vũ khí hóa để tải xuống phần mềm độc hại bổ sung.

Theo nhiều báo cáo từ Trung tâm ứng phó khẩn cấp bảo mật AhnLab (ASEC), SEKOIA.IO và Zscaler, sự phát triển này minh họa cho những nỗ lực không ngừng của nhóm nhằm tinh chỉnh và trang bị lại các chiến thuật của mình để tránh bị phát hiện.

“Nhóm không ngừng phát triển các công cụ, kỹ thuật và quy trình của mình trong khi thử nghiệm các định dạng tệp và phương pháp mới để vượt qua các nhà cung cấp bảo mật”, các nhà nghiên cứu của Zscaler, Sudeep Singh và Naveen Selvan, cho biết trong một phân tích mới được công bố hôm thứ Ba.

ScarCruft, cũng được theo dõi dưới tên APT37, Reaper, RedEyes và Ricochet Chollima, đã thể hiện nhịp độ hoạt động gia tăng kể từ đầu năm, nhắm mục tiêu vào các thực thể khác nhau của Hàn Quốc cho mục đích gián điệp. Nó được biết là hoạt động kể từ ít nhất là năm 2012.

Tháng trước, ASEC đã tiết lộ một chiến dịch sử dụng các tệp HWP lợi dụng lỗ hổng bảo mật trong phần mềm xử lý văn bản Hangul để triển khai một cửa sau có tên là M2RAT.

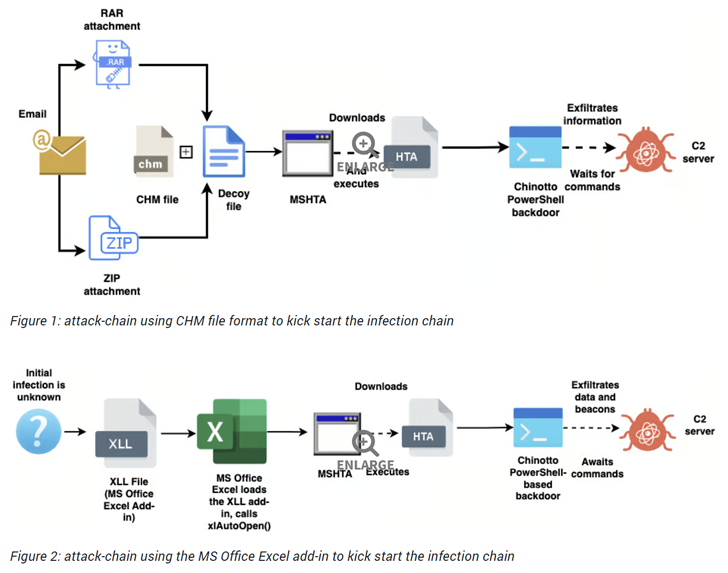

Nhưng những phát hiện mới cho thấy tác nhân đe dọa cũng đang sử dụng các định dạng tệp khác như CHM, HTA, LNK, XLL và các tài liệu Microsoft Office dựa trên macro trong các cuộc tấn công lừa đảo nhắm vào các mục tiêu Hàn Quốc.

Các chuỗi lây nhiễm này thường phục vụ để hiển thị tệp mồi nhử và triển khai phiên bản cập nhật của bộ cấy dựa trên PowerShell được gọi là Chinotto, có khả năng thực thi các lệnh do máy chủ gửi và lấy cắp dữ liệu nhạy cảm.

Một số khả năng mới của Chinotto bao gồm chụp ảnh màn hình cứ sau 5 giây và ghi lại các lần nhấn phím. Thông tin đã chụp được lưu trong kho lưu trữ ZIP và được gửi đến máy chủ từ xa.

Thông tin chi tiết về các vectơ tấn công khác nhau của ScarCruft đến từ kho lưu trữ GitHub do tập thể đối thủ duy trì để lưu trữ các tải trọng độc hại kể từ tháng 10 năm 2020.

Các nhà nghiên cứu của Zscaler cho biết: “Tác nhân đe dọa đã có thể duy trì kho lưu trữ GitHub, thường xuyên dàn dựng các tải trọng độc hại trong hơn hai năm mà không bị phát hiện hoặc gỡ xuống”.

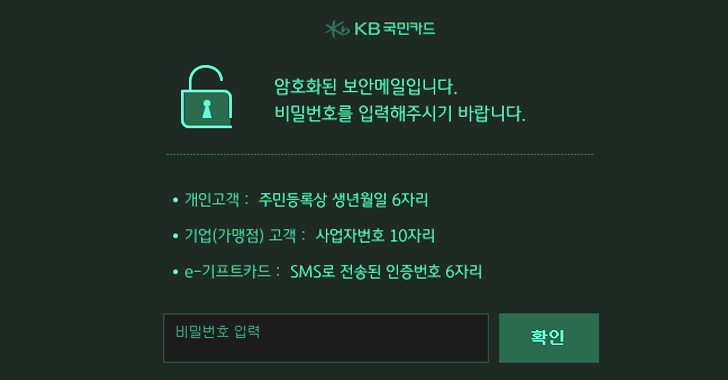

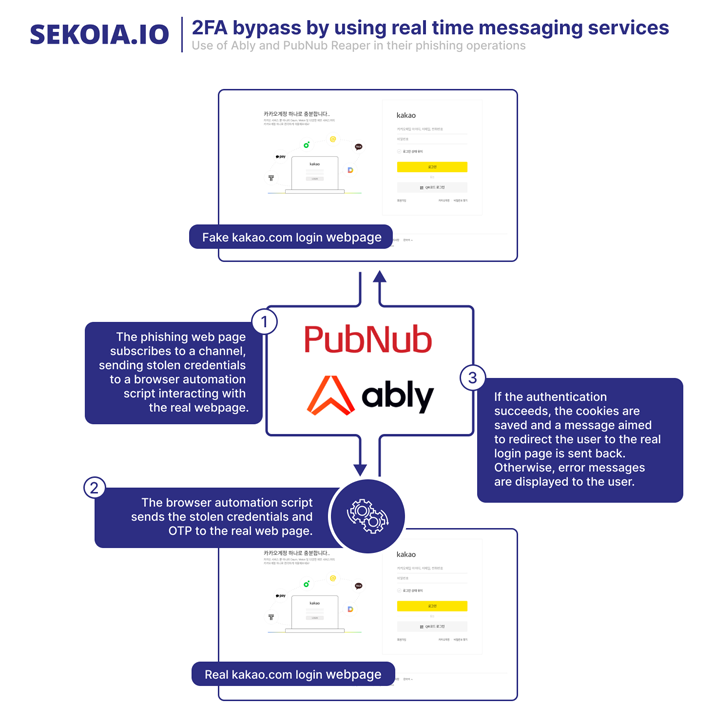

Ngoài phân phối phần mềm độc hại, ScarCruft cũng đã được quan sát thấy phục vụ các trang web lừa đảo thông tin xác thực nhắm mục tiêu vào nhiều dịch vụ email và đám mây như Naver, iCloud, Kakao, Mail.ru và 163.com.

Tuy nhiên, vẫn chưa rõ các nạn nhân truy cập các trang này như thế nào, làm tăng khả năng chúng có thể đã được nhúng bên trong iframe trên các trang web do kẻ tấn công kiểm soát hoặc được gửi dưới dạng tệp đính kèm HTML qua email.

SEKOIA.IO cũng phát hiện ra một phần mềm độc hại có tên AblyGo, một cửa hậu được viết bằng Go sử dụng khung nhắn tin thời gian thực Ably để nhận lệnh.

Việc sử dụng các tệp CHM để buôn lậu phần mềm độc hại dường như cũng đang gây chú ý với các nhóm liên kết khác của Bắc Triều Tiên, với việc ASEC phát hiện ra một chiến dịch lừa đảo do Kimsuky dàn dựng để phân phối một cửa hậu chịu trách nhiệm thu thập dữ liệu khay nhớ tạm và ghi lại các lần nhấn phím.