Một bản vá bảo mật không chính thức đã được cung cấp cho lỗ hổng zero-day mới của Windows trong Công cụ chẩn đoán hỗ trợ của Microsoft (MSDT), ngay cả khi lỗ hổng Follina tiếp tục bị khai thác trong tự nhiên.

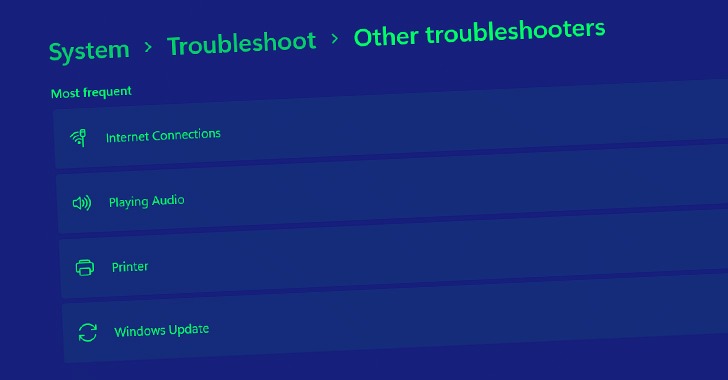

Vấn đề – được tham chiếu là Chó đi bộ – liên quan đến lỗ hổng truyền qua đường dẫn có thể bị khai thác để lưu trữ tệp thực thi độc hại vào thư mục Khởi động Windows khi mục tiêu tiềm năng mở tệp lưu trữ “.diagcab” được chế tạo đặc biệt có chứa tệp cấu hình chẩn đoán.

Ý tưởng là tải trọng sẽ được thực thi vào lần tiếp theo nạn nhân đăng nhập vào hệ thống sau khi khởi động lại. Lỗ hổng này ảnh hưởng đến tất cả các phiên bản Windows, bắt đầu từ Windows 7 và Server Server 2008 cho đến các phiên bản mới nhất.

DogWalk ban đầu được tiết lộ bởi nhà nghiên cứu bảo mật Imre Rad vào tháng 1 năm 2020 sau khi Microsoft thừa nhận vấn đề và coi đó không phải là vấn đề bảo mật.

Gã khổng lồ công nghệ cho biết: “Có một số loại tệp có thể thực thi mã theo cách như vậy nhưng không phải là tệp thực thi về mặt kỹ thuật. “Và một số trong số này được coi là không an toàn cho người dùng tải xuống / nhận trong email, thậm chí ‘.diagcab' bị chặn theo mặc định trong Outlook trên web và những nơi khác.”

Mặc dù tất cả các tệp được tải xuống và nhận qua email đều bao gồm thẻ Mark-of-the-Web (MOTW) được sử dụng để xác định nguồn gốc của chúng và kích hoạt phản hồi bảo mật thích hợp, Mitja Kolsek của 0patch lưu ý rằng ứng dụng MSDT không được thiết kế để kiểm tra cờ này và do đó cho phép mở tệp .diagcab mà không cần cảnh báo.

“Outlook không phải là phương tiện giao hàng duy nhất: tệp như vậy được tất cả các trình duyệt chính bao gồm Microsoft Edge tải xuống một cách vui vẻ bằng cách truy cập (!) Một trang web và chỉ cần một cú nhấp chuột (hoặc nhấp chuột sai) trong danh sách tải xuống của trình duyệt để có nó đã mở ra, “Kolsek nói.

“Không có cảnh báo nào được hiển thị trong quá trình này, ngược lại với việc tải xuống và mở bất kỳ tệp đã biết nào khác có khả năng thực thi [the] mã của kẻ tấn công. “

Các bản vá và mối quan tâm mới đến lỗi zero-day theo sau việc khai thác tích cực lỗ hổng thực thi mã từ xa “Follina” bằng cách tận dụng các tài liệu Word có chứa phần mềm độc hại lạm dụng lược đồ URI giao thức “ms-msdt:”.

Theo công ty bảo mật doanh nghiệp Proofpoint, lỗ hổng (CVE-2022-30190, điểm CVSS: 7,8) đang được vũ khí hóa bởi một tác nhân đe dọa được theo dõi là TA570 để cung cấp trojan đánh cắp thông tin QBot (hay còn gọi là Qakbot).

Công ty cho biết trong một loạt các tweet mô tả chi tiết các cuộc tấn công lừa đảo, “Actor sử dụng các tin nhắn bị chiếm quyền điều khiển luồng có đính kèm HTML.

“Lưu trữ chứa IMG với tài liệu Word, tệp lối tắt và DLL. LNK sẽ thực thi DLL để khởi động QBot. Tài liệu sẽ tải và thực thi tệp HTML chứa PowerShell lạm dụng CVE-2022-30190 được sử dụng để tải xuống và thực thi Qbot. “

QBot cũng đã được sử dụng bởi các nhà môi giới truy cập ban đầu để có được quyền truy cập ban đầu vào các mạng mục tiêu, cho phép các chi nhánh của ransomware lợi dụng chỗ đứng để triển khai phần mềm độc hại mã hóa tệp.

Báo cáo DFIR, vào đầu năm nay, cũng ghi lại cách lây nhiễm QBot với tốc độ nhanh chóng, cho phép phần mềm độc hại thu thập dữ liệu trình duyệt và email Outlook chỉ 30 phút sau khi truy cập ban đầu và truyền tải trọng đến một máy trạm lân cận trong khoảng thời gian 50 phút .

.