Ngày 22 tháng 3 năm 2023Ravie LakshmananDevOpsSec / Phần mềm độc hại

Kho lưu trữ NuGet là mục tiêu của một “cuộc tấn công tinh vi và có tính độc hại cao” mới nhằm mục đích lây nhiễm phần mềm độc hại đánh cắp tiền điện tử vào các hệ thống của nhà phát triển .NET.

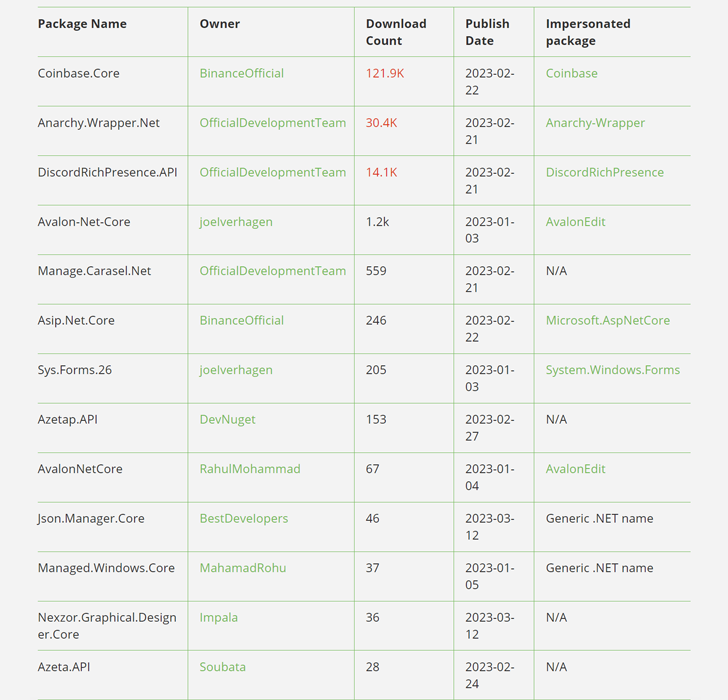

13 gói giả mạo, được tải xuống hơn 160.000 lần trong tháng qua, đã bị gỡ xuống.

Các nhà nghiên cứu của JFrog, Natan Nehorai và Brian Moussalli, cho biết: “Các gói chứa tập lệnh PowerShell sẽ thực thi khi cài đặt và kích hoạt tải xuống tải trọng ‘giai đoạn thứ hai', có thể được thực thi từ xa”.

Mặc dù trước đây các gói NuGet được phát hiện có chứa lỗ hổng bảo mật và bị lạm dụng để phát tán các liên kết lừa đảo, nhưng sự phát triển này đánh dấu lần đầu tiên phát hiện ra các gói có mã độc.

Ba trong số các gói được tải xuống nhiều nhất – Coinbase.Core, Anarchy.Wrapper.Net và DiscordRichPresence.API – chỉ riêng đã chiếm 166.000 lượt tải xuống, mặc dù cũng có thể các tác nhân đe dọa đã tăng số lượng tải xuống một cách giả tạo bằng cách sử dụng bot để làm cho chúng có vẻ hợp pháp hơn.

Việc sử dụng Coinbase và Discord nhấn mạnh sự phụ thuộc liên tục vào các kỹ thuật đánh máy, trong đó các gói giả mạo được gán tên giống với các gói hợp pháp, nhằm lừa các nhà phát triển tải xuống chúng.

Phần mềm độc hại được tích hợp trong các gói phần mềm hoạt động như một tập lệnh nhỏ giọt và được thiết kế để tự động chạy mã PowerShell để truy xuất tệp nhị phân tiếp theo từ một máy chủ được mã hóa cứng.

Là một cơ chế che giấu được thêm vào, một số gói không nhúng trực tiếp tải trọng độc hại, thay vào đó tìm nạp nó thông qua một gói bẫy booby khác dưới dạng phụ thuộc.

Rắc rối hơn nữa, kết nối đến máy chủ chỉ huy và kiểm soát (C2) xảy ra qua HTTP (trái ngược với HTTPS), khiến nó dễ bị tấn công bởi kẻ trung gian (AiTM).

Phần mềm độc hại giai đoạn hai là thứ mà JFrog mô tả là “tải trọng thực thi hoàn toàn tùy chỉnh” có thể được chuyển đổi linh hoạt theo ý muốn vì nó được truy xuất từ máy chủ C2.

Giai đoạn thứ hai cung cấp một số khả năng bao gồm trình đánh cắp tiền điện tử và mô-đun cập nhật tự động gửi lệnh ping đến máy chủ C2 để biết phiên bản cập nhật của phần mềm độc hại.

Những phát hiện này được đưa ra khi chuỗi cung ứng phần mềm đã trở thành một con đường ngày càng sinh lợi để xâm phạm hệ thống của các nhà phát triển và lén lút truyền mã cửa sau cho người dùng hạ nguồn.

Shachar Menashe, giám đốc cấp cao của JFrog Security Research, cho biết trong một tuyên bố được chia sẻ với The Hacker News: “Điều này chứng tỏ rằng không có kho lưu trữ nguồn mở nào an toàn trước các tác nhân độc hại.

“Các nhà phát triển .NET sử dụng NuGet vẫn có nguy cơ cao bị mã độc lây nhiễm vào môi trường của họ và nên thận trọng khi quản lý các thành phần nguồn mở để sử dụng trong các bản dựng của họ – và ở mọi bước trong vòng đời phát triển phần mềm – để đảm bảo duy trì chuỗi cung ứng phần mềm chắc chắn.”