Một chiến dịch lừa đảo email mới đã được phát hiện sử dụng chiến thuật chiếm quyền điều khiển cuộc trò chuyện để đưa phần mềm độc hại đánh cắp thông tin IceID vào các máy bị nhiễm bằng cách sử dụng các máy chủ Microsoft Exchange chưa được vá lỗi và công khai.

Công ty Intezer của Israel cho biết trong một báo cáo được chia sẻ với The Hacker News: “Các email sử dụng một kỹ thuật xã hội hóa nhằm chiếm quyền điều khiển cuộc trò chuyện (còn được gọi là chiếm quyền điều khiển luồng)”. “Một thư trả lời giả mạo cho một email bị đánh cắp trước đó đang được sử dụng như một cách để thuyết phục người nhận mở tệp đính kèm. Điều này đáng chú ý vì nó làm tăng độ tin cậy của email lừa đảo và có thể gây ra tỷ lệ lây nhiễm cao.”

Làn sóng tấn công mới nhất, được phát hiện vào giữa tháng 3 năm 2022, được cho là nhằm vào các tổ chức trong lĩnh vực năng lượng, chăm sóc sức khỏe, luật và dược phẩm.

IceID, hay còn gọi là BokBot, giống như các đối tác của nó là TrickBot và Emotet, là một trojan ngân hàng đã phát triển để trở thành điểm xâm nhập của các mối đe dọa tinh vi hơn, bao gồm ransomware do con người vận hành và công cụ mô phỏng kẻ thù Cobalt Strike.

Nó có khả năng kết nối với một máy chủ từ xa và tải xuống các công cụ và thiết bị cấy ghép giai đoạn tiếp theo cho phép những kẻ tấn công thực hiện các hoạt động tiếp theo và di chuyển ngang qua các mạng bị ảnh hưởng để phát tán thêm phần mềm độc hại.

Vào tháng 6 năm 2021, công ty bảo mật doanh nghiệp Proofpoint đã tiết lộ một chiến thuật đang phát triển trong bối cảnh tội phạm mạng, trong đó các nhà môi giới truy cập ban đầu đã được quan sát thấy xâm nhập vào mạng mục tiêu thông qua các tải trọng phần mềm độc hại giai đoạn đầu như IcedID để triển khai tải trọng ransomware Egregor, Maze và REvil.

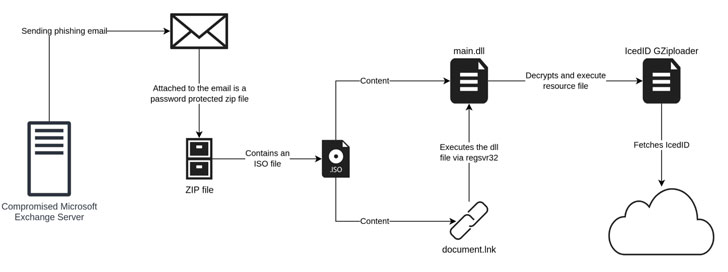

Trong khi các chiến dịch IcedID trước đó đã tận dụng các biểu mẫu liên hệ trên trang web để gửi các liên kết có chứa phần mềm độc hại đến các tổ chức, thì phiên bản hiện tại của ngân hàng tấn công vào các máy chủ Microsoft Exchange dễ bị tấn công để gửi các email thu hút từ một tài khoản bị xâm nhập, cho thấy một bước tiến xa hơn của kỹ thuật xã hội kế hoạch.

Các nhà nghiên cứu Joakim Kennedy và Ryan Robinson cho biết: “Trọng tải cũng đã chuyển từ việc sử dụng các tài liệu Office sang sử dụng các tệp ISO với tệp Windows LNK và tệp DLL,” các nhà nghiên cứu Joakim Kennedy và Ryan Robinson cho biết. “Việc sử dụng các tệp ISO cho phép tác nhân đe dọa vượt qua các kiểm soát Đánh dấu của trang web, dẫn đến việc phần mềm độc hại thực thi mà không cần cảnh báo cho người dùng.”

Ý tưởng là gửi các thư trả lời gian lận đến một chuỗi email hiện có bị cướp từ tài khoản của nạn nhân bằng cách sử dụng địa chỉ email của cá nhân bị xâm phạm để làm cho các email lừa đảo có vẻ hợp pháp hơn.

Các nhà nghiên cứu kết luận: “Việc sử dụng chiếm quyền điều khiển cuộc trò chuyện là một kỹ thuật xã hội mạnh mẽ có thể làm tăng tỷ lệ lừa đảo thành công”, các nhà nghiên cứu kết luận. “Bằng cách sử dụng phương pháp này, email có vẻ hợp pháp hơn và được vận chuyển qua các kênh thông thường cũng có thể bao gồm các sản phẩm bảo mật.”

.