Các bề mặt tấn công đang phát triển nhanh hơn khả năng theo kịp của các nhóm bảo mật. Để luôn dẫn đầu, bạn cần biết những gì bị lộ và nơi những kẻ tấn công có nhiều khả năng tấn công nhất. Với việc di chuyển trên đám mây làm tăng đáng kể số lượng mục tiêu bên trong và bên ngoài, việc ưu tiên các mối đe dọa và quản lý bề mặt tấn công của bạn từ góc độ của kẻ tấn công chưa bao giờ quan trọng hơn thế. Hãy xem lý do tại sao nó phát triển cũng như cách theo dõi và quản lý nó đúng cách bằng các công cụ như Intruder.

Bề mặt tấn công của bạn là gì?

Trước tiên, điều quan trọng là phải hiểu rằng bề mặt tấn công của bạn là tổng số tài sản kỹ thuật số của bạn bị ‘lộ diện' – cho dù tài sản kỹ thuật số đó an toàn hay dễ bị tấn công, đã biết hay chưa biết, đang được sử dụng tích cực hay không. Bề mặt tấn công này thay đổi liên tục theo thời gian và bao gồm các tài sản kỹ thuật số tại chỗ, trên đám mây, trong các mạng công ty con và trong môi trường của bên thứ ba. Tóm lại, đó là bất cứ thứ gì mà hacker có thể tấn công.

Quản lý bề mặt tấn công là gì?

Quản lý bề mặt tấn công là quá trình khám phá các tài sản và dịch vụ này, sau đó giảm thiểu hoặc giảm thiểu mức độ tiếp xúc của chúng để ngăn chặn tin tặc khai thác chúng. Tiếp xúc có thể có nghĩa là hai điều: lỗ hổng hiện tại như thiếu bản vá hoặc cấu hình sai làm giảm tính bảo mật của dịch vụ hoặc nội dung. Nhưng nó cũng có thể có nghĩa là tiếp xúc với các lỗ hổng trong tương lai.

Lấy ví dụ về giao diện quản trị như cPanel hoặc trang quản trị tường lửa – những thứ này có thể an toàn trước tất cả các cuộc tấn công hiện tại đã biết, nhưng một lỗ hổng có thể được phát hiện trong phần mềm vào ngày mai – khi nó ngay lập tức trở thành một rủi ro đáng kể. Một tài sản không cần phải dễ bị tổn thương hôm nay để dễ bị tổn thương vào ngày mai. Nếu bạn giảm bề mặt tấn công của mình, bất kể lỗ hổng nào, bạn sẽ khó bị tấn công hơn vào ngày mai.

Vì vậy, một phần quan trọng của quản lý bề mặt tấn công là giảm khả năng tiếp xúc với các lỗ hổng có thể xảy ra trong tương lai bằng cách xóa các dịch vụ và tài sản không cần thiết khỏi internet. Đây là nguyên nhân dẫn đến vi phạm Deloitte và điều khác biệt với quản lý lỗ hổng truyền thống. Nhưng để làm điều này, trước tiên bạn cần biết những gì ở đó.

Quản lý tài sản so với quản lý lỗ hổng

Thường được coi là mối quan hệ kém của quản lý lỗ hổng, quản lý tài sản theo truyền thống là một nhiệm vụ tốn nhiều công sức và thời gian đối với các nhóm CNTT. Ngay cả khi họ có quyền kiểm soát tài sản phần cứng trong tổ chức và vành đai mạng của họ, nó vẫn có nhiều vấn đề. Nếu chỉ một tài sản bị bỏ sót trong bản kiểm kê tài sản, nó có thể bỏ qua toàn bộ quy trình quản lý lỗ hổng và tùy thuộc vào độ nhạy cảm của tài sản, có thể có những tác động sâu rộng đối với doanh nghiệp.

Ngày nay, nó phức tạp hơn rất nhiều. Các doanh nghiệp đang chuyển sang SaaS và chuyển hệ thống cũng như dịch vụ của họ sang đám mây, các nhóm nội bộ đang tải xuống quy trình công việc, công cụ cộng tác và quản lý dự án của riêng họ, đồng thời người dùng cá nhân mong muốn tùy chỉnh môi trường của họ. Khi các công ty mở rộng thông qua sáp nhập và mua lại, họ thường tiếp quản các hệ thống mà họ thậm chí không biết – một ví dụ kinh điển là khi công ty viễn thông TalkTalk bị vi phạm vào năm 2015 và có tới 4 triệu bản ghi không được mã hóa đã bị đánh cắp từ một hệ thống mà họ thậm chí còn không biết. biết đã tồn tại.

Chuyển bảo mật từ CNTT sang DevOps

Các nền tảng đám mây ngày nay cho phép các nhóm phát triển di chuyển và mở rộng quy mô nhanh chóng khi cần. Nhưng điều này đặt nhiều trách nhiệm về bảo mật vào tay các nhóm phát triển – chuyển từ các nhóm CNTT tập trung, truyền thống sang các quy trình kiểm soát thay đổi mạnh mẽ, đáng tin cậy.

Điều này có nghĩa là các nhóm an ninh mạng phải vật lộn để xem chuyện gì đang xảy ra hoặc khám phá tài sản của họ ở đâu. Tương tự, các doanh nghiệp lớn hoặc doanh nghiệp có các nhóm phân tán – thường ở khắp nơi trên thế giới – ngày càng khó theo dõi vị trí của tất cả các hệ thống của họ.

Do đó, các tổ chức ngày càng hiểu rằng các quy trình quản lý lỗ hổng của họ nên được đưa vào quy trình ‘quản lý bề mặt tấn công' toàn diện hơn vì trước tiên bạn phải biết những gì bạn đã tiếp xúc với internet trước khi nghĩ về những lỗ hổng bạn có và cách khắc phục. ưu tiên.

Các tính năng cần thiết của công cụ quản lý bề mặt tấn công

Nhiều công cụ khác nhau trên thị trường rất phù hợp để khám phá nội dung, tìm các miền mới giống với miền của bạn và phát hiện các trang web có nội dung tương tự với trang web của bạn. Sau đó, nhóm của bạn có thể kiểm tra xem đây có phải là tài sản của công ty hay không, chọn xem nó có được đưa vào quy trình quản lý lỗ hổng của bạn hay không và cách nó được bảo mật. Nhưng điều này đòi hỏi một tài nguyên nội bộ vì công cụ không thể làm điều này cho bạn.

Tương tự, một số công cụ chỉ tập trung vào bề mặt tấn công bên ngoài. Nhưng vì phương thức tấn công phổ biến là thông qua các máy trạm của nhân viên, nên việc quản lý bề mặt tấn công cũng nên bao gồm các hệ thống nội bộ. Dưới đây là ba tính năng cần thiết mà mọi công cụ giám sát bề mặt tấn công nên cung cấp:

1. Khám phá tài sản

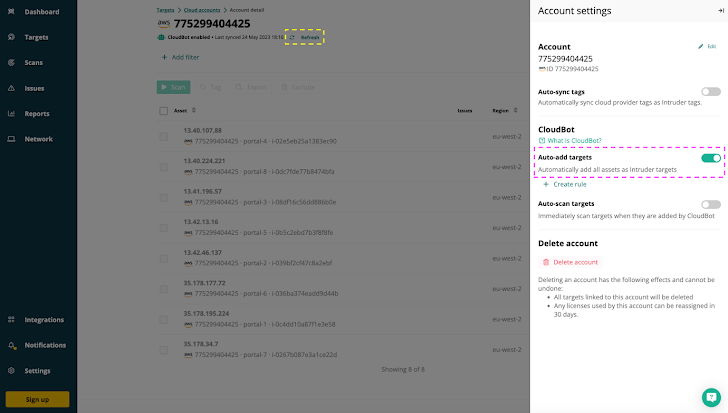

Bạn không thể quản lý một tài sản nếu bạn không biết nó tồn tại. Như chúng ta đã thấy, hầu hết các tổ chức đều có nhiều “ẩn số chưa biết”, chẳng hạn như nội dung nằm trên trang web của đối tác hoặc bên thứ ba, khối lượng công việc chạy trong môi trường đám mây công cộng, thiết bị IoT, địa chỉ IP và thông tin xác thực bị bỏ rơi, v.v. CloudBot của kẻ xâm nhập chạy kiểm tra hàng giờ đối với địa chỉ IP hoặc tên máy chủ mới trong các tài khoản AWS, Google Cloud hoặc Azure được kết nối.

2. Bối cảnh kinh doanh

Không phải tất cả các vectơ tấn công đều được tạo ra như nhau và ‘bối cảnh' – những gì được hiển thị trên internet – là một phần quan trọng trong quản lý bề mặt tấn công. Các công cụ kế thừa không cung cấp bối cảnh này; họ xử lý tất cả các bề mặt tấn công (bên ngoài, văn phòng bên trong, trung tâm dữ liệu bên trong) như nhau và do đó rất khó để ưu tiên các lỗ hổng. Các công cụ quản lý bề mặt tấn công xác định các lỗ hổng trong các biện pháp kiểm soát bảo mật bên trong và bên ngoài của bạn để phát hiện ra những điểm yếu trong bảo mật cần được giải quyết và khắc phục trước tiên.

Kẻ xâm nhập tiến thêm một bước này và cung cấp thông tin chi tiết về bất kỳ nội dung cụ thể nào và đơn vị kinh doanh mà ứng dụng đó trực thuộc. Ví dụ: biết liệu khối lượng công việc bị xâm phạm có phải là một phần của ứng dụng quan trọng quản lý các giao dịch SWIFT giữa các ngân hàng hay không sẽ giúp bạn lập kế hoạch khắc phục.

3. Quét chủ động và phản ứng

Bạn không thể chỉ kiểm tra bề mặt tấn công của mình một lần. Nó tiếp tục phát triển mỗi ngày khi bạn thêm các thiết bị, khối lượng công việc và dịch vụ mới. Khi nó phát triển, rủi ro bảo mật cũng tăng theo. Không chỉ rủi ro về các lỗ hổng bảo mật mới mà còn cả cấu hình sai, lộ dữ liệu hoặc các lỗ hổng bảo mật khác. Điều quan trọng là phải kiểm tra tất cả các phương thức tấn công có thể xảy ra và điều quan trọng là phải thực hiện liên tục để tránh sự hiểu biết của bạn trở nên lỗi thời.

Thậm chí tốt hơn so với quét liên tục là một nền tảng có thể quét chủ động hoặc theo phản ứng tùy thuộc vào hoàn cảnh. Ví dụ: phản ứng với một dịch vụ đám mây mới được đưa lên mạng bằng cách khởi chạy quá trình quét hoặc chủ động quét tất cả nội dung ngay khi có các kiểm tra lỗ hổng mới.

Giảm bề mặt tấn công của bạn với Intruder

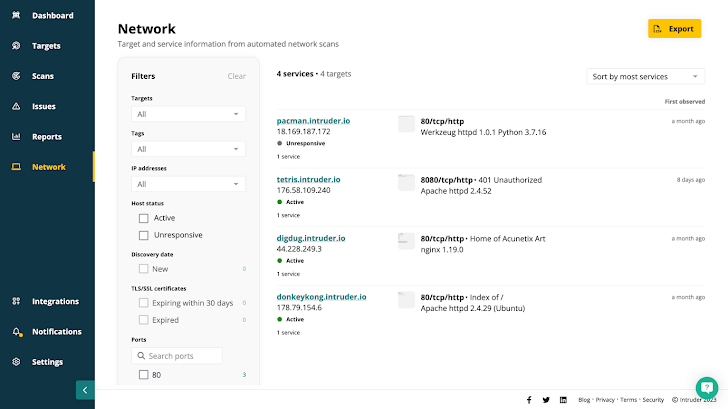

Các công cụ giám sát bề mặt tấn công như Intruder làm được tất cả những điều này và hơn thế nữa. Intruder đảm bảo rằng mọi thứ bạn gặp phải trên internet đều phải như vậy – bằng cách làm cho nó dễ dàng tìm kiếm và khám phá được. Tính năng Chế độ xem mạng của nó hiển thị chính xác những cổng và dịch vụ nào khả dụng, bao gồm cả ảnh chụp màn hình của những cổng có trang web hoặc ứng dụng đang chạy trên đó.

Hầu hết các công cụ tự động đều rất tốt trong việc đưa ra dữ liệu để các nhà phân tích xem xét, nhưng không giảm được ‘tiếng ồn'. Kẻ xâm nhập ưu tiên các sự cố và lỗ hổng bảo mật dựa trên ngữ cảnh hoặc liệu chúng có nên xuất hiện trên internet hay không. Kết hợp với tính năng giám sát liên tục và quét các mối đe dọa mới nổi của Intruder, điều này giúp việc tìm và khắc phục các lỗ hổng mới trước khi chúng có thể bị khai thác trở nên dễ dàng và nhanh chóng hơn nhiều.

Hãy thử Intruder cho chính mình!

Với khả năng giám sát bề mặt tấn công, Intruder đang giải quyết một trong những vấn đề cơ bản nhất trong an ninh mạng: nhu cầu hiểu cách những kẻ tấn công nhìn thấy tổ chức của bạn, nơi chúng có khả năng đột nhập và cách bạn có thể xác định, ưu tiên và loại bỏ rủi ro.Sẵn sàng để bắt đầu ?