Raccoon Stealer đã trở lại với tin tức một lần nữa. Các quan chức Mỹ đã bắt giữ Mark Sokolovsky, một trong những tác nhân phần mềm độc hại đứng sau chương trình này. Vào tháng 7 năm 2022, sau vài tháng ngừng hoạt động, Raccoon Stealer V2 đã lan truyền. Tuần trước, thông cáo báo chí của Bộ Tư pháp cho biết phần mềm độc hại đã thu thập 50 triệu thông tin đăng nhập.

Bài viết này sẽ hướng dẫn nhanh về phiên bản trình đánh cắp thông tin mới nhất.

Raccoon infostealer V2 là gì?

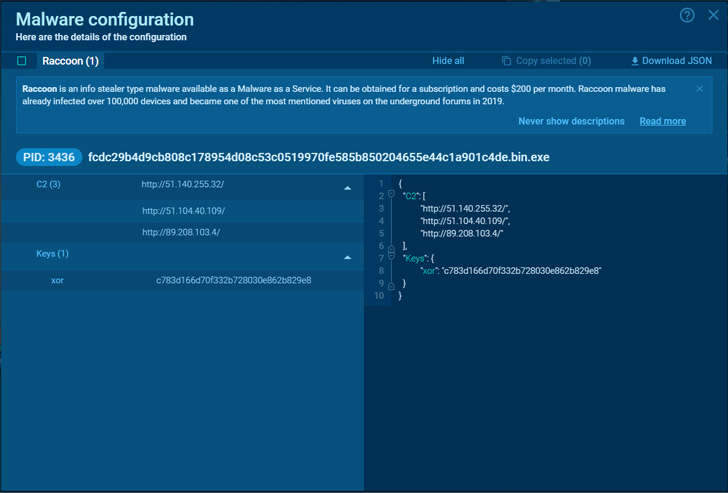

Raccoon Stealer là một loại phần mềm độc hại đánh cắp nhiều dữ liệu khác nhau từ một máy tính bị nhiễm. Đây là một phần mềm độc hại khá cơ bản, nhưng tin tặc đã làm cho Raccoon trở nên phổ biến với dịch vụ xuất sắc và điều hướng đơn giản.

Vào năm 2019, Raccoon infostealer là một trong những phần mềm độc hại được thảo luận nhiều nhất. Để đổi lấy 75 đô la mỗi tuần và 200 đô la mỗi tháng, tội phạm mạng đã bán thiết bị đánh cắp thông tin đơn giản nhưng linh hoạt này như một MaaS. Phần mềm độc hại đã thành công trong việc tấn công một số hệ thống. Tuy nhiên, vào tháng 3 năm 2022, các tác giả của mối đe dọa đã ngừng hoạt động.

Phiên bản cập nhật của phần mềm độc hại này đã được phát hành vào tháng 7 năm 2022. Do đó, Raccoon Stealer V2 đã trở nên phổ biến và có tên mới – RecordBreaker.

Cách phân tích kẻ trộm Raccoon V2

Quy trình thực hiện

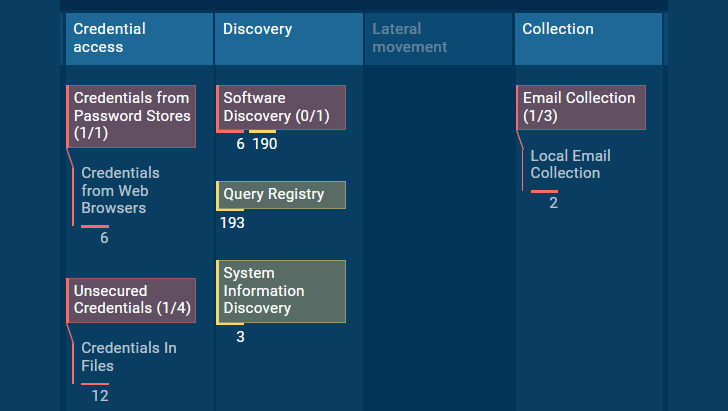

Phần mềm độc hại Raccoon làm gì

Tải xuống thư viện WinAPI

Sử dụng kernel32.dll! LoadLibraryW

Nhận địa chỉ của các hàm WinAPI

Sử dụng kernel32.dll! GetProcAddress

Mã hóa chuỗi và máy chủ C2

Mã hóa với thuật toán RC4 hoặc XOR, có thể hoàn toàn không mã hóa hoặc kết hợp các tùy chọn khác nhau

Trình kích hoạt sự cố

Ngôn ngữ các nước CIS, mutex

Kiểm tra đặc quyền cấp hệ thống / LocalSystem

Sử dụng Advapi32.dll! GetTokenInformation và Advapi32.dll! ConvertSidToStringSidW so sánh StringSid với L “S-1-5-18”

Quy trình liệt kê

Sử dụng TlHelp32 API (kernel32.dll! CreateToolhelp32Snapshot để nắm bắt các quy trình và kernel32.dll! Process32First / kernel32.dll! Process32Next).

Kết nối với máy chủ C2

Sau đó, gửi một yêu cầu ĐĂNG

Thu thập dữ liệu người dùng và hệ thống

thông tin bit của hệ điều hành về RAM, các ứng dụng CPU được cài đặt trong hệ thống

Gửi dữ liệu đã thu thập

ĐĂNG yêu cầu lên C2.

Nhận câu trả lời từ C2

C2 gửi “đã nhận”

Kết thúc hoạt động

Chụp (các) ảnh chụp màn hình, giải phóng các tài nguyên được phân bổ còn lại, dỡ các thư viện và hoàn thành công việc của nó

Chúng tôi đã thử nhiều mẫu V2 của kẻ trộm Raccoon, thu thập các hoạt động hành vi điển hình và mô tả ngắn gọn quy trình thực thi của nó.

Phân tích phần mềm độc hại ở đâu

Bạn có muốn phân tích các tệp và liên kết độc hại không? Có một giải pháp nhanh chóng và dễ dàng: tạo cấu hình sẵn sàng trong hộp cát phần mềm độc hại trực tuyến ANY.RUN và điều tra các tệp đáng ngờ từ trong ra ngoài. Cố gắng bẻ khóa bất kỳ phần mềm độc hại nào bằng cách tiếp cận tương tác:

Viết mã khuyến mãi “HACKERNEWS” tại [email protected] bằng địa chỉ email doanh nghiệp của bạn và nhận 14 ngày đăng ký ANY.RUN cao cấp miễn phí!

Hộp cát ANY.RUN cho phép bạn phân tích phần mềm độc hại nhanh chóng, điều hướng dễ dàng trong quá trình nghiên cứu, phát hiện ngay cả phần mềm độc hại tinh vi và nhận báo cáo chi tiết. Sử dụng các công cụ thông minh và săn phần mềm độc hại thành công.