Ngày 19 tháng 12 năm 2022Ravie LakshmananBlockchain / Botnet

Những người điều hành mạng botnet Glupteba đã xuất hiện trở lại vào tháng 6 năm 2022 như một phần của chiến dịch được đổi mới và “nâng cấp”, vài tháng sau khi Google ngăn chặn hoạt động độc hại này.

Công ty an ninh mạng Nozomi Networks cho biết trong một bài viết, cuộc tấn công đang diễn ra cho thấy khả năng phục hồi của phần mềm độc hại khi đối mặt với các cuộc triệt phá. “Ngoài ra, các dịch vụ ẩn TOR được sử dụng làm máy chủ C2 đã tăng gấp 10 lần kể từ chiến dịch năm 2021,” nó lưu ý.

Phần mềm độc hại, được phân phối thông qua các quảng cáo lừa đảo hoặc phần mềm bẻ khóa, cũng được trang bị để truy xuất các tải trọng bổ sung cho phép phần mềm này đánh cắp thông tin đăng nhập, khai thác tiền điện tử và mở rộng phạm vi tiếp cận bằng cách khai thác các lỗ hổng trong thiết bị IoT từ MikroTik và Netgear.

Đây cũng là một ví dụ về phần mềm độc hại bất thường tận dụng chuỗi khối như một cơ chế ra lệnh và kiểm soát (C2) kể từ ít nhất là năm 2019, khiến cơ sở hạ tầng của nó có khả năng chống lại các nỗ lực gỡ bỏ như trong trường hợp máy chủ truyền thống.

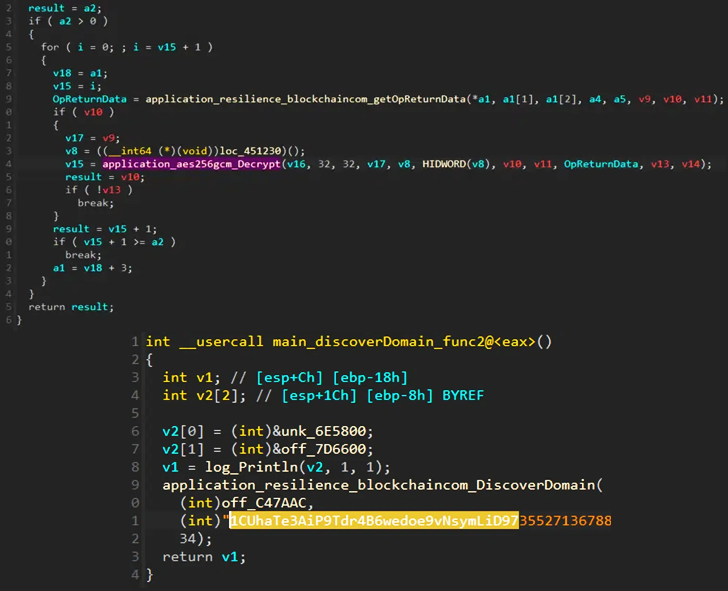

Cụ thể, mạng botnet được thiết kế để tìm kiếm chuỗi khối Bitcoin công khai cho các giao dịch liên quan đến địa chỉ ví do tác nhân đe dọa sở hữu để lấy địa chỉ máy chủ C2 được mã hóa.

“Điều này có thể thực hiện được nhờ opcode OP_RETURN cho phép lưu trữ tới 80 byte dữ liệu tùy ý trong tập lệnh chữ ký”, công ty bảo mật công nghiệp và IoT giải thích, đồng thời bổ sung cơ chế này cũng khiến Glupteba khó bị loại bỏ vì “không có cách nào để xóa cũng như kiểm duyệt giao dịch Bitcoin đã được xác thực.”

Phương pháp này cũng giúp việc thay thế máy chủ C2 trở nên thuận tiện hơn nếu nó bị gỡ xuống, vì tất cả những gì người vận hành cần là xuất bản một giao dịch mới từ địa chỉ ví Bitcoin do tác nhân kiểm soát với máy chủ cập nhật được mã hóa.

Vào tháng 12 năm 2021, Google đã cố gắng gây ra một vết lõm đáng kể cho hoạt động của mình, đồng thời đệ đơn kiện hai công dân Nga giám sát mạng botnet. Tháng trước, một tòa án Hoa Kỳ đã ra phán quyết có lợi cho gã khổng lồ công nghệ.

“Mặc dù các nhà điều hành Glupteba đã nối lại hoạt động trên một số nền tảng và thiết bị IoT không phải của Google, nhưng việc đưa ra ánh sáng pháp lý đối với nhóm khiến các hoạt động tội phạm khác hợp tác với họ trở nên kém hấp dẫn hơn”, gã khổng lồ internet chỉ ra vào tháng 11.

Nozomi Networks, đã kiểm tra hơn 1.500 mẫu Glupteba được tải lên VirusTotal, cho biết họ có thể trích xuất 15 địa chỉ ví đã được các tác nhân đe dọa sử dụng kể từ ngày 19 tháng 6 năm 2019.

Chiến dịch đang diễn ra bắt đầu vào tháng 6 năm 2022 có lẽ cũng là làn sóng lớn nhất trong vài năm qua, với số lượng địa chỉ bitcoin giả mạo tăng lên 17, tăng từ 4 địa chỉ vào năm 2021.

Một trong những địa chỉ đó, hoạt động lần đầu tiên vào ngày 1 tháng 6 năm 2022, đã giao dịch 11 lần cho đến nay và được sử dụng trong 1.197 hiện vật, khiến nó trở thành địa chỉ ví được sử dụng rộng rãi nhất. Giao dịch cuối cùng được ghi nhận vào ngày 8 tháng 11 năm 2022.

Các nhà nghiên cứu cho biết: “Các tác nhân đe dọa đang ngày càng tận dụng công nghệ chuỗi khối để khởi động các cuộc tấn công mạng”. “Bằng cách tận dụng tính chất phân tán và phi tập trung của blockchain, các tác nhân độc hại có thể khai thác tính ẩn danh của nó cho nhiều cuộc tấn công khác nhau, từ lan truyền phần mềm độc hại đến phân phối ransomware.”