Ngày 14 tháng 6 năm 2023Ravie LakshmananPhần mềm độc hại / Zero-Day

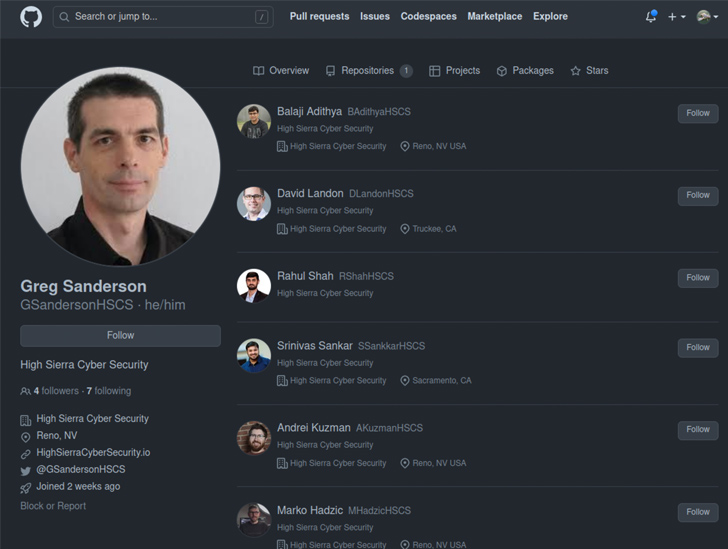

Ít nhất một nửa tá tài khoản GitHub từ các nhà nghiên cứu giả mạo liên kết với một công ty an ninh mạng lừa đảo đã được quan sát thấy đẩy các kho lưu trữ độc hại trên dịch vụ lưu trữ mã.

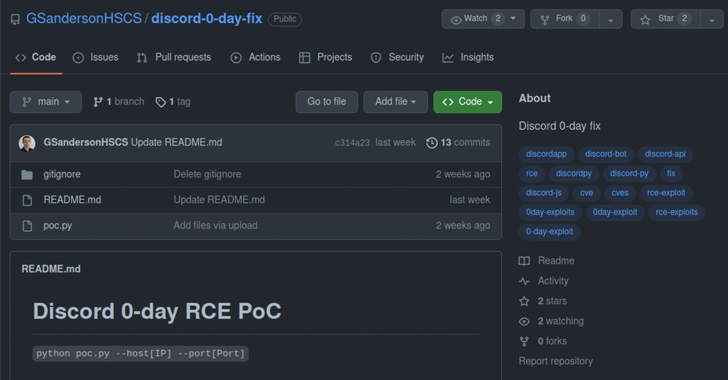

Tất cả bảy kho lưu trữ, vẫn có sẵn khi viết, đều tuyên bố là khai thác bằng chứng khái niệm (PoC) cho các lỗ hổng zero-day có chủ đích trong Discord, Google Chrome và Microsoft Exchange Server.

VulnCheck, người đã phát hiện ra hoạt động này, cho biết, “những cá nhân tạo ra các kho lưu trữ này đã nỗ lực đáng kể để làm cho chúng trông hợp pháp bằng cách tạo một mạng lưới các tài khoản và hồ sơ Twitter, giả vờ là một phần của một công ty không tồn tại có tên là High Sierra Cyber Security. “

Công ty an ninh mạng cho biết lần đầu tiên họ phát hiện ra các kho giả mạo là vào đầu tháng 5 khi họ phát hành các khai thác PoC tương tự cho các lỗi zero-day trong Signal và WhatsApp. Kể từ đó, các kho lưu trữ hai PoC đã bị gỡ xuống.

Bên cạnh việc chia sẻ một số phát hiện có mục đích trên Twitter nhằm cố gắng xây dựng tính hợp pháp, nhóm tài khoản đã được phát hiện sử dụng ảnh chụp chân dung của các nhà nghiên cứu bảo mật thực tế từ các công ty như Rapid7, cho thấy rằng các tác nhân đe dọa đã nỗ lực rất nhiều để thực hiện chiến dịch.

PoC là một tập lệnh Python được thiết kế để tải xuống tệp nhị phân độc hại và thực thi nó trên hệ điều hành của nạn nhân, có thể là Windows hoặc linux.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Dưới đây là danh sách các kho lưu trữ GitHub và tài khoản Twitter giả mạo –

github.com/AKuzmanHSCS/Microsoft-Exchange-RCE github.com/BAdithyaHSCS/Exchange-0-Day github.com/DLandonHSCS/Discord-RCE github.com/GSandersonHSCS/discord-0-day-fix github.com/MHadzicHSCS/ Chrome-0-day github.com/RShahHSCS/Discord-0-Day-Exploit github.com/SsankkarHSCS/Chromium-0-Day twitter.com/AKuzmanHSCS twitter.com/DLandonHSCS twitter.com/GSandersonHSCS twitter.com/MHadzicHSCS

Nhà nghiên cứu Jacob Baines của VulnCheck cho biết: “Kẻ tấn công đã nỗ lực rất nhiều để tạo ra tất cả những nhân vật giả mạo này, chỉ để cung cấp phần mềm độc hại rất rõ ràng”. “Không rõ liệu họ có thành công hay không, nhưng xét đến việc họ tiếp tục theo đuổi con đường tấn công này, có vẻ như họ tin rằng mình sẽ thành công.”

Hiện tại vẫn chưa biết đây là tác phẩm của một diễn viên nghiệp dư hay một mối đe dọa dai dẳng nâng cao (APT). Tuy nhiên, các nhà nghiên cứu bảo mật trước đây đã lọt vào tầm ngắm của các nhóm quốc gia-dân tộc Triều Tiên, theo tiết lộ của Google vào tháng 1 năm 2021.

Nếu bất cứ điều gì, những phát hiện cho thấy sự cần thiết phải thận trọng khi tải xuống mã từ các kho lưu trữ nguồn mở. Điều cần thiết là người dùng phải xem xét kỹ lưỡng mã trước khi thực thi để đảm bảo chúng không gây ra bất kỳ rủi ro bảo mật nào.