Các tác nhân đe dọa đằng sau DDoSia công cụ tấn công đã đưa ra một phiên bản mới kết hợp một cơ chế mới để truy xuất danh sách các mục tiêu sẽ bị tấn công bằng các yêu cầu HTTP rác nhằm cố gắng hạ gục chúng.

Biến thể cập nhật, được viết bằng Golang, “thực hiện một cơ chế bảo mật bổ sung để che giấu danh sách các mục tiêu, được truyền từ [command-and-control] cho người dùng”, công ty an ninh mạng Sekoia cho biết trong một bài viết kỹ thuật.

DDoSia được quy cho một nhóm tin tặc thân Nga có tên là NoName(057)16. Ra mắt vào năm 2022 và là phiên bản kế thừa của mạng botnet Bobik, công cụ tấn công này được thiết kế để dàn dựng các cuộc tấn công từ chối dịch vụ (DDoS) phân tán nhằm vào các mục tiêu chủ yếu ở Châu Âu cũng như Úc, Canada và Nhật Bản.

Litva, Ukraine, Ba Lan, Ý, Séc, Đan Mạch, Latvia, Pháp, Vương quốc Anh và Thụy Sĩ đã trở thành những quốc gia bị nhắm mục tiêu nhiều nhất trong khoảng thời gian từ ngày 8 tháng 5 đến ngày 26 tháng 6 năm 2023. Tổng cộng 486 trang web khác nhau đã bị ảnh hưởng.

Cho đến nay, việc triển khai DDoSia dựa trên Python và Go đã được khai quật, khiến nó trở thành một chương trình đa nền tảng có khả năng được sử dụng trên các hệ thống Windows, Linux và macOS.

SentinelOne giải thích trong một phân tích được xuất bản vào tháng 1 năm 2023. “DDoSia là một ứng dụng đa luồng thực hiện các cuộc tấn công từ chối dịch vụ nhằm vào các trang web mục tiêu bằng cách liên tục đưa ra các yêu cầu mạng”. từ máy chủ C2 khi bắt đầu.”

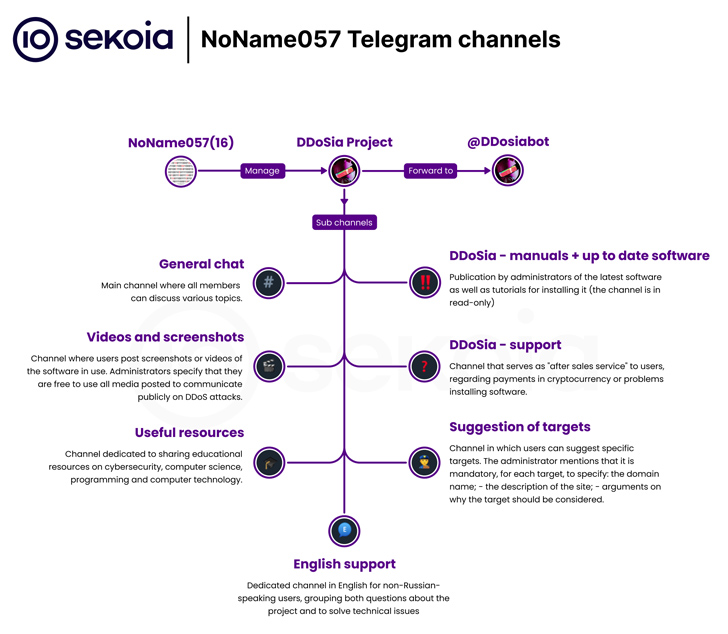

DDoSia được phân phối thông qua một quy trình hoàn toàn tự động trên Telegram cho phép các cá nhân đăng ký sáng kiến nguồn lực cộng đồng để đổi lấy khoản thanh toán bằng tiền điện tử và một kho lưu trữ ZIP chứa bộ công cụ tấn công.

Điều đáng chú ý về phiên bản mới là việc sử dụng mã hóa để che giấu danh sách các mục tiêu bị tấn công, cho thấy rằng công cụ này đang được các nhà khai thác tích cực duy trì.

“NoName057(16) đang nỗ lực làm cho phần mềm độc hại của họ tương thích với nhiều hệ điều hành, gần như chắc chắn phản ánh ý định cung cấp phần mềm độc hại của họ cho một số lượng lớn người dùng, dẫn đến việc nhắm mục tiêu vào nhiều nạn nhân hơn”, Sekoia nói.

Sự phát triển này diễn ra khi Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) cảnh báo về các cuộc tấn công từ chối dịch vụ (DoS) và DDoS có chủ đích nhằm vào nhiều tổ chức trong nhiều lĩnh vực.

Cơ quan này cho biết trong một bản tin: “Những cuộc tấn công này có thể gây tốn kém thời gian và tiền bạc của một tổ chức và có thể áp đặt các chi phí về uy tín trong khi các tài nguyên và dịch vụ không thể truy cập được”.

Mặc dù CISA không cung cấp thêm bất kỳ chi tiết cụ thể nào, nhưng cảnh báo trùng lặp với tuyên bố của Anonymous Sudan trên kênh Telegram của họ rằng họ đã gỡ xuống các trang web của Bộ Thương mại, Cơ quan An sinh Xã hội (SSA) và Hệ thống Thanh toán Thuế Liên bang Điện tử của Bộ Tài chính. (EFTPS).

Anonymous Sudan đã thu hút sự chú ý vào tháng trước vì đã thực hiện các cuộc tấn công DDoS Lớp 7 nhằm vào các dịch vụ khác nhau của Microsoft, bao gồm các cổng web OneDrive, Outlook và Azure. Gã khổng lồ công nghệ đang theo dõi cụm có tên Storm-1359.

Nhóm tin tặc đã khẳng định rằng họ đang tiến hành các cuộc tấn công mạng ra khỏi Châu Phi thay mặt cho những người Hồi giáo bị áp bức trên toàn thế giới. Nhưng các nhà nghiên cứu an ninh mạng tin rằng đây là một hoạt động ủng hộ Điện Kremlin, không có quan hệ gì với Sudan và là thành viên của tập thể tin tặc KillNet.

Trong một phân tích được công bố vào ngày 19 tháng 6 năm 2023, nhà cung cấp dịch vụ an ninh mạng của Úc, CyberCX, đã mô tả thực thể này là “bình phong cho các lợi ích của Nga”. Trang web của công ty kể từ đó không thể truy cập được, chào đón khách truy cập bằng thông báo “403 Forbidden”. Tác nhân đe dọa đã nhận trách nhiệm về vụ tấn công mạng.

“Lý do của vụ tấn công: ngừng lan truyền tin đồn về chúng tôi, và bạn phải nói sự thật và ngừng các cuộc điều tra mà chúng tôi gọi là điều tra về một con chó,” Anonymous Sudan cho biết trong một thông báo được đăng vào ngày 22 tháng 6 năm 2023.

Anonymous Sudan, trong một báo cáo của Bloomberg vào tuần trước, tiếp tục phủ nhận nó có liên quan đến Nga nhưng thừa nhận rằng họ có chung lợi ích và rằng nó theo đuổi “mọi thứ thù địch với Hồi giáo.”

Lời khuyên mới nhất của CISA cũng đã được chú ý, vì nhóm đã đăng một phản hồi vào ngày 30 tháng 6 năm 2023, nêu rõ: “Một nhóm nhỏ người Sudan với khả năng hạn chế đã buộc ‘chính phủ quyền lực nhất' trên thế giới đăng các bài báo và tweet về các cuộc tấn công của chúng tôi. “